Protocole RADIUS : un guide complet

Principaux enseignements

- Protocole Triple-A : RADIUS fournit des services centralisés d'authentification, d'autorisation et de comptabilité (AAA) pour le contrôle d'accès au réseau.

- Méthodes d'authentification multiples : Prise en charge de l'authentification par mot de passe, par certificat et par token pour répondre à diverses exigences en matière de sécurité.

- Compatibilité avec l'ensemble du réseau : Travailler avec des serveurs, des routeurs, des points d'accès sans fil, des réseaux privés virtuels (VPN) et des pare-feu de tous les fournisseurs.

- RCDevs Intégration du pont Radius : OpenOTP Security Suite fournit une API RADIUS conforme à la norme RFC-2865 avec des capacités d'authentification multifactorielle.

- Évolutivité au niveau de l'entreprise : Les solutions RCDevs prennent en charge la haute disponibilité, l'équilibrage des charges et des intégrations étendues, notamment Palo Alto, pfSense et OpenVPN.

- Options de déploiement flexibles : RCDevs Radius Bridge peut être déployé sur site ou dans des environnements en nuage avec un support de dépannage complet.

Comprendre le protocole RADIUS : un guide complet

À l'ère numérique d'aujourd'hui, la sécurité est une priorité absolue pour les entreprises et les organisations. L'un des protocoles de sécurité les plus utilisés dans le monde est RADIUS, qui signifie Remote Authentication Dial-In User Service. RADIUS est utilisé pour authentifier et autoriser l'accès aux ressources du réseau, y compris les serveurs, les routeurs et les points d'accès sans fil.

Dans ce guide complet, nous examinerons en profondeur le protocole RADIUS, son fonctionnement et ses avantages. À la fin de cet article, vous aurez une meilleure compréhension du protocole RADIUS et de ses avantages pour votre organisation.

Qu'est-ce que RADIUS?

RADIUS est un protocole réseau qui fournit une authentification, une autorisation et une comptabilité centralisées (AAA) pour les utilisateurs qui se connectent à un service réseau et l'utilisent. Il a été développé à l'origine par Livingston Enterprises pour être utilisé avec des réseaux commutés, mais il est depuis devenu une norme largement adoptée pour tous les types de réseaux.

RADIUS est utilisé par les administrateurs réseau pour gérer l'accès aux ressources réseau. Lorsqu'un utilisateur tente de se connecter à un réseau, le serveur RADIUS est contacté pour vérifier les informations d'identification de l'utilisateur. Si les informations d'identification sont valides, le serveur RADIUS envoie un message d'approbation d'accès au serveur d'accès réseau, qui accorde l'accès à l'utilisateur.

Comment fonctionne RADIUS ?

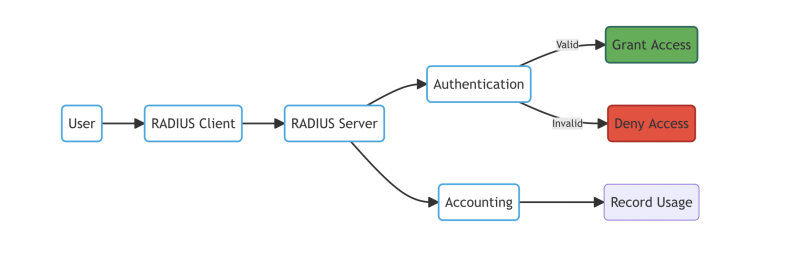

RADIUS fonctionne en authentifiant les utilisateurs qui tentent d'accéder à une ressource réseau. Pour ce faire, il utilise un nom d'utilisateur et un mot de passe, qui sont transmis au serveur RADIUS pour validation. Le serveur RADIUS renvoie ensuite une réponse au serveur d'accès au réseau, qui accorde ou refuse l'accès.

RADIUS fournit également des services d'autorisation et de comptabilité. L'autorisation consiste à déterminer les ressources auxquelles un utilisateur est autorisé à accéder, en fonction de son profil d'utilisateur. La comptabilité implique le suivi des ressources auxquelles un utilisateur a accédé, y compris le temps qu'il a passé sur le réseau et la quantité de données qu'il a transmises.

Méthodes d'authentification RADIUS

RADIUS prend en charge diverses méthodes d'authentification, notamment :

- Authentification par mot de passe : Il s'agit de la méthode d'authentification la plus courante, où les utilisateurs entrent un nom d'utilisateur et un mot de passe pour accéder au réseau.

- Authentification basée sur certificat : Cette méthode utilise des certificats numériques pour authentifier les utilisateurs.

- Authentification basée sur des jetons : L'authentification basée sur les jetons utilise un périphérique physique, tel qu'une carte à puce ou un token de sécurité, pour authentifier les utilisateurs.

Avantages de l'utilisation de RADIUS

Sécurité améliorée

RADIUS fournit des services d'authentification et d'autorisation forts, ce qui permet de s'assurer que seuls les utilisateurs autorisés peuvent accéder aux ressources réseau. Cela permet d'empêcher tout accès non autorisé et de réduire le risque de violation de données.

Gestion centralisée

RADIUS permet une gestion centralisée des comptes utilisateurs, ce qui facilite la gestion de l'accès aux ressources réseau. Cela permet de gagner du temps et de réduire le risque d'erreurs.

Évolutivité

RADIUS est hautement évolutif, ce qui signifie qu'il peut être utilisé pour gérer l'accès à des réseaux de toute taille. Cela en fait une solution idéale pour les petites et les grandes organisations.

Compatibilité

RADIUS est une norme largement adoptée, ce qui signifie qu'elle est compatible avec une large gamme d'équipements réseau, notamment des serveurs, des routeurs et des points d'accès sans fil.

Note: Le diagramme ci-dessus montre un aperçu de haut niveau du fonctionnement de RADIUS, l'utilisateur (A) demandant l'accès au réseau via le client RADIUS (B). Le serveur RADIUS (C) authentifie et autorise ensuite la demande (D), en accordant l'accès (E) ou en refusant l'accès (F). Enfin, le serveur RADIUS enregistre les informations comptables (G) pour suivre l'utilisation du réseau (H).

Implémentations modernes de RADIUS et amélioration de la sécurité

Bien que le protocole RADIUS de base fournisse une authentification, une autorisation et une comptabilité robustes comme décrit ci-dessus, les implémentations modernes ont évolué pour répondre aux défis contemporains en matière de sécurité. Les solutions RADIUS actuelles vont au-delà de l'authentification traditionnelle par mot de passe pour prendre en charge des mécanismes de sécurité avancés, notamment les clés de sécurité matérielles (FIDO2/U2F), l'authentification par certificat via EAP-TLS pour les environnements Wi-Fi d'entreprise, et les flux de travail d'authentification multifactorielle.

Les ponts RADIUS avancés peuvent prendre en charge à la fois les méthodes d'authentification par réponse à un défi et les modes de mots de passe concaténés afin de prendre en charge les différentes capacités des clients. Ces implémentations comprennent souvent des moteurs de politique sophistiqués qui permettent aux administrateurs de définir des règles d'accès granulaires par application client, groupe d'utilisateurs ou type d'appareil. Pont RADIUS "RCDevs par exemple, illustre ces capacités modernes en offrant la prise en charge des clés de sécurité FIDO2/U2F, les protocoles EAP-TLS, les stratégies client WebADM pour un contrôle d'accès granulaire, la mise en grappe à haute disponibilité, des outils de dépannage complets et une intégration transparente avec les environnements Microsoft DirectAccess.

FAQ

Quelles intégrations sont autorisées avec Radius Bridge de RCDevs ?

Quels types d'applications non RADIUS peuvent être intégrées à RADIUS Bridge ?

RADIUS Bridge peut-il être utilisé pour la haute disponibilité et l'équilibrage de charge ?

Quels protocoles d'authentification le Radius Bridge de RCDevs prend-il en charge ?

OpenOTP et WebADM prennent en charge une gamme de protocoles RADIUS via OpenOTP Radius Bridge, qui fournit l'API RADIUS RFC-2865 (Remote Authentication Dial-In User Service) pour le serveur d'authentification OpenOTP. Cette configuration permet une variété de configurations, notamment la gestion des mots de passe et de la concaténation, la prise en charge des noms principaux d'utilisateur (UPN) Active Directory et la possibilité de transmettre des informations supplémentaires telles que l'ID client et l'adresse IP source de l'utilisateur via des attributs RADIUS spécifiques. L'OpenOTP Radius Bridge est compatible avec de nombreuses intégrations et authentifications, notamment Palo Alto, NetIQ, pfSense, Swift Alliance Access, OpenVPN, EAP Authentications et Microsoft Network Policy Server, entre autres. Cette prise en charge étendue souligne la flexibilité et l'adaptabilité des plates-formes OpenOTP et WebADM aux diverses exigences de réseau et de sécurité.

Plus d'informations : Pont Radius de RCDevs

Le Radius Bridge de RCDevs peut-il être déployé sur site ou dans le cloud ?

Comment puis-je résoudre les problèmes avec RADIUS Bridge ?

- Mode débogage avec '/opt/radiusd/bin/radiusd debug' pour l'analyse en temps réel du flux d'authentification

- Outil "radtest" intégré pour tester l'authentification sans client VPN

- Vérification du statut avec 'systemctl status radiusd'

- Vérification de la connectivité du réseau en utilisant tcpdump et telnet

- Analyse détaillée du journal dans /opt/radiusd/logs/