Services de fédération OpenOTP : MFA pour l'authentification unique et ADFS

Combinez SSO (OpenID ou SAML) et ADFS avec une solution 2FA

IdP OpenOTP OpenID et SAML

La combinaison du SSO et du MFA améliore la sécurité des connexions de vos utilisateurs.

Combinez SSO (OpenID ou SAML) et ADFS avec une solution 2FA

La solution d'authentification unique (SSO) d'OpenOTP est facile à mettre en œuvre, pratique et permet de gagner du temps.

OpenOTP Security Suite inclut un fournisseur d'identité (IdP) permettant

gestion des identités fédérées, communément appelée SSO.

IdP OpenOTP OpenID et SAML prend en charge les normes OpenID, OAuth, Kerberos et SAML2.

Notre IdP peut être configuré avec des applications sur site et cloud et offre une authentification sans mot de passe.

SSO avec RCDevs Sécurité

OpenOTP IdP OpenID et SAML

Fournisseur d'identité OpenID & SAML OpenOTP fonctionne avec le back-end d'authentification d'OpenOTP.

La solution SSO de RCDevs prend également en charge l'authentification basée sur PKI (avec certificats utilisateur).

Lorsque les utilisateurs accèdent à un site Web avec SSO, ils établissent une association de sécurité entre le site Web, eux-mêmes et le fournisseur d'identité. Le fournisseur d'identité les redirige vers un processus d'authentification fiable.

Par rapport aux autres implémentations OpenID et SAML, la solution SSO de RCDevs est très facile à mettre en œuvre, à condition que vous disposiez déjà d'un serveur WebADM fonctionnel avec une licence OpenOTP. La configuration consiste à ajouter la WebApp OpenID/SAML dans WebADM et à configurer les politiques d'authentification et d'accès.

Pour plus de détails sur la mise en œuvre de notre IdP, veuillez lire notre

Documents en ligne ou alors contacter RCDevs pour une explication plus personnalisée.

Principale Principales caractéristiques

Prend en charge SAML2, OpenID-Connect et OAuth2

Prend en charge les demandes initiées par IdP ou SP pour Cloud SSO

Renvoyer les appartenances aux groupes et les attributs utilisateur configurables

Utilise toutes les méthodes d'authentification OpenOTP (voir liste ci-dessous)

Prend en charge l'authentification PKI complète avec des certificats d'utilisateur

Configuration SAML/OpenID-Connect d'entreprise facile avec URL de métadonnées

Accès fédéré d'application basé sur des politiques d'authentification et d'accès

Passwordless

Normes SSO prises en charge

- Open ID Connect - OAuth2 - Kerberos Veuillez noter que OpenID v1.1 et v2.0 sont obsolètes et ont été supprimés

Exemples d'intégration SSO

Pour des exemples d'intégration SSO, veuillez consulter RCDevs' Documents en ligne.

Microsoft ADFS

Authentification multifactorielle et service de fédération avec les applications Web de Microsoft

ActiveDirectory Federation Services (ADFS) est la nouvelle façon d'implémenter les fonctionnalités d'authentification Web et d'authentification unique (SSO) dans les environnements Microsoft.

Les versions actuelles des portails Exchange et Sharepoint peuvent utiliser ADFS de manière native à condition qu'une instance ADFS soit en cours d'exécution sur le réseau.

Contrairement à Kerberos SSO, ADFS est destiné à l'accès Web et prend en charge la fédération de vos services d'entreprise, des applications Cloud et d'Office 365.

MICROSOFT ADFS avec la sécurité RCDevs

Renforcez la Infrastructure ADFS

RCDevs prend en charge toutes les fédérations à travers MICROSOFT ADFS

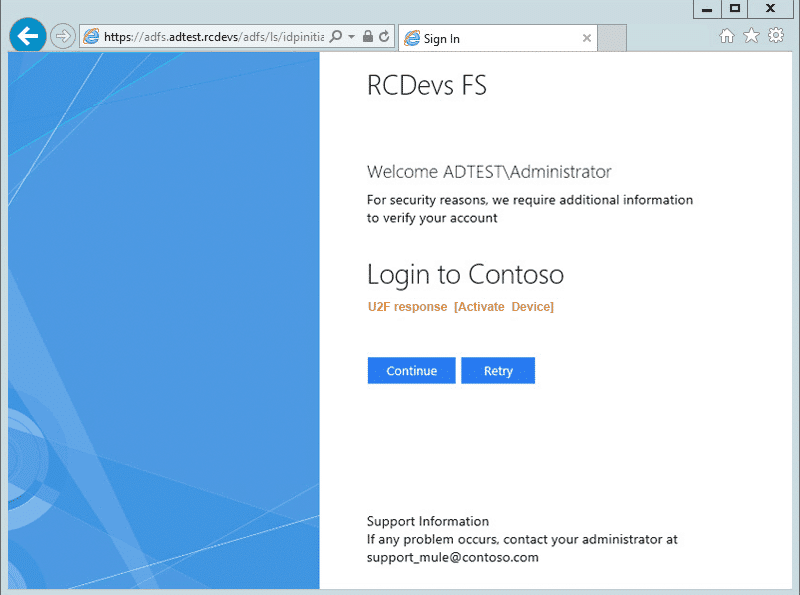

RCDevs fournit un fournisseur d'authentification (AP) OpenOTP pour ADFS. OpenOTP AP est un composant qui intègre le mot de passe à usage unique OpenOTP (OTP) et l'authentification FIDO2 dans toutes vos applications compatibles ADFS, qu'elles soient basées sur le Web ou sur des clients lourds (comme dans Outlook ou Teams par exemple). Notre fournisseur d'authentification fonctionne avec toutes les méthodes d'authentification prises en charge par le serveur OpenOTP.

OTP mixte & Connexion FIDO2

OpenOTP pour ADFS prend en charge à la fois l'OTP (avec toutes les méthodes de mot de passe à usage unique OpenOTP) et l'authentification signée FIDO2. À condition que vos utilisateurs soient activés avec des appareils OTP Tokens, YubiKey, SMS ou FIDO2, le processus d'authentification ADFS propose une connexion utilisateur avec l'une des méthodes d'authentification prises en charge. RCDevs est actuellement la seule solution qui fournit un mélange OTP et FIDO2 pour ADFS.

Principales caractéristiques

S'intègre à n'importe quelle application compatible ADFS

Prend en charge les noms d'utilisateur principaux (UPN) ActiveDirectory

Prend en charge les modes de connexion LDAP, OTP et LDAP+OTP

Prend en charge les clients lourds comme Outlook ou Teams via l'authentification moderne

Prend en charge toute méthode OpenOTP (Tokens, Yubikey, SMSOTP, MailOTP)

Prend en charge à la fois l'OTP contesté et les mots de passe concaténés

Prend en charge l'authentification signée FIDO2

Compatible avec

Toute la Fédération à travers Microsoft ADFS Solution

Accès Web Outlook et Sharepoint

Applications Web IIS

Bureau 365

Autres applications compatibles SAML

Fédération IAM unifiée

Native Intégration IAM

OpenOTP est compatible avec les annuaires locaux tels que Active Directory (AD) et LDAP, et offre un support étendu pour les environnements on premise. En outre, OpenOTP est nativement intégré à EntraID, Okta, Google, Ping Identity, One Identity et de nombreux autres fournisseurs d'identité, permettant une intégration simple entre différents systèmes IAM.

Choisissez la méthode qui vous convient le mieux

Méthodes d'authentification

Solutions de cybersécurité IAM-MFA de RCDevs compatibles avec les technologies de connexion à authentification forte

La preuve

par l'expérience.

Que vous achetiez une voiture ou une solution de sécurité, vous souhaitez toujours la tester avant de signer sur la ligne pointillée. Nous le savons et vous le savez.

Contactez-nous pour votre PoC gratuit ou testez par vous-même.