Kerberos Authentication

Protocole d'authentification Kerberos : Un guide complet pour la sécurité des entreprises

Kerberos, un protocole d'authentification réseau éprouvé, sécurise les réseaux d'entreprise depuis plus de trente ans et reste la pierre angulaire des systèmes d'authentification modernes. Qu'il s'agisse de gérer un environnement Active Directory, d'implémenter un Single Sign-On (SSO) ou d'architecturer une infrastructure cloud hybride, la compréhension de Kerberos est essentielle pour les professionnels de l'informatique et les architectes de la sécurité.

Ce guide complet explore le fonctionnement de Kerberos, son rôle dans la sécurité des entreprises et la manière dont les organisations modernes adaptent ce protocole éprouvé pour répondre aux défis contemporains en matière de sécurité.

Qu'est-ce que Kerberos ?

Kerberos est l'un des protocoles d'authentification réseau les plus fiables dans les environnements d'entreprise. Nommé d'après le chien de garde à trois têtes de la mythologie grecque, ce protocole utilise un système sophistiqué basé sur des tickets pour vérifier l'identité des utilisateurs et des services sur des réseaux non sécurisés.

Composants essentiels

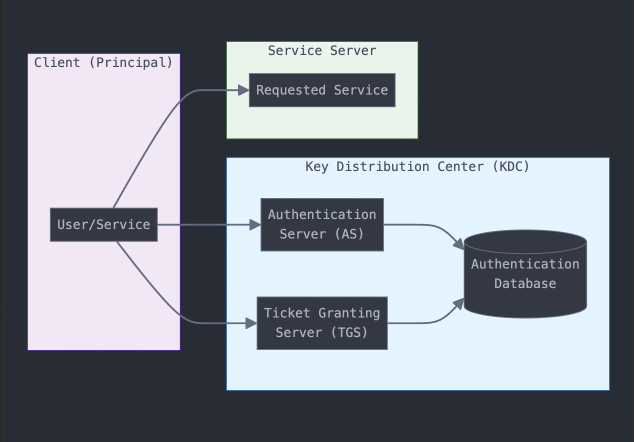

L'architecture Kerberos se compose de trois éléments essentiels :

- Client (principal) : L'utilisateur ou le service qui demande l'authentification

- Centre de distribution de clés (KDC) : Le serveur de confiance qui émet les tickets, comprenant :

- Serveur d'authentification (AS) : Gère l'authentification initiale

- Serveur d'octroi de tickets (TGS) : Emet des tickets de service - Serveur de service : La ressource à laquelle le client souhaite accéder

Fonctionnement de Kerberos

L'architecture Kerberos se compose de trois éléments essentiels :

1. Authentification initiale

Le client demande un ticket d'attribution de ticket (TGT) au serveur d'authentification.

L'AS vérifie les informations d'identification du client dans la base de données d'authentification.

Lorsque la vérification est réussie, l'AS émet un TGT crypté

2. Accès aux services

À l'aide du TGT, le client demande un ticket de service au TGS.

Le TGS valide le TGT et émet un ticket de service.

Le client présente ce ticket au service souhaité

3. Établissement de la session

Le service valide le ticket

En cas de validation réussie, le service accorde l'accès au client

Principales caractéristiques de sécurité

Cryptage fort

Kerberos utilise des méthodes de cryptage robustes pour protéger toutes les communications, y compris :

- Cryptage des billets à l'aide de clés de service

- Génération de clés de session pour une communication sécurisée entre le client et le service

- Chiffrement par clé dérivée d'un mot de passe pour l'authentification initiale

Synchronisation du temps

Le protocole s'appuie fortement sur la vérification de l'horodatage pour prévenir les attaques par rejeu :

- Les tickets comportent des horodatages de création et d'expiration

- Tous les systèmes participants doivent maintenir des horloges synchronisées

- La durée de vie typique d'un billet varie de quelques heures à quelques jours

Mise en œuvre au niveau de l'entreprise

Intégration d'Active Directory

L'adoption par Microsoft de Kerberos comme principal protocole d'authentification pour Active Directory l'a rendu omniprésent dans les environnements d'entreprise :

- Intégration transparente avec les services de domaine Windows

- Prise en charge de l'authentification inter-forêts/li>

- Sécurité renforcée par rapport à l'authentification NTLM<

Les défis de l'authentification moderne

Alors que Kerberos excelle dans les environnements de réseau traditionnels, les entreprises modernes sont confrontées à de nouveaux défis :

- Intégration des services en nuage

- Authentification du travail à distance

- Exigences en matière d'authentification multifactorielle

Améliorer Kerberos avec des solutions modernes d'AMF

Les exigences modernes en matière de sécurité nécessitent souvent des facteurs d'authentification supplémentaires au-delà de ce que Kerberos fournit de manière native. RCDevs OpenOTP s'intègre de manière transparente aux environnements Kerberos pour fournir :

- Authentification multifactorielle transparente

- Une sécurité renforcée sans perturber les flux de travail existants

- Déploiement simple dans les environnements Active Directory

Pour des informations détaillées sur l'implémentation de Kerberos avec des capacités MFA modernes, visitez notre article de blog dédié au support Kerberos d'OpenOTP.

Termes courants de Kerberos

- Principal : Une identité unique dans le domaine Kerberos

- Royaume : Un réseau logique desservi par un seul KDC

- Billet : Une structure de données cryptées prouvant l'authentification

- Nom du service principal (SPN) : Identifiant unique d'une instance de service

Bonnes pratiques pour la mise en œuvre de Kerberos

- Maintenir une synchronisation précise de l'heure entre tous les systèmes

- Rotation régulière des clés et application de la politique en matière de mots de passe

- Planification adéquate des relations de confiance réelles

- Mise en œuvre de la surveillance et de l'enregistrement

L'avenir de Kerberos

Alors que de nouveaux protocoles d'authentification voient le jour, Kerberos continue d'évoluer :

- Intégration avec les services d'authentification en nuage

- Méthodes de cryptage améliorées

- Prise en charge des architectures de confiance zéro

Ressources complémentaires

FAQ

Qu'est-ce que Kerberos et comment fonctionne-t-il ?

En quoi AES192 diffère-t-il des autres normes AES ?

À quoi sert un ticket Kerberos ?

. Ticket-Granting Ticket (TGT) : Agit comme un passeport numérique qui prouve l'authentification initiale.

. Ticket de service : Permet d'accéder à des services spécifiques sans avoir à saisir à nouveau le mot de passe Ces tickets sont limités dans le temps et cryptés, ce qui en fait des alternatives sûres à la transmission répétée de mots de passe.

Kerberos est-il encore pertinent dans les environnements modernes ?

. Le principal protocole d'authentification pour les environnements Active Directory

. Un composant crucial dans les architectures de nuages hybrides

. Compatible avec les solutions modernes d'authentification multifactorielle

. Régulièrement mis à jour avec les normes de cryptage modernes

Quelle est la sécurité de Kerberos ?

. Ne transmet jamais les mots de passe sur le réseau

. Utilisation d'un cryptage fort pour tous les billets et toutes les communications

. Fournit une authentification horodatée pour empêcher les attaques par rejeu.

. Prise en charge de l'authentification mutuelle entre les clients et les services

Toutefois, comme tout protocole de sécurité, son efficacité dépend d'une configuration et d'une maintenance adéquates.

Quelles sont les différences entre Kerberos et NTLM ?

. Processus d'authentification plus rapide

. Prise en charge de l'authentification mutuelle

. Une meilleure sécurité grâce à un système de tickets

. Prise en charge de la délégation de l'authentification

NTLM est considéré comme une technologie ancienne et ne doit être utilisé que comme solution de repli lorsque Kerberos n'est pas disponible.

Comment Kerberos se compare-t-il à RADIUS ?

. Kerberos : Conçu pour l'authentification de services réseau au sein d'un domaine d'entreprise.

. RADIUS : principalement utilisé pour l'authentification de l'accès au réseau (VPN, Wi-Fi, accès à distance).

De nombreuses organisations utilisent les deux protocoles : Kerberos pour les services internes et RADIUS pour le contrôle d'accès au réseau.

Quelles sont les principales différences entre Kerberos et SAML ?

. Kerberos : Protocole d'authentification traditionnel sur site

. SAML : Protocole moderne conçu pour le SSO basé sur le web et les services en nuage.

Distinctions clés :

- Kerberos fonctionne au niveau du protocole du réseau ; SAML fonctionne au niveau du navigateur web.

- Kerberos excelle dans les environnements de domaine Windows ; SAML est préférable pour les applications en nuage.

- Kerberos utilise des tickets ; SAML utilise des assertions basées sur XML

Comment Kerberos peut-il être intégré aux systèmes d'authentification modernes ?

- Mise en œuvre de l'authentification multifactorielle (AMF)

- Intégration avec les fournisseurs d'identité en nuage

- Utilisation de solutions telles que RCDevs OpenOTP pour des couches de sécurité supplémentaires

- Maintien d'environnements hybrides prenant en charge à la fois Kerberos et les protocoles modernes

Comment RCDevs OpenOTP améliore-t-il l'authentification Kerberos ?

Intégration transparente :

- Authentification multifactorielle transparente qui ne perturbe pas le flux de travail Kerberos natif

- Déploiement simple grâce à un seul fichier de configuration WebADM

- Aucune modification de l'infrastructure Kerberos existante n'est nécessaire

Caractéristiques de sécurité renforcées :

- Ajout d'une forte autorisation de mouvement (MFA) à l'authentification Kerberos traditionnelle

- Prise en charge de diverses méthodes d'authentification (biométrie, push mobile, token matériel)

- Application de la politique de sécurité en temps réel

Avantages pour l'entreprise :

- Maintien de l'expérience familière de l'authentification unique pour les utilisateurs

- Faire le lien entre les systèmes existants et les exigences modernes en matière de sécurité

- Permet une transition progressive vers des protocoles d'authentification plus récents

- Prise en charge des environnements informatiques hybrides combinant des services sur site et en nuage