Contrôle d'accès sécurisé en période d'incertitude : Pourquoi une pile construite en Europe est importante

Contrôle d'accès sécurisé en des temps incertains : L'importance d'une pile européenne

Les équipes chargées de l'infrastructure et de la sécurité travaillent aujourd'hui dans un contexte marqué par l'instabilité géopolitique, l'évolution des réglementations et la surveillance accrue des chaînes d'approvisionnement numériques. Si les exigences techniques en matière d'authentification et de contrôle d'accès sont bien comprises - résilience, traçabilité, compatibilité -, il existe aujourd'hui un besoin croissant en matière d'authentification et de contrôle d'accès. ajout d'un niveau de préoccupation concernant l'origine du logiciel, la juridiction et les dépendances externes. L'objectif est ici de comprendre pourquoi une pile construite en Europe est importante en définissant une architecture basée sur des logiciels déterministes, sans dépendances étrangères et entièrement contrôlée par l'opérateur, ce qui garantit la souveraineté numérique dans n'importe quel environnement ou juridiction.

Cet article présente les défis actuels en matière de gestion des accès sécurisés et explique comment RCDevs Securityun éditeur de logiciels basé en Europe, les aborde grâce à ses solutions autonomes : OpenOTP pour l'authentification centralisée et SpanKey pour la gestion des clés SSH. L'objectif ici est de comprendre pourquoi une pile construite en Europe est importante en définissant une architecture basée sur des logiciels déterministes, sans dépendances étrangères et entièrement contrôlée par l'opérateur, ce qui garantit la souveraineté numérique dans n'importe quel environnement ou juridiction.

Contexte du problème : Origine du logiciel et risque opérationnel

Les systèmes d'authentification et d'accès sont des infrastructures critiques. Ils déterminent qui peut interagir avec quels systèmes, quand et comment. En tant que tels, leur fiabilité ne dépend pas seulement de la puissance du chiffrement ou de la conformité au protocole, mais aussi de leur concepteur, de l'endroit où ils sont hébergés et de la possibilité d'auditer leur comportement.

Risques courants observés dans les plates-formes de contrôle d'accès actuelles:

- Dépendance à l'égard de services d'identité tiers ou gérés dans le nuage

- Exposition à des cadres juridiques étrangers (par exemple, le CLOUD Act américain)

- Comportement dynamique dû à des mises à jour silencieuses ou à une logique propre au fournisseur

- Impossibilité d'isoler ou d'isoler par air les composants critiques

- La prolifération des clés SSH et l'absence d'application de l'expiration dans les flottes Linux

- Dépendance à l'égard de l'infrastructure du câble transatlantique

Ces risques ne sont pas purement techniques - ils reflètent une combinaison de décisions d'architecture, de dépendances des fournisseurs et de modèles de déploiement. Pour les équipes qui cherchent à réduire l'incertitude opérationnelle, le contrôle de la pile d'identité est devenu une considération nécessaire.

Aperçu des composants : Sécurité RCDevs (pile basée sur l'UE)

RCDevs est un éditeur opérant entièrement en Europe. Ses produits sont développé, testé et maintenu en interne au Luxembourgsans développement externalisé, ni couches de services liées à l'informatique dématérialisée.

Principaux composants logiciels:

- OpenOTP - Serveur d'authentification centralisé avec support multi-protocole

- SpanKey - Gestion du cycle de vie des clés SSH pour les systèmes Linux et Unix

Tous les composants peuvent être déployés sur site, sans communication externe (si nécessaire) ou en tant que SaaS (hébergé en Europe). L'assistance est assurée directement par l'équipe d'ingénieurs interne, dans le respect des cadres juridiques et de protection des données de l'UE.

OpenOTP : logique d'authentification et fédération d'identités sous le contrôle de l'opérateur

OpenOTP est un MFA et plate-forme de gestion de l'identité conçu pour s'intégrer aux services d'annuaire existants tels que LDAP et Active Directory. Il prend en charge les protocoles courants, notamment

- RAYON

- LDAP

- SAML 2.0

- OpenID Connect (OIDC)

- OAuth

- PAM pour les systèmes Linux

OpenOTP peut également fonctionner comme un plate-forme de méta-identitéIl permet aux entreprises d'intégrer plusieurs fournisseurs d'identité externes (IdP) et des systèmes IAM dans le nuage, notamment Okta, Entra ID (Azure AD), Identité de Pinget d'autres - grâce à la prise en charge du protocole natif. Cela permet une application uniforme des fonctions d'authentification d'OpenOTP dans des environnements d'identité hétérogènes.

Améliorer résilienceOpenOTP peut maintenir une copie cachée locale des données d'identitéy compris les informations d'identification telles que les mots de passe et les token. Cela permet aux processus d'authentification de continuer à fonctionner même en cas de panne du cloud ou de perte de connectivité avec Entra ID, garantissant ainsi un contrôle d'accès cohérent dans les environnements connectés et déconnectés.

Les cas d'utilisation sont les suivants:

- Appliquer des politiques MFA centralisées à des IdP externes qui ne supportent pas nativement certaines méthodes d'authentification.

- Extension des fonctionnalités d'OpenOTP (par exemple TOTP, WebAuthn, Push Login) aux utilisateurs gérés par des IAM tiers.

- Faire le lien entre plusieurs systèmes d'identité dans les organisations ayant des environnements hybrides ou fragmentés

- Prise en charge de l'intégration post-fusion sans migration ou restructuration immédiate des utilisateurs

Ce modèle est particulièrement adapté aux entreprises qui les fusions ou acquisitionsL'authentification des utilisateurs se fait par l'intermédiaire d'une fédération. Au lieu de consolider les annuaires ou de migrer les utilisateurs - deux opérations qui entraînent des coûts, des délais et des failles de sécurité potentielles - OpenOTP permet l'application d'une authentification multiplateforme par le biais d'une fédération.

Les facteurs d'authentification pris en charge sont les suivants:

- TOTP et HOTP (matériel/logiciel token)

- FIDO2 / WebAuthn (passkeys)

- Connexion par poussée (via Jeton OpenOTP RCdevs application mobile)

- Accès logique basé sur la présence (réduit votre surface d'attaque grâce au badgeage mobile)

- Cartes à puce et PKI

- YuiKeys

- Connexion sans mot de passe

- SMS et courrier électronique

OpenOTP est entièrement auto-hébergé, prend en charge les déploiements à haute disponibilité et peut fonctionner dans des environnements hors ligne ou segmentés. Les journaux d'audit, les flux de travail d'authentification et les politiques d'utilisation sont gérés localement dans WebADM et exportables pour le suivi de la conformité.

SpanKey : Gestion des clés SSH à grande échelle

SpanKey fournit un approvisionnement centralisé en clés SSH et un contrôle d'accès basé sur des politiques d'utilisateur et de groupe définies dans LDAP ou Active Directory. Il utilise un module PAM et un agent local pour appliquer les règles d'accès définies directement au niveau du système d'exploitation.

Le système répond aux défis typiques des environnements de serveurs Linux, notamment la prolifération non gérée des clés, les politiques d'accès incohérentes et le manque de visibilité en matière d'audit.

Les caractéristiques comprennent:

- Récupération des clés publiques autorisées à partir des attributs de l'utilisateur LDAP

- Suppression automatique des clés lorsque des comptes d'utilisateurs sont désactivés ou supprimés des groupes concernés

- Application de la politique par hôte, groupe d'utilisateurs ou chemin d'accès au répertoire, ce qui permet d'appliquer des règles d'accès différenciées selon les environnements.

- Audit des connexions SSH et des tentatives d'accèsy compris les enregistrements horodatés des sessions des utilisateurs

- Prise en charge de l'expiration et de la rotation des clésavec une mise en œuvre basée sur les métadonnées ou la politique de l'annuaire

- Enregistrement graphique des sessions pour les sessions SSH et les sessions de terminal à distance, stockées de manière centralisée à des fins d'examen et d'audit de conformité

- Gestion centralisée de la politique sudoL'utilisation de l'appartenance à un groupe LDAP pour contrôler l'escalade des privilèges au niveau de la commande sans s'appuyer sur les fichiers sudoers locaux

- Prise en charge des comptes système partagés (par exemple,

racine,apache) avec attribution de la connexion en fonction de l'utilisateur LDAP qui s'authentifie, ce qui permet de rendre des comptes même en cas d'utilisation de comptes non personnels

SpanKey est conçu pour être intégré dans les structures d'annuaire existantes et fonctionne indépendamment des services externes. Son architecture modulaire lui permet de s'adapter à de vastes environnements Linux tout en maintenant une application cohérente des politiques et une capacité d'audit.

Lorsqu'il est utilisé en association avec OpenOTPdes contrôles supplémentaires tels que Application du MFA pour les actions SSH et sudo peuvent être superposés à ce cadre.

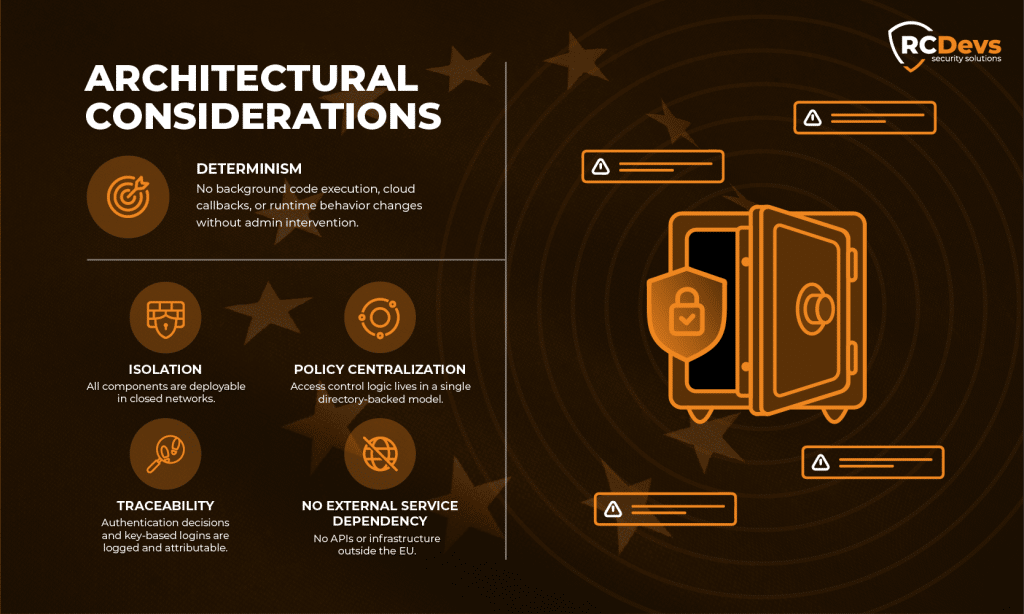

Considérations architecturales

La pile RCDevs est conçue autour de plusieurs principes opérationnels :

- Déterminisme: Pas d'exécution de code en arrière-plan, de rappels dans le nuage ou de modifications du comportement en cours d'exécution sans intervention de l'administrateur.

- L'isolement: Tous les composants peuvent être déployés dans des réseaux fermés.

- Traçabilité: Les décisions d'authentification et les connexions basées sur des clés sont enregistrées et attribuables.

- Centralisation des politiques: La logique de contrôle d'accès se trouve dans un modèle unique soutenu par un répertoire.

- Pas de dépendance à l'égard d'un service externe: Pas d'API ni d'infrastructure en dehors de l'UE.

Ce modèle peut être utile aux équipes qui conçoivent des architectures à confiance zéro, des réseaux segmentés ou des secteurs à forte conformité tels que les infrastructures critiques, la finance ou les systèmes gouvernementaux.

L'évolution du contexte mondial a redéfini la notion de "sécurité" dans les systèmes d'authentification. Les équipes de sécurité doivent désormais évaluer l'infrastructure de contrôle d'accès non seulement en fonction des fonctionnalités, mais aussi de l'exposition juridique, de l'indépendance de la chaîne d'approvisionnement et du contrôle opérationnel.

RCDevs offre un ensemble de composants de contrôle d'accès -OpenOTP pour l'authentification et SpanKey pour la gestion des clés SSH-qui répondent à ces préoccupations du point de vue de la conception et de la juridiction. Construits et entretenus entièrement en Europe, ces outils répondent aux exigences en matière de souveraineté des données, de comportement déterministe des logiciels et de contrôle total par l'opérateur.

Cette architecture peut être utile dans les environnements où la prévisibilité à long terme et le contrôle interne de la logique d'authentification sont nécessaires. RCDevs offre une appareil avec une licence gratuite (jusqu'à 25 utilisateurs) pour les petites entreprises qui ont besoin de sécurité sans se ruiner. C'est également le moyen idéal pour réaliser un PoC facilement !