FIDO2

Vous pouvez maintenant vous connecter à votre ordinateur Windows avec une clé ou un périphérique USB compatible FIDO2, comme vous l'avez utilisé avec la clé FIDO U2F.

Nouvelle fonctionnalité excitante

Clés FIDO2 pour le fournisseur d'informations d'identification Windows

Il existe 3 scénarios, vous pouvez vous connecter à votre fournisseur d'identifiants Windows RCDevs via la clé FIDO2 :

1) Si vous êtes sur votre réseau Active Directory, vous pouvez vous connecter à votre annuaire actif avec ou sans activer l'authentification multifacteur avec votre clé FIDO2.

2) Si vous êtes en dehors de votre réseau et connecté à internet, vous pouvez toujours avoir une authentification avec votre clé FIDO2 qui est vérifiée sur votre serveur RCDevs OpenOTP.

3) Sans aucune connexion, le mode hors-ligne vous permet toujours d'utiliser votre clé FIDO2 pour vous authentifier sur votre ordinateur.

Ce mode n'est bien entendu pas obligatoire et vous pouvez définir la durée que vous souhaitez pour l'activer.

– LDAPU2F : Exiger des réponses LDAP et FIDO.

– LDAPMFA : Nécessite LDAP et OTP ou FIDO.

Principale Avantages

Sécurité plus élevée

Authentification à plusieurs systèmes avec un seul appareil

Faible écart

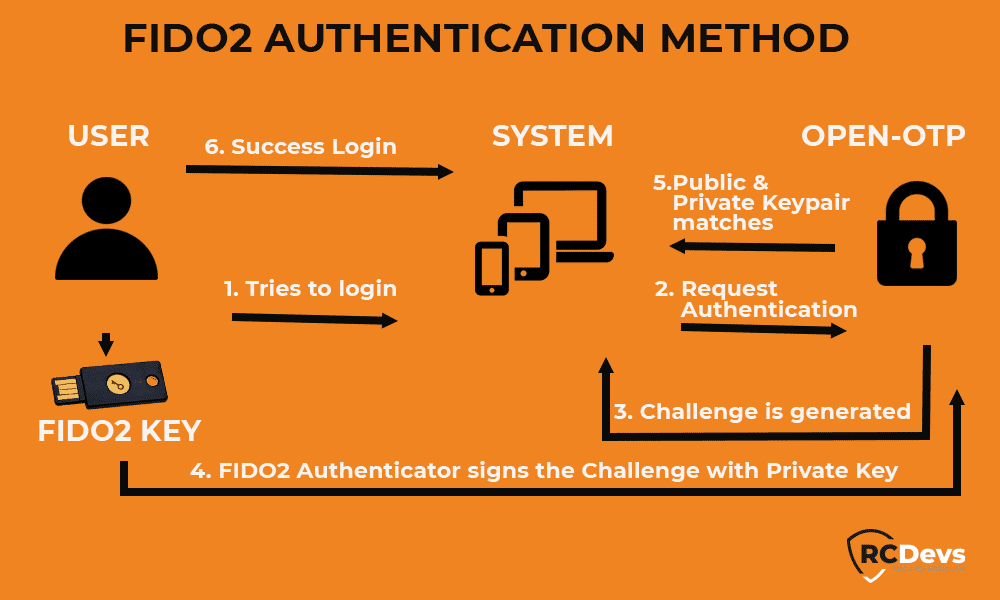

Comment FIDO2 fonctionne pour le client Windows Credential Provider ?

Ici, WebADM est la partie de confiance. Lorsque vous vous connectez et configurez dans FIDO2, WebADM envoie un défi à la clé privée. La clé privée de l'utilisateur est stockée dans l'authentificateur FIDO2, qui est protégé par un facteur biométrique ou un code PIN (la présence de l'utilisateur est obligatoire) et est utilisé pour signer les transactions initiées par une partie de confiance.

Il apporte à votre connexion Windows le même scénario de journalisation d'arborescence que vous aviez déjà avec votre application RCDevs Mobile Push.