metaIAM

FÉDÉRATION UNIFIÉE DES IAM

Un seul méta-IAM pour tous les gouverner

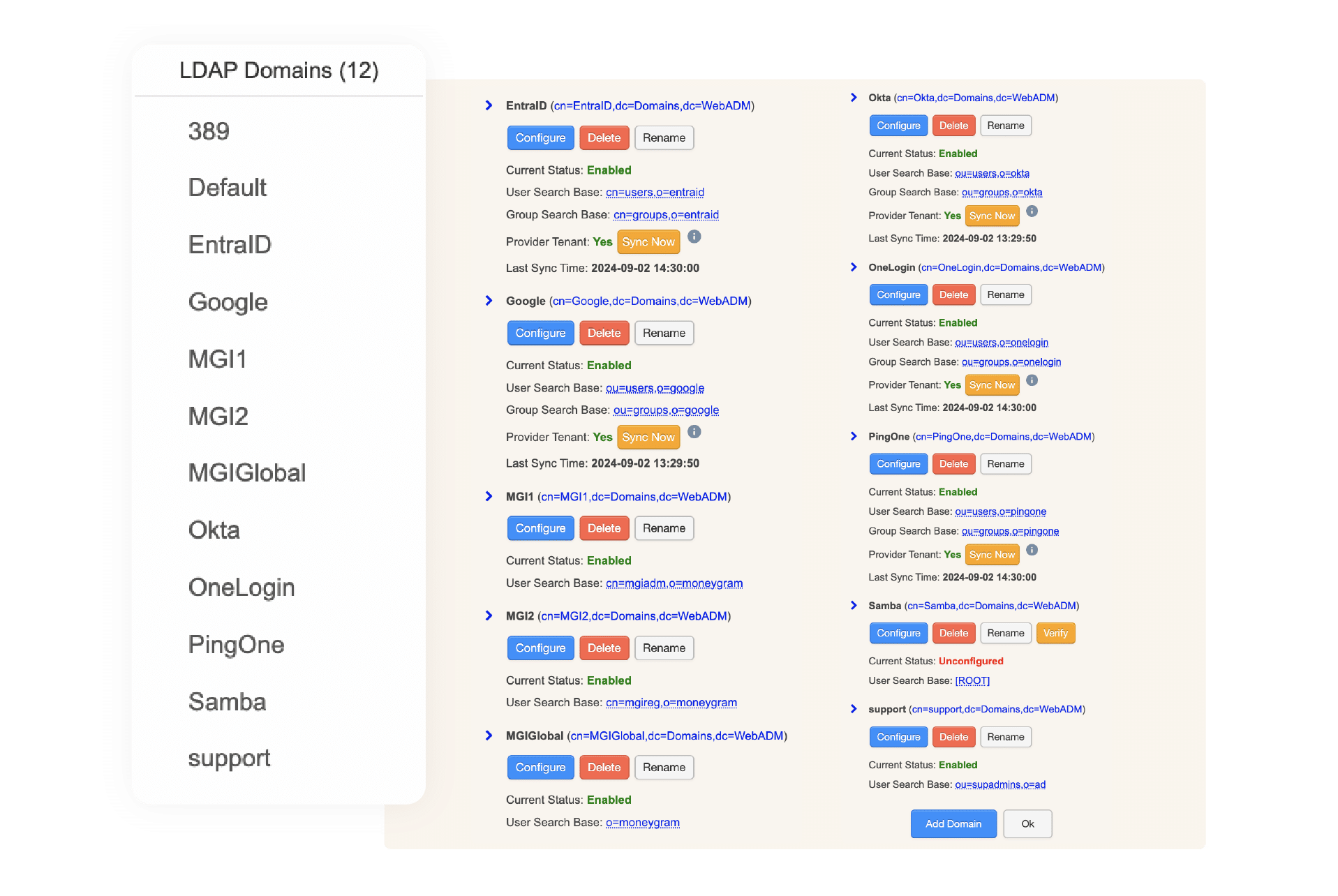

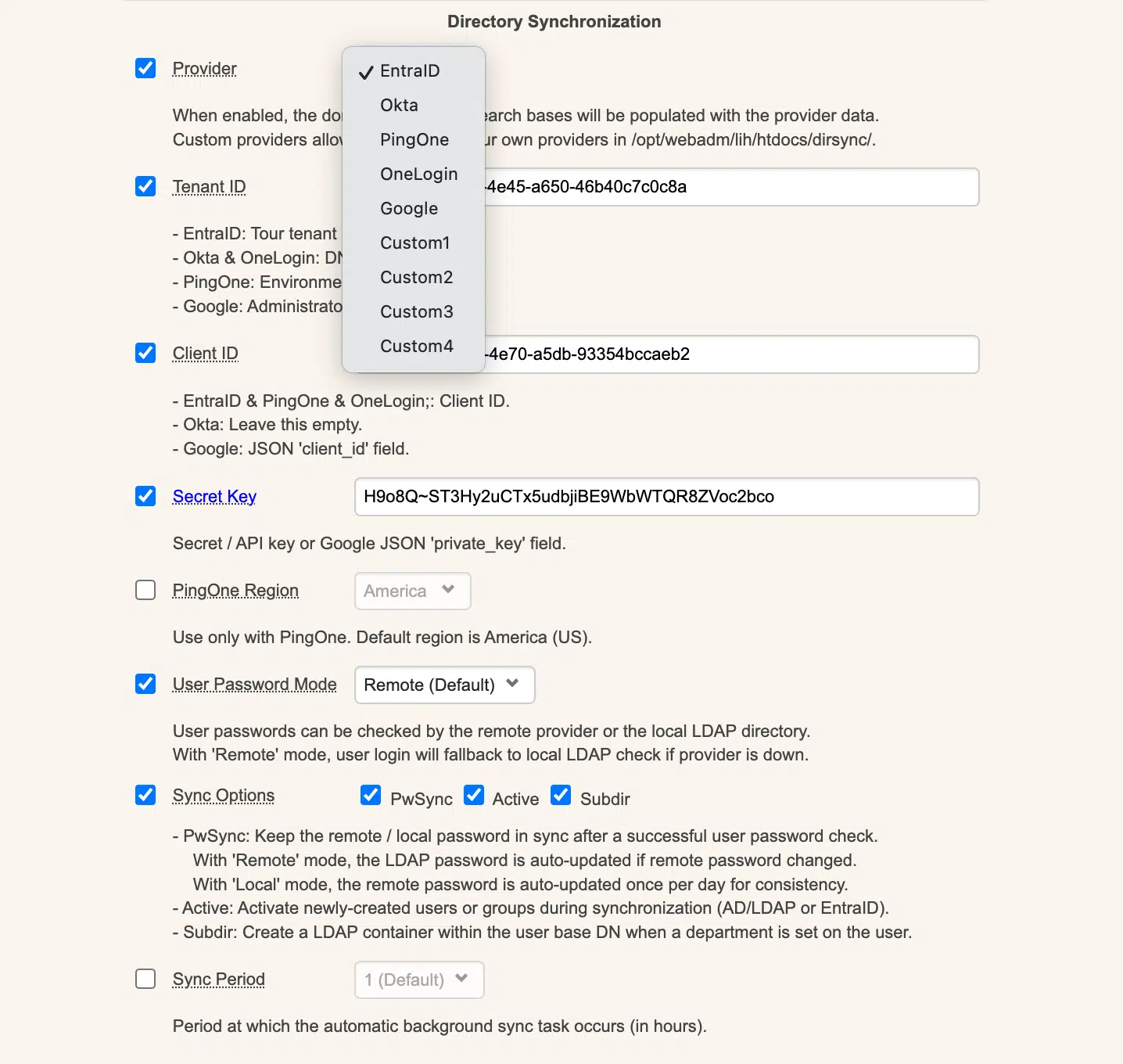

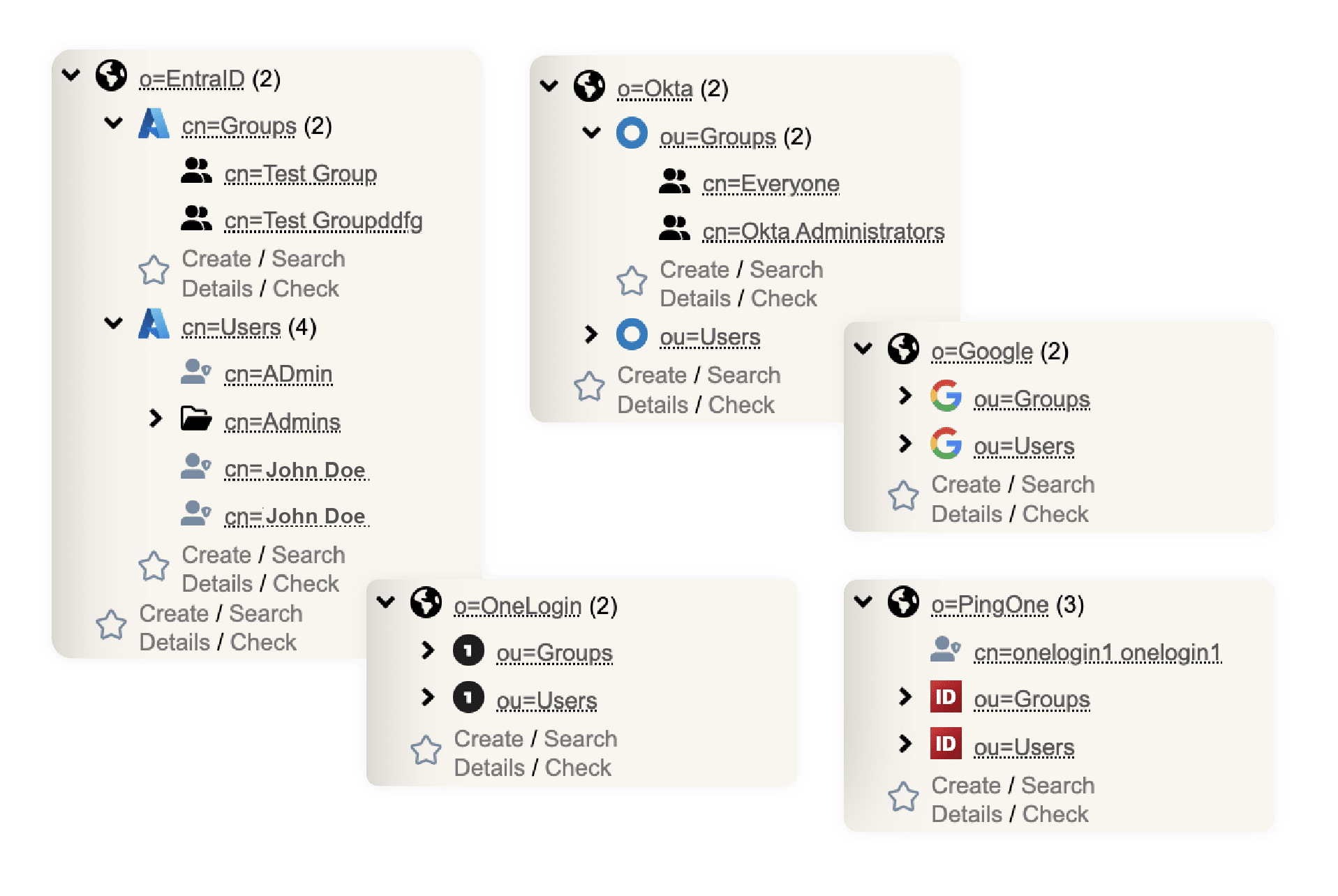

Vous pouvez fédérer plusieurs Systèmes IAM individuels (Microsoft Entra ID, Okta, Cisco DUO, PingIdentity, OneLogin, Salesforce, etc...) en interconnectant

et d'abstraire votre "méta-IAM" dans un répertoire agrégé unique, de premier niveau et structuré, avec des options de Synchronisation à 2 voies.

En plus de ce méta-IAM, la solution RCDevs fournit des IdP et prend en charge toute intégration dans le Cloud ou on premise, par exemple les systèmes de courrier électronique, VPN, OIDC, etc.

L'avenir de l'IAM, c'est la Fédération

La gestion moderne des identités consiste à relier les systèmes, et non à les fusionner.

Un Meta-IAM pour un monde décentralisé

Au cœur de cette architecture nouvelle génération se trouve le méta-annuaire WebADM,une couche d’abstraction centralisée qui rassemble les informations d'identité provenant de plusieurs services IAM.

Une fois connecté par le biais de connecteurs légers, WebADM construit un méta-IAM: une entité logique composée de plusieurs IAM. À partir de là, les administrateurs peuvent définir des méta-groupes,qui sont des groupes d'utilisateurs qui dépassent les frontières de l'IAM, et de concevoir des politiques d'accès très fines pour les applications, les VPN, les PKI, les connexions Windows, les systèmes PAM, etc.

Pas de casse tête de synchronisation ! Pas de maux de tête liés à la migration ! Pas d'identités dupliquées !

Une seule vue logique sur de nombreux systèmes, mise à jour en temps réel, avec une prise en charge complète des autorisations inter-IAM.

Fédération sans cascade d'IdP

La fédération IAM traditionnelle repose sur l'enchaînement ou la mise en cascade de fournisseurs d'identité (IdP) à l'aide de SAML, d'OIDC ou de références LDAP. Ce modèle devient rapidement un véritable casse-tête lorsqu’on gère plusieurs IdP répartis entre filiales, partenaires et unités métier.

WebADM renverse complètement ce modèle !

Avec WebADM, il n'est plus nécessaire de cascader ou d'imbriquer les fournisseurs d'identité. Au contraire, chaque IAM reste autonome et intact. Les connecteurs de "RCDevs" intègrent les informations nécessaires sur les identités et les groupes dans la couche méta-IAM,où les politiques globales et les règles de contrôle d'accès sont appliquées.

Cela signifie que chaque système, qu'il s'agisse d'un IAM cloud, d'un AD traditionnel ou d'une base de données SQL, continue de fonctionner indépendamment. Mais pour les applications et les services qui consomment l'identité à partir de WebADM, il s'agit d'un seul modèle logique et propre.

Créer des méta-domaines et des groupes d'accès inter-IAM

Avec WebADM, vous pouvez créer des méta-domaines - des entités logiques qui regroupent plusieurs IAM sous un même toit. Vous pouvez ensuite définir des des méta-groupes, qui s'étendent sur ces domaines.

Exemple de cas d'utilisation :

1. Combiner les utilisateurs d'Entra ID (cloud d'entreprise), d'AD sur site (anciens utilisateurs) et de l'instance Okta d'un partenaire.

2. Placez les utilisateurs sélectionnés de chaque groupe dans un méta-groupe : SecureFinanceOps.

3. Appliquer une politique d'accès unique à ce méta-groupe pour contrôler l'accès à un VPN, aux tableaux de bord internes et à la signature des courriers électroniques basée sur l'infrastructure PKI.

Ce type de politique de groupe cross-IAM est normalement le Saint Graal de la stratégie IAM - et RCDevs l'offre sans migration de données, sans problème de synchronisation ou sans extension de l'IdP.

Synchronisation bidirectionnelle, zéro empreinte

Par défaut, WebADM fonctionne en mode mode zéro empreinte, ce qui signifie qu'il ne pas modifier les IAM connectés. Mais si vous voulez plus de contrôle, il prend également en charge la synchronisation unidirectionnelle ou bidirectionnelle,permettant un approvisionnement centralisé des utilisateurs et des groupes.

En mode bidirectionnel, WebADM devient un gestionnaire d'IAM maître à travers tous les systèmes.

Vous pouvez :

- Déplacer ou copier des utilisateurs entre IAM

- Conserver les mots de passe, les identifiants MFA/FIDO et les appartenances à des groupes.

- Propager automatiquement les changements d'identité

Exemple: Vous pouvez déplacer un utilisateur d'Okta vers AD en un clic et WebADM s'occupe du reste, en préservant les informations d'identification, l'inscription MFA et même les hachages de mots de passe grâce à sa couche de métadonnées IAM.

Accès temporaire et fédération intelligente

L'une des fonctionnalités la plus la plus puissante de RCDevs WebADM est sa capacité de fédération temporaire.

Exemple:

Un consultant de l'entreprise A a besoin d'accéder aux services internes de l'entreprise B pour un projet de courte durée.

Avec WebADM, vous pouvez :

- Copier temporairement l'utilisateur dans l'IAM de l'entreprise B (ou dans un groupe fédéré).

- Inclure le mot de passe et les détails de MFA

- Fixer une date d'expiration automatique

- Appliquer des politiques d'accès ciblées

L'utilisateur a un accès simple pendant la durée du projetet tout est nettoyé automatiquement par la suite.

RCDevs Consolidation IAM

Principales caractéristiques

Évolutif la Convergence des identités

Rationalisez et développez la gestion des identités en unifiant les systèmes IAM et IdP cloisonnés en une vue unique et centralisée conçue pour des millions d'identités.

Bidirectionnel Synchronisation

WebADM prend en charge la synchronisation bidirectionnelle en temps réel ou programmée, ce qui permet aux changements tels que l'appartenance à un groupe, les métadonnées de l'utilisateur et les affectations token d'être retranscrits dans les systèmes d'identité connectés. Les utilisateurs et les groupes peuvent être copiés ou déplacés d'un IAM à l'autre en conservant les mots de passe et les méthodes MFA.

Résilience pour les Pannes Cloud

Assurer la résilience du système grâce à la synchronisation automatique des mots de passe locaux, ce qui permet de continuer à fonctionner même en cas de panne d'un service cloud/SaaS.

Authentifications unifiées entre systèmes

Permettre à une seule application d'authentifier facilement les utilisateurs à travers tout IAM connecté, en fournissant un processus d'authentification unifié et fluide.

Native Intégration

Intégration directe avec les systèmes IAM, éliminant le besoin de connecteurs LDAP supplémentaires. Cela simplifie le processus d'installation et réduit la complexité.

Conception Cross-IAM des politiques

Créer et appliquer des politiques de sécurité qui s'étendent sur plusieurs systèmes IAM, en maintenant la cohérence et la sécurité dans l'ensemble de l'organisation.

Gestion à distance des utilisateurs

Gérer efficacement les utilisateurs IAM distants sans avoir à réinitialiser les mots de passe, en garantissant une expérience utilisateur transparente.

Synchronisation des Membres des Groupes

Synchroniser les membres des groupes entre les différents systèmes IAM et mettre en œuvre des fonctionnalités de groupe de niveau Unix pour améliorer le contrôle et la gestion des accès.

Compatibilité Multi-Tenants

Implémentez toutes ces fonctionnalités par tenant dans notre édition MSSP multi-tenants, en offrant des solutions IAM personnalisées pour chaque tenant.

La preuve

par l'expérience.

Que vous achetiez une voiture ou une solution de sécurité, vous souhaitez toujours la tester avant de signer sur la ligne pointillée. Nous le savons et vous le savez.

Contactez-nous pour votre PoC gratuit ou testez par vous-même.