Sécurité VPN et VPN SSL

Accès VPN et SSL VPN

avec un solide MFA

Mise en place d'un MFA sécurisé pour tout VPN utilisant OpenOTP (intégration RADIUS & SAML)

Le travail à distance nécessite un accès VPN sécurisé.

La mise en œuvre de l'accès conditionnel avec l'AMF est cruciale.

Protégez votre VPN et votre VPN SSL grâce à l'authentification multifactorielle, avec prise en charge de l'OTP, Connexion poussée, FIDO2/WebAuthn, etc.

Le travail à distance et l'adoption de l'informatique dématérialisée sont désormais la norme.

Les organisations s'appuient sur VPN et l'accès aux applications à distance pour permettre la mobilité du personnel.

Pour sécuriser cet accès, mettez en œuvre la gestion des identités et des accès avec l'authentification multifactorielle pour toutes les connexions VPN et VPN SSL.

Pourquoi c'est important :

✔ Prévenir les accès non autorisés et le vol de données d'identification

✔ Réduire les risques d'attaques par force brute et d'hameçonnage

✔ Ajouter un accès basé sur la présence (3ème facteur) en option pour une sécurité maximale

Fédération IAM unifiée

Native Intégration IAM

OpenOTP est compatible avec les annuaires locaux tels que Active Directory (AD) et LDAP, et offre un support étendu pour les environnements on premise. En outre, OpenOTP est nativement intégré à Entra ID, Okta, Google, Ping Identity, One Identity et de nombreux autres fournisseurs d'identité, permettant une intégration simple entre différents systèmes IAM.

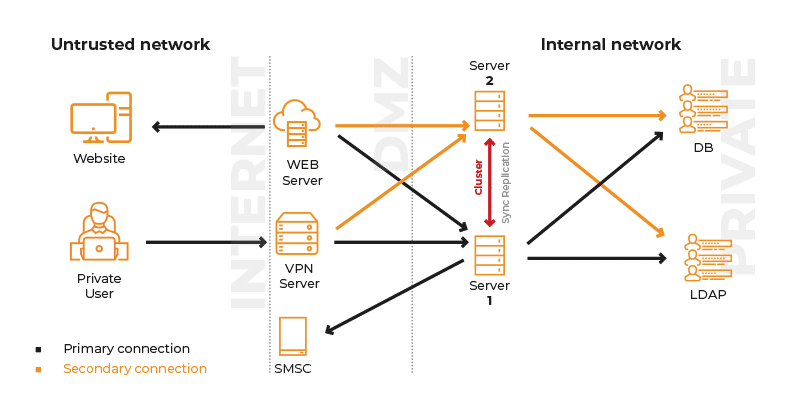

Sécuriser Point final VPN

Les technologies VPN impliquent d'exposer les ressources sensibles de l'entreprise au monde Internet non sécurisé.

Avec tous les exploits et le piratage flottant partout, les systèmes non sécurisés sans authentification sont le principal problème de sécurité.

Protégez tout accès à distance à votre entreprise en adoptant l'authentification multifacteur OpenOTP pour vos solutions VPN et VPN SSL.

✔ Aucun agent VPN n'est nécessaire

✔ Compatible avec les principaux fournisseurs (Cisco, Fortinet, Palo Alto...)

Principale Caractéristiques

Conformité RADIUS

Conformité SAML

Politiques des clients

Key Caractéristiques

100% compatible avec la norme RADIUS (RFC-2865)

Tous les VPN, SSL-VPN et pare-feu sont pris en charge

Prise en charge de la technologie VPN Microsoft DirectAccess

Prend en charge toute méthode OpenOTP (Tokens, Yubikey, SMSOTP, MailOTP…)

Prend en charge les modes de connexion LDAP, OTP et LDAP+OTP

OTP avec défi-réponse ou concaténation de mot de passe

Attributs de réponse par utilisateur et groupe pour un accès VPN basé sur les rôles

Politiques d'authentification par application cliente ou groupe d'utilisateurs

Liste non exhaustive de Technologies VPN prises en charge

Vous trouverez ci-dessous de la documentation et des exemples pour plusieurs intégrations VPN. Si votre VPN ne figure pas dans la liste, les mêmes principes s'appliquent généralement et peuvent être adaptés en conséquence.

Comment configurer F5 Access Policy Manager pour Push Login avec OpenOTP.

Télécharger un package :

Choisir la bonne méthode

Forte Méthodes

Les solutions IAM-MFA de RCDevs’ sont compatibles

avec des technologies d'authentification forte

Une solution robuste devrait prendre en charge des méthodes modernes telles que Notifications push, FIDO2/Passkeys, YubiKeys et les traditionnels SMS, courriels et OTP. La prise en charge varie en fonction de l'intégration (RADIUS, SAML/OIDC, bureau), des capacités du client/appareil et de la politique, ce qui signifie que toutes les méthodes ne sont pas compatibles avec toutes les applications.

La preuve

par l'expérience.

Que vous achetiez une voiture ou une solution de sécurité, vous souhaitez toujours la tester avant de signer sur la ligne pointillée. Nous le savons et vous le savez.

Contactez-nous pour votre PoC gratuit ou testez par vous-même.