Campagne spankey

Cycle de vie de la clé SSH

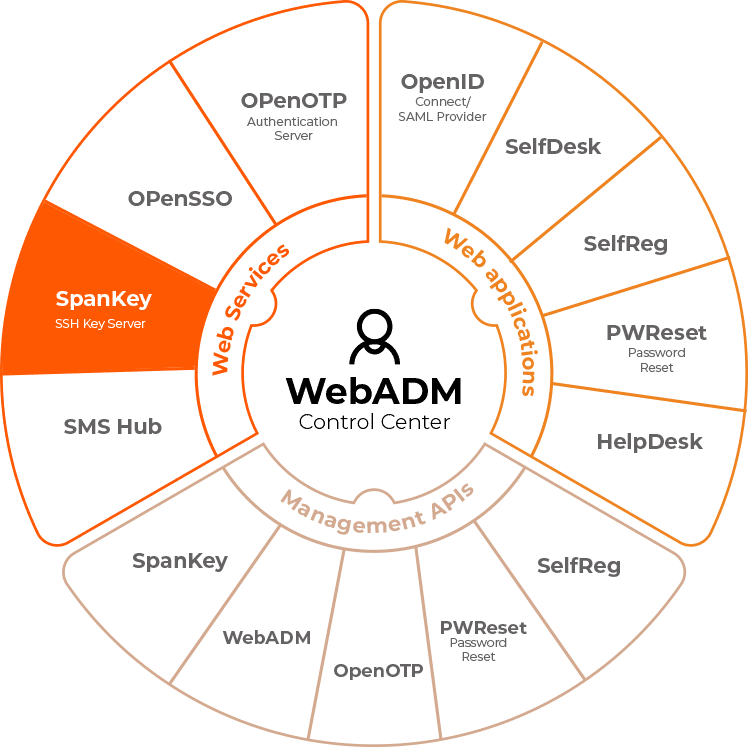

Dans WebADM

RCDevs SPANKEY vous aide à

Gère ton Clé SSH via votre plateforme IAM

Faire le pont entre le cycle de vie des clés IAM et SSH

Gestion des clés SSH rendue facile

RCDevs SpanKey est une solution de gestion du cycle de vie des clés SSH qui rend les contrôles et la gouvernance basés sur les clés SSH exceptionnellement faciles et sans effort, en les combinant avec les solutions de gestion des identités standard existantes. Contrairement à la plupart des solutions de gestion de clés SSH, SpanKey ne dépend pas de coffres de clés lourds à déployer, mais fonctionne avec un LDAP/AD standard, avec des associations utilisateur-clé et clé-hôte gérées intuitivement dans les comptes et groupes LDAP/AD .

Vous êtes à 3 pas de

Gérer votre Cycle de vie de la clé SSH avec WebADM

Installation sur le serveur

Téléchargez les packages logiciels ou l'appliance virtuelle RCDevs.

Installation sur le client

Le client SpanKey nécessite nscd et OpenSSH. Jetez un œil aux didacticiels vidéo.

Configuration

Une fois le package du serveur SpanKey installé, vous devez activer le service SpanKey dans WebADM

Pour une configuration plus facile

Nous fournissons un exemple de configuration de quelques minutes

Comment les clés sont stockées et gérées en toute sécurité

Pourquoi est-ce Gestion des clés SSH important pour vous ?

La plupart des déploiements SSH utilisent des paires de clés privées/publiques pour authentifier l'accès des utilisateurs. Les paires de clés sont à bien des égards plus sûres que les mots de passe, mais elles ouvrent une toute nouvelle boîte de Pandore aux entreprises : la gestion des clés, la nécessité de contrôler la manière dont les clés sont stockées et gérées en toute sécurité, de la création à la révocation et à la suppression. Sans une gestion appropriée des clés, les connexions UNIX et Linux dans une entreprise ne sont pas gérées, sans surveillance sur quelle clé appartient à quelle identité et si les connexions établies avec les clés sont conformes aux politiques et directives de l'entreprise. En pratique, cela signifie qu'une identité inconnue peut se connecter à un système de production critique avec une clé dont l'existence n'est même pas connue.

La gestion des clés SSH est essentielle au maintien de la sécurité puisque l'ensemble du protocole SSH, et donc la sécurité de celui-ci est construite autour de paires de clés publiques et privées. Une bonne gestion des clés SSH protège contre les risques critiques qui peuvent entraîner des défaillances du système ou permettre à des informations importantes de tomber entre de mauvaises mains.

La gestion des clés SSH est essentielle au maintien de la sécurité puisque l'ensemble du protocole SSH, et donc la sécurité de celui-ci est construite autour de paires de clés publiques et privées. Une bonne gestion des clés SSH protège contre les risques critiques qui peuvent entraîner des défaillances du système ou permettre à des informations importantes de tomber entre de mauvaises mains.

Quelques autres choses que vous devez savoir

Tirez le meilleur parti de SpanKey

Enregistrement facile des clés avec libre-service

Les applications en libre-service de RCDevs incluent une fonction de gestion des clés SSH qui permet aux utilisateurs de créer leur propre paire de clés SSH et d'obtenir la clé publique associée automatiquement inscrite sur le serveur SpanKey. La liste des types de clés SSH autorisés (RSA/ECC/DSA) et la longueur de clé (nombre de bits) est configurable sur le serveur SpanKey. Le libre-service génère une nouvelle paire de clés et fournit en toute sécurité la clé privée dans plusieurs formats, notamment PuTTY et OpenSSH. Une configuration de stratégie peut éventuellement appliquer une protection par mot de passe. L'accès en libre-service peut être protégé par une méthode de connexion OTP avec OpenOTP de RCDevs.

Enregistrement de session graphique

Avec SpanKey, les sessions de terminal sont surveillées et enregistrées. Les sessions inactives sont automatiquement verrouillées après une durée configurable et une invite de mot de passe utilisateur est utilisée pour le déverrouillage. Mais plus important encore, les sessions des utilisateurs du terminal sont enregistrées en direct dans la base de données d'enregistrement sécurisée WebADM. La session est stockée cryptée sur la base de données SQL ou sur un montage NAS. À des fins d'audit et d'enquête, vous pouvez également relire les sessions de terminal avec le lecteur de session dans WebADM. SpanKey est capable d'enregistrer une session SSH d'une journée en 3 Mo seulement ! Contrairement aux solutions concurrentes où l'enregistrement devient rapidement lourd en taille de stockage, SpanKey vous permet de conserver vos informations d'audit pendant un an sans nécessiter de téraoctets supplémentaires.

Expiration automatique de la clé publique

L'expiration des clés SSH après un laps de temps déterminé est nécessaire pour garantir un certain niveau de confiance pour les clés utilisateur et pour se conformer aux réglementations ISO ou PCI. Lorsque SpanKey est configuré avec l'expiration de la clé, les utilisateurs sont automatiquement avertis de l'expiration de leur public. Un e-mail est envoyé avec un lien de renouvellement leur permettant de renouveler eux-mêmes leur clé publique qui vient d'expirer.

Correction de problèmes avec les MountPoints ayant un DN de base LDAP vide.

Correction des problèmes d'expiration des licences avec les licences d'essai.

Correction de problèmes avec les MountPoints ayant un DN de base LDAP vide.

Correction des problèmes d'expiration des licences avec les licences d'essai.

Prise en charge du compte partagé

Les comptes partagés sont une pratique très courante avec l'utilisation de SSH par l'entreprise. Un compte partagé (comme un utilisateur 'root' ou 'webmaster') est un compte système utilisé simultanément par plusieurs administrateurs. Dans SpanKey, vous pouvez transformer n'importe quel utilisateur LDAP générique en un compte SSH partagé simplement en liant ce compte à un « groupe LDAP à accès partagé ». Ensuite, tous les membres du groupe ont accès au compte partagé avec leur propre clé SSH.

Clés principales et clés de récupération

Dans SpanKey, vous pouvez définir des groupes maîtres où les membres du groupe sont considérés comme des super utilisateurs et peuvent utiliser leur clé SSH pour accéder à tout autre compte SpanKey. Un groupe maître peut être configuré différemment pour différents ensembles de serveurs cibles via les politiques client WebADM. Par défaut, les agents SpanKey effacent les fichiers de clés autorisées des utilisateurs lors de l'exécution pour empêcher les utilisateurs d'ajouter des clés publiques non remises. Si des clés de récupération sont configurées, ces clés sont automatiquement écrites dans le fichier enabled_keys de l'utilisateur à des fins de récupération (dans le cas où l'agent SpanKey ne peut pas communiquer avec le serveur SpanKey).

HSMs et périphériques SSH

Lorsque des HSM (c'est-à-dire YubiHSM) sont utilisés dans WebADM, la génération de clé privée SSH utilisera la véritable génération aléatoire du HSM pour collecter l'entropie requise (octets aléatoires) utilisée dans le processus de création de paire de clés SSH. SpanKeys utilise des HSM pour la génération de clés RSA et ECC (Elliptic Curve). SpanKey prend en charge les périphériques matériels tels que les cartes à puce et les Yubikeys v4 avec PIV Applet. Avec les périphériques SSH matériels, il n'y a pas de fichier de clé privée SSH ; les utilisateurs ont juste besoin de brancher l'appareil sur le port USB pour connecter des serveurs distants avec SSH.

Pour demander une démo en ligne, il vous suffit de créer votre compte ou de nous contacter.

Des démos en ligne sont disponibles gratuitement pour vous permettre d'essayer le multi-facteur de RCDevs en 5 minutes et de vous authentifier avec votre mobile ou Yubikey.