La rationalisation des opérations de sécurité avec les rapports d'activité alimentés par l'IA de WebADM

Rationalisation des opérations de sécurité grâce aux rapports d'activité alimentés par l'IA de WebADM

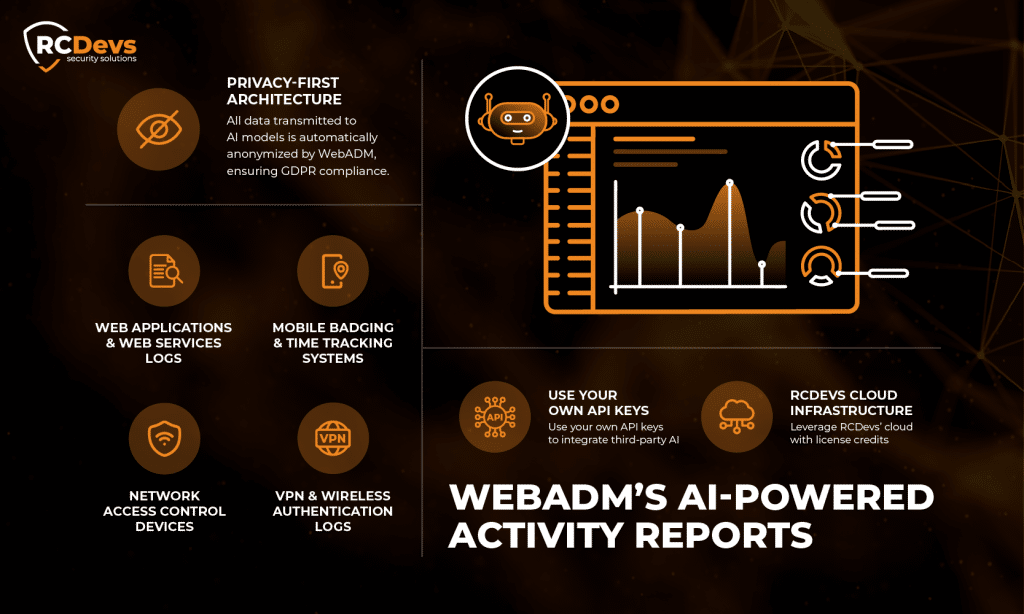

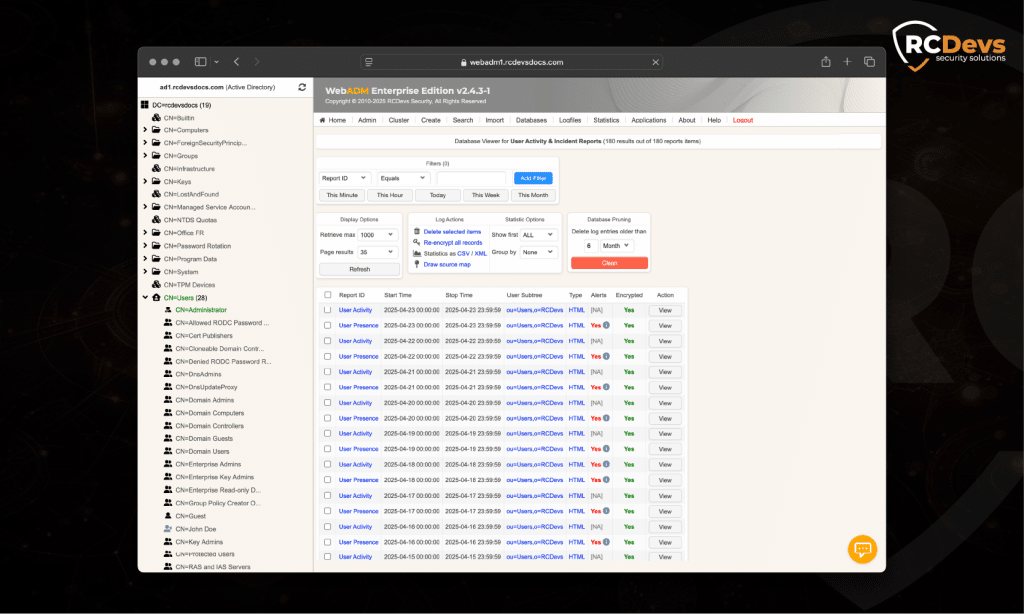

Les équipes de sécurité passent d'innombrables heures à analyser les fichiers journaux, à la recherche de modèles susceptibles d'indiquer des menaces ou des problèmes de conformité. Ce processus manuel est non seulement chronophage, mais aussi de moins en moins pratique, car les entreprises génèrent quotidiennement des millions d'événements d'authentification et d'accès. Avec la sortie de la version 2.4 de WebADM, RCDevs introduit une fonctionnalité révolutionnaire qui transforme fondamentalement la façon dont les équipes informatiques et de sécurité interagissent avec leurs données d'accès et d'activité : Rapports d'activité alimentés par l'IA.

Cette capacité innovante s'appuie sur des modèles de langage de pointe, notamment OpenAI GPT-4o, Google Gemini, Anthropic Claude et DeepSeek, pour générer automatiquement des rapports en langage naturel à partir de données de connexion complexes, éliminant ainsi les barrières traditionnelles entre les données brutes et l'intelligence exploitable.

Que sont les rapports d'activité alimentés par l'IA ?

Les rapports d'activité alimentés par l'IA de WebADM représentent un changement de paradigme par rapport aux méthodes traditionnelles d'analyse des journaux. Au lieu de demander aux administrateurs de passer manuellement au crible des milliers d'entrées de journaux ou d'écrire des requêtes SQL complexes, cette fonctionnalité permet de créer des rapports complets et lisibles par l'homme à l'aide de simples invites en langage naturel.

Le système fonctionne en collectant des données de journal à partir de divers systèmes intégrés - y compris l'accès VPN, les systèmes de badgeage physique, les applications client et les dispositifs de contrôle d'accès au réseau - puis en traitant ces informations à l'aide de modèles d'IA avancés afin de générer des rapports détaillés et contextuels adaptés à des exigences opérationnelles spécifiques.

Capacités clés

Intégration complète des données

La plateforme agrège des données provenant de sources multiples, notamment :

- Journaux des applications et services Web

- Systèmes mobiles de badgeage et de suivi du temps de travail

- Dispositifs de contrôle d'accès au réseau

- Journaux d'authentification VPN et sans fil

Complet Traitement du langage naturel

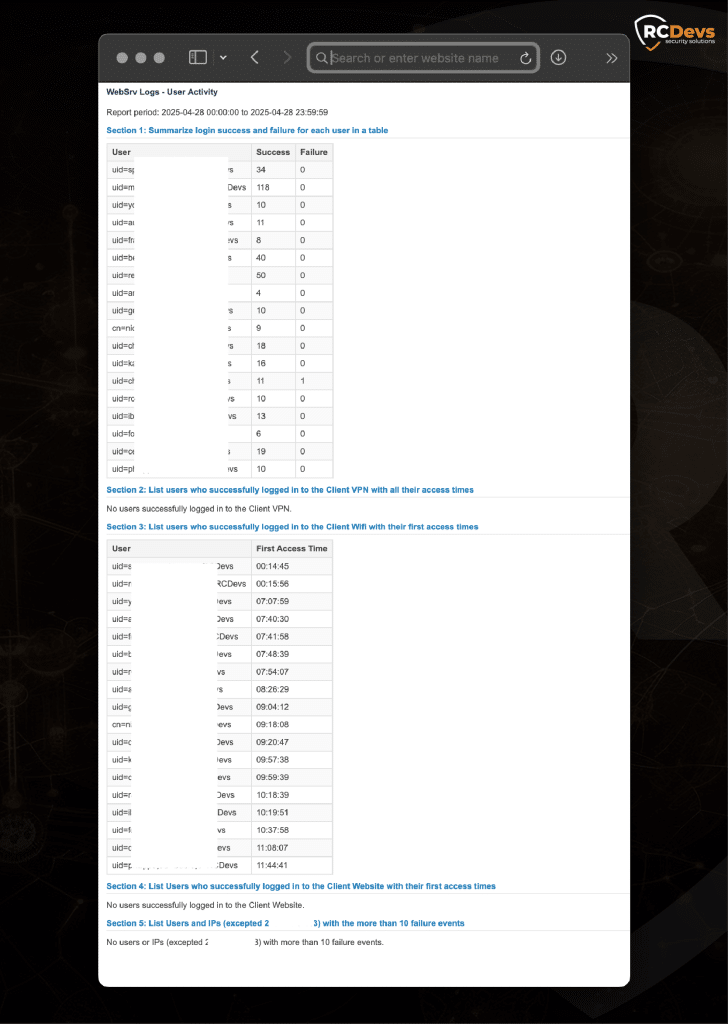

Les administrateurs peuvent définir les exigences des rapports à l'aide d'invites en langage clair telles que :

- "Résumer les taux de réussite et d'échec des connexions pour tous les utilisateurs"

- "Liste des utilisateurs qui ont accédé au VPN avec leurs heures de connexion"

- "Identifier les adresses IP avec plus de 10 échecs d'authentification"

Architecture privilégiant la protection de la vie privée

Toutes les données transmises aux modèles d'IA sont automatiquement anonymisées par WebADM, ce qui garantit la conformité au GDPR et protège les informations organisationnelles sensibles tout en maintenant la précision et l'utilité des rapports.

Options de déploiement flexibles

Les organisations peuvent choisir d'utiliser leurs propres clés d'API d'IA pour les modèles tiers ou de tirer parti de l'infrastructure en nuage de RCDevs grâce à des crédits liés aux licences des clients.

Applications et cas d'utilisation dans le monde réel

Surveillance de la sécurité du réseau

Prenons l'exemple d'une entreprise qui a besoin de surveiller les schémas d'authentification dans son infrastructure réseau. Grâce aux rapports d'activité alimentés par l'IA, les administrateurs peuvent créer des rapports automatisés qui :

- Identifier les schémas suspects: Détecter et signaler automatiquement les adresses IP ou les comptes d'utilisateurs présentant un comportement d'authentification inhabituel, tel que plusieurs tentatives de connexion échouées ou un accès à partir d'emplacements géographiques inattendus.

- Suivre l'utilisation du VPN: Générer des résumés complets des modèles d'accès VPN, aidant les équipes informatiques à comprendre les tendances du travail à distance et à identifier les risques potentiels en matière de sécurité.

- Surveiller l'accès sans fil: Analyser les journaux d'authentification WiFi pour identifier les premières connexions réussies par utilisateur, ce qui permet de mieux comprendre les schémas d'arrivée des employés et l'utilisation du réseau.

Présence des employés et conformité

Pour les organisations qui utilisent des systèmes de badgeage intégrés, les rapports d'activité alimentés par l'IA peuvent transformer le suivi du temps et la surveillance des présences :

- Résumés automatisés des présences: Générer des rapports quotidiens indiquant les heures d'arrivée des employés, les indicateurs de présence au bureau et les emplacements géographiques basés sur la résolution GeoIP.

- Notifications d'arrivée tardive: Identifiez et signalez automatiquement les employés qui arrivent après les heures spécifiées, avec des seuils d'alerte personnalisables.

- Contrôle de la conformité des badges: Détecter les utilisateurs qui s'identifient mais ne se déconnectent pas, afin d'identifier les violations potentielles de la politique ou les sorties oubliées.

Réponse aux incidents

Lorsque des incidents de sécurité se produisent, il est essentiel d'accéder rapidement aux informations pertinentes. Les rapports d'activité alimentés par l'IA permettent :

- Évaluation rapide de la menace: Générer rapidement des rapports portant sur des périodes spécifiques, des comptes d'utilisateurs ou des adresses IP impliqués dans des incidents de sécurité potentiels.

- Reconnaissance des formes: Identifier des modèles subtils dans les journaux d'accès qui pourraient indiquer des menaces persistantes ou des risques internes.

- Rapport de conformité: Générer des rapports prêts pour l'audit qui démontrent le respect des politiques de sécurité et des exigences réglementaires.

Réduire la fatigue des alertes et l'analyse manuelle des journaux

La crise de fatigue des alertes

Les opérations modernes d'informatique et de sécurité sont confrontées à un défi sans précédent : la un volume écrasant d'alertes, de journaux et de notifications générées par l'infrastructure complexe d'aujourd'hui. Ce phénomène, communément appelé "fatigue des alertes", est devenu un obstacle important à une surveillance efficace de la sécurité et à l'efficacité opérationnelle.

L'ampleur du problème

Les environnements d'entreprise génèrent régulièrement des millions d'entrées de journaux chaque jour à travers divers systèmes - pare-feu, services d'authentification, serveurs d'applications, périphériques réseau et plateformes de protection des points d'extrémité. Les approches traditionnelles obligent les analystes de la sécurité à examiner manuellement ces journaux ou à s'appuyer sur des mécanismes de filtrage de base qui produisent souvent plus de bruit que de signal.

Limites humaines

Recherche montre régulièrement que l'attention humaine et les capacités de prise de décision se dégradent considérablement lorsqu'elles sont confrontées à des tâches répétitives et à fort volume. Les analystes de la sécurité qui passent des heures à examiner des entrées de journal qui se ressemblent voient inévitablement leur vigilance diminuer et leur taux d'erreur augmenter, ce qui peut les amener à manquer des événements critiques en matière de sécurité.

Causes profondes de la fatigue des alertes

Surcharge de volume

La croissance exponentielle de la production de données a dépassé la capacité des organisations à traiter efficacement l'information. Les entreprises modernes sont confrontées à :

- Des milliers d'événements d'authentification par jour

- Plusieurs outils de sécurité génèrent des alertes qui se chevauchent

- Journaux d'accès au réseau provenant de nombreux appareils et applications

- Les exigences de conformité requièrent des pistes d'audit complètes

Mauvais rapport signal/bruit

Les systèmes d'alerte traditionnels manquent souvent de sophistication pour faire la distinction entre les activités de routine et les véritables problèmes de sécurité :

- Faux positifs: Activités légitimes déclenchant des alertes de sécurité en raison de règles de détection trop larges

- Absence de contexte: Les alertes qui ne fournissent pas suffisamment d'informations de base pour permettre une prise de décision rapide

- Notifications en double: Plusieurs systèmes alertent sur le même événement, ce qui crée une charge de travail redondante.

Priorités inadéquates

De nombreuses organisations ont du mal à hiérarchiser les alertes, ce qui les conduit à.. :

- Les menaces critiques noyées dans les notifications de routine

- Des délais de réponse incohérents basés sur la disponibilité des analystes plutôt que sur la gravité de la menace

- Difficulté à établir des procédures d'escalade claires pour les différents types d'alerte

Complexité des systèmes et mauvaise ergonomie

Les outils de sécurité existants présentent souvent les informations dans des formats qui sont :

- Difficile à analyser rapidement

- Absence de contexte visuel ou d'analyse des tendances

- Nécessitant des connaissances spécialisées pour être interprétées efficacement

- La corrélation entre plusieurs sources de données prend du temps

Mise en œuvre et démarrage

Les rapports d'activité alimentés par l'IA de WebADM sont conçus pour une mise en œuvre simple dans divers environnements organisationnels. Cette fonctionnalité offre des options de configuration flexibles qui peuvent s'adapter à différentes architectures techniques et exigences en matière de sécurité.

Les organisations peuvent commencer à tirer parti de cette capacité en

- Configuration des sources de données: Connexion des sources de données existantes, y compris les systèmes VPN, l'infrastructure de badgeage et les serveurs d'application.

- Définir les exigences du rapport: Utilisation d'invites en langage naturel pour spécifier les informations et les conditions d'alerte souhaitées

- Mise en place d'une programmation automatisée: Établir des calendriers de production et de distribution de rapports réguliers

- Personnalisation des seuils d'alerte: Définition de critères spécifiques à l'organisation pour les notifications automatisées

La documentation complète fournit des exemples de configuration détaillés et les meilleures pratiques pour les cas d'utilisation courants, assurant un déploiement rapide et une réalisation immédiate de la valeur.

Dépasser l'analyse manuelle des journaux

Les rapports d'activité alimentés par l'IA de WebADM représentent une avancée significative dans la technologie de gestion des identités et des accès, répondant directement aux défis critiques auxquels sont confrontées les opérations modernes d'informatique et de sécurité. En transformant les données complexes des journaux en informations exploitables grâce au traitement du langage naturel, cette fonctionnalité permet aux organisations de dépasser la surveillance réactive de la sécurité et de passer à des opérations proactives, basées sur la connaissance.

La combinaison d'une intégration complète des données, d'une analyse intelligente et d'une conception respectueuse de la vie privée fait de cette technologie une pierre angulaire pour les organisations qui cherchent à renforcer leur posture de sécurité tout en améliorant leur efficacité opérationnelle. Alors que le volume et la complexité des données d'entreprise continuent de croître, des solutions telles que les rapports d'activité pilotés par l'IA deviendront de plus en plus essentielles pour maintenir des opérations de sécurité efficaces et la conformité aux réglementations.

Pour obtenir des conseils de mise en œuvre détaillés, des exemples de configuration et des spécifications techniques, consultez le site Web complet de la Commission européenne. Documentation sur les rapports d'activité alimentés par l'IA. Pour en savoir plus sur les fonctionnalités IAM complètes de WebADM, visitez le site suivant www.rcdevs.com.