Serveur d'authentification OpenOTP

OpenOTP Serveur d'authentification

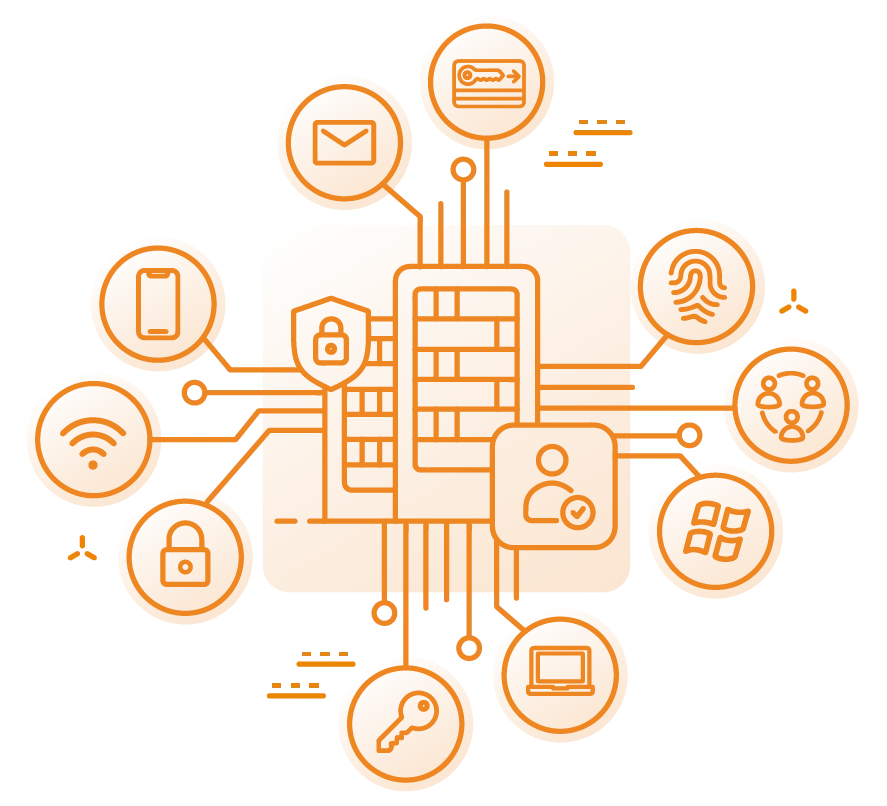

Serveur MFA avec OTP et FIDO2

Sécurisez vos systèmes avec les solutions OpenOTP IAM-MFA, un composant intégral du OpenOTP Security Suite. Protégez l'accès de votre réseau utilisateur avec L'Authentification multifacteur (MFA). Demandez un PoC GRATUIT ou explorez-le par vous-même.

Intégrations et solutions MFA

On-premise ou SaaS

OpenOTP est compatible avec les annuaires locaux tels que Active Directory (AD) et LDAP, et offre un support étendu pour les environnements on premise. En outre, OpenOTP est nativement intégré à EntraID, Okta, Google, Ping Identity, One Identity et de nombreux autres fournisseurs d'identité, permettant une intégration simple entre différents systèmes IAM.

Principales solutions et intégrations

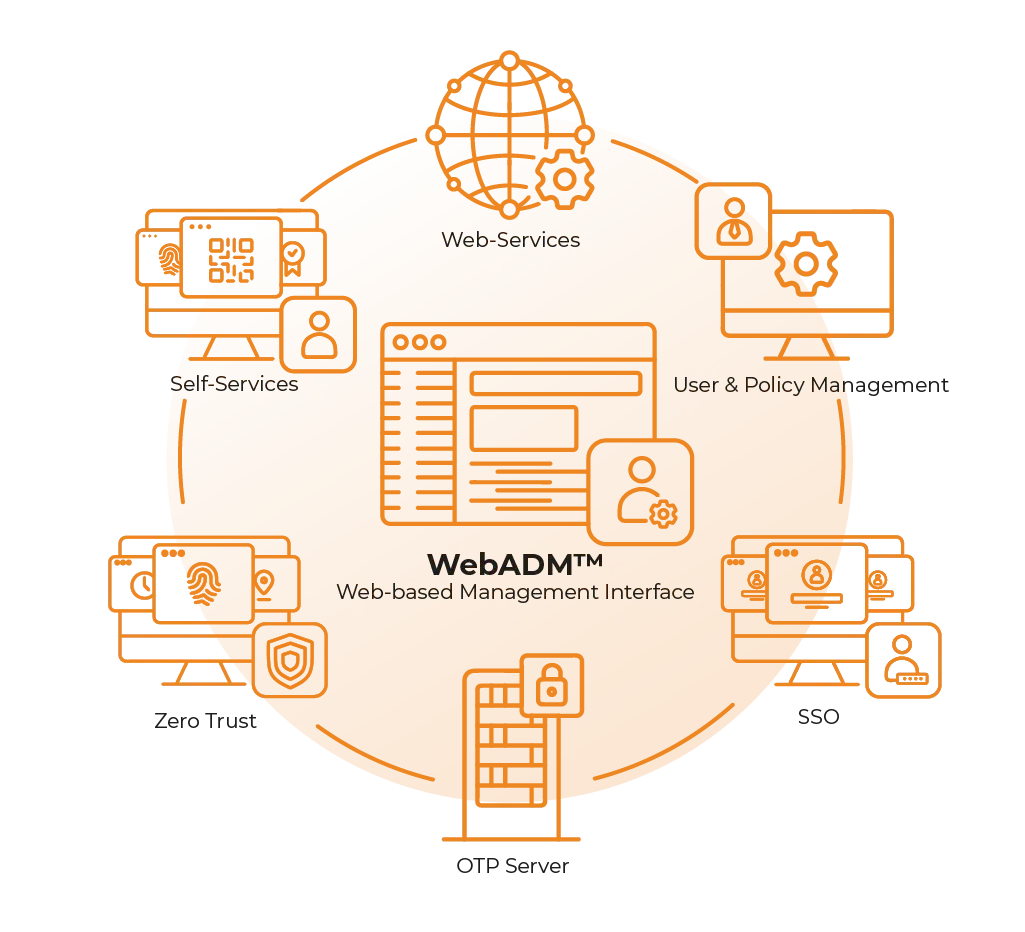

Gestion des identités et des accès (IAM) et politiques

Politiques d'accès basées sur la géolocalisation

Protection contre les DDOS et la force brute

Détection de mot de passe divulgué/pwned

Fédération (SSO)

Principales fonctionnalités de la licence

Éditions sur site et Cloud/SaaS

Intégration native AD/LDAP

Haute disponibilité (HA) pour l'édition sur site

Intégration SIEM

Multi-domaine

Méthodes d'authentification forte

Tout jeton matériel ou logiciel OATH

Authentifications multiples avec repli intelligent

Mail, SMS, liste OTP imprimée

Fédération IAM unifiée

Native Intégration IAM

OpenOTP est compatible avec les annuaires locaux tels que Active Directory (AD) et LDAP, et offre un support étendu pour les environnements on premise. En outre, OpenOTP est nativement intégré à EntraID, Okta, Google, Ping Identity, One Identity et de nombreux autres fournisseurs d'identité, permettant une intégration simple entre différents systèmes IAM.

Freeware & Trials

On-Prem ou Cloud, OpenOTP est la solution

À la recherche d'une solution MFA On-Prem ?

Passez à l'étape suivante dans la sécurisation de vos systèmes en téléchargeant notre Appliance virtuelle OpenOTP Security Suite, avec des options disponibles pour VMWare et Hyper-V. Choisissez entre nos options de logiciel gratuit sur site et d'essai ci-dessous pour découvrir par vous-même des solutions de sécurité robustes.

1

Télécharger

2

Installer

3

Licence

4

Installer

5

Test/PoC

1

Inscrivez-vous en ligne

2

Sélectionnez un template

3

Test/PoC

À la recherche de MFA SaaS/Cloud ?

Facile et rapide ! Inscrivez-vous en utilisant le formulaire en ligne.

En quelques clics, votre compte (tenant cloud) sera créé et automatiquement configuré, y compris la configuration du domaine et bien plus encore. Créez simplement un utilisateur et commencez à tester MFA dans votre infrastructure.

Sélectionner

Ils nous font confiance partout dans le monde

Plus de

Clients

Plus de

Utilisateurs satisfaits

Plus de

Années d'expertise

Des clients dans plus de

Pays

Choisissez la méthode qui vous convient le mieux

Méthodes d'authentification

Solutions de cybersécurité IAM-MFA de RCDevs compatibles avec les technologies de connexion à authentification forte

Rapport coût-efficacité – Dépensez moins, Sécurisez plus

OpenOTP Security Suite fournit une authentification multifacteur de pointe (MFA), Gestion des identités et des accès (IAM), La Fédération et bien d'autres solutions, tout en un.

RCDevs Security offre une sécurité de haut niveau sans le prix élevé, vous permettant d'économiser de manière significative par rapport aux concurrents à coûts élevés. Sécurisez vos systèmes avec les solutions OpenOTP IAM-MFA !

"Less is more"? Nous sommes d'accord 100% !

La preuve

par l'expérience.

Que vous achetiez une voiture ou une solution de sécurité, vous souhaitez toujours la tester avant de signer sur la ligne pointillée. Nous le savons et vous le savez.

Contactez-nous pour votre PoC gratuit ou testez par vous-même.