Deep Dive : Synchronisation bidirectionnelle des identités avec WebADM et les fournisseurs IAM en nuage

Plongée en profondeur : Synchronisation bidirectionnelle des identités avec WebADM et les fournisseurs IAM en nuage

Dans notre blog précédent, Gestion de l'IAM de nouvelle génération pour l'AD d'entreprise en nuage mixte - L'approche RCDevs, nous avons introduit le concept de synchronisation bidirectionnelle des répertoires en tant que capacité essentielle de la plate-forme IAM unifiée de WebADM. Dans cet article de suivi, nous examinons de plus près la façon dont WebADM permet à l'entreprise d'accéder à l'IAM. synchronisation bidirectionnelle entre les annuaires sur site comme Active Directory et les fournisseurs d'identité en nuage comme Microsoft Entra ID, Okta, Google Workspace, Duo et d'autres.

Cette étude approfondie explique comment WebADM transforme la gestion des identités et du MFA dans les environnements hybrides, permettant aux entreprises de maintenir la cohérence, d'améliorer la sécurité et de rationaliser les opérations sur plusieurs systèmes d'annuaires.

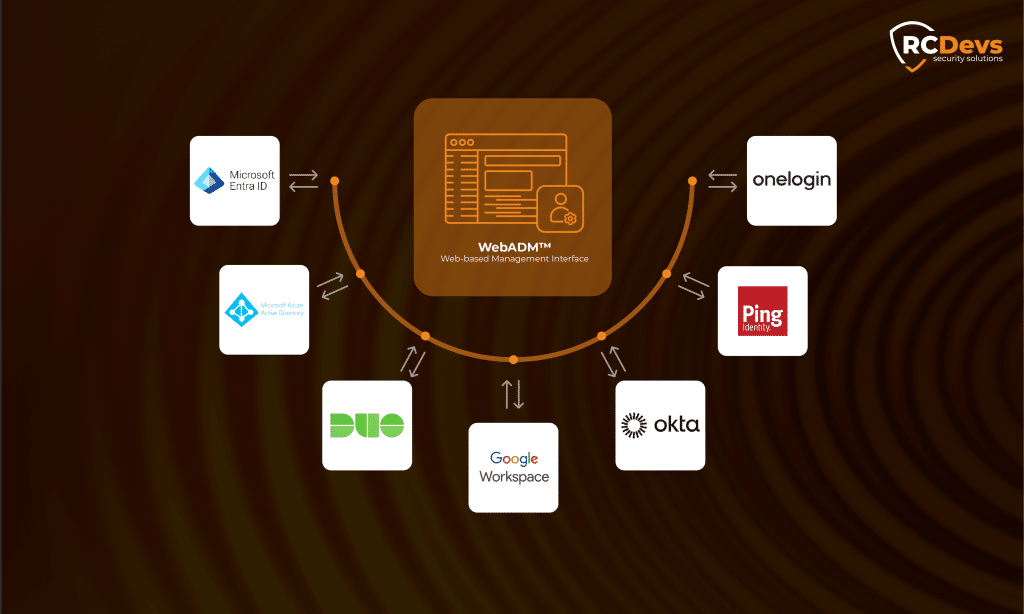

Intégration native avec les principaux fournisseurs d'identité

WebADM offre intégration native avec un large éventail de plateformes d'identité basées sur le cloud et sur site, notamment

- Microsoft Entra ID (Azure Active Directory)

- Microsoft Active Directory (AD)

- Duo Security

- Google Workspace

- Okta

- Identité de Ping

- OneLogin

Que votre organisation utilise un seul fournisseur ou qu'elle opère dans un environnement multicloud fédéré, WebADM assure une synchronisation et un contrôle simples.

Synchronisation bidirectionnelle des identités

Contrairement à de nombreuses solutions IAM qui n'offrent que des importations d'utilisateurs à sens unique, WebADM prend en charge la synchronisation bidirectionnelle complète des répertoires. Cette capacité permet aux mises à jour effectuées dans WebADM (telles que les métadonnées des utilisateurs, les affectations d'AMF ou les adhésions à des groupes) d'être renvoyée aux fournisseurs d'identité en amontlorsqu'il est pris en charge.

Caractéristiques principales :

- Synchronisation en temps réel ou programmée garantir la mise à jour des données d'identité

- LDAP(S) et prise en charge des API natives (Google Directory API, MS Graph API, Okta API, etc.)

- Cartographie et transformation des attributs pour la compatibilité des schémas

- Prise en charge de la synchronisation Delta pour optimiser les performances

- Vue unifiée de l'annuaire via l'abstraction des liens de répertoire

Synchronisation des utilisateurs et des groupes

WebADM permet de synchroniser les utilisateurs et les groupes entre les répertoires dans les deux sens :

- Importer les utilisateurs et les groupes des IAMs du cloud dans l'annuaire LDAP de WebADM (RCDevs Directory ou OpenLDAP)

- Miroir des changements effectués dans WebADM vers le répertoire cloud d'origine, lorsque cela est autorisé.

- Maintenir des états d'identité cohérents d'une plateforme à l'autre

- Activer sauvegarde et récupération des utilisateurs IAM en nuage via des snapshots LDAP locaux

Cette synchronisation bidirectionnelle garantit la continuité des activités en cas de défaillance d'un service en nuage et simplifie la gestion du cycle de vie des utilisateurs.

Fédération d'identité inter-annuaire

WebADM prend en charge fédération d'identités entre plusieurs sources d'annuairepermettant aux administrateurs de copier ou mettre à disposition des utilisateurs d'une source à une autre-Par exemple, la migration d'un utilisateur de Microsoft AD vers Google Workspace ou vice versa.

Grâce à cette capacité d'approvisionnement croisé, vous pouvez :

- Propager les comptes dans les annuaires

- Préserver les membres des groupes et les configurations de l'AMF

- Migrer facilement les utilisateurs d'une plateforme à l'autre

Portabilité des jetons d'AMF

L'un des aspects les plus puissants de l'architecture de WebADM est que L'AMF token est découplée de la source d'identité sous-jacente.. Cela facilite la portabilité de token d'un répertoire à l'autre.

Avantages :

- Les jetons tels que TOTP, Push, U2F ou WebAuthn restent liées à l'objet utilisateur dans WebADM, quel que soit le répertoire source.

- Lors des migrations (par exemple, d'Active Directory à Entra ID), le même token continue de fonctionner sans qu'il soit nécessaire de réinscrire l'utilisateur.

- Réduction de la friction pour les utilisateurs finaux lors des transitions du système IAM.

Cas d'utilisation dans le monde réel

Prenons l'exemple d'une entreprise qui migre ses utilisateurs d'Active Directory vers Microsoft Entra ID :

- Un utilisateur est inscrit avec un TOTP token émis par WebADM alors qu'il est encore dans AD.

- L'utilisateur est transféré vers Entra ID.

- WebADM met à jour ses enregistrements internes pour refléter la nouvelle source d'annuaire.

- L'utilisateur continue à s'authentifier en utilisant le même token sans qu'aucune action ne soit nécessaire de sa part.

Cela permet d'éliminer les temps d'arrêt, d'éviter la frustration des utilisateurs et de maintenir une expérience d'authentification cohérente et sécurisée.

Authentification lors de la consolidation des fournisseurs d'identité

Une entreprise consolide plusieurs fournisseurs d'identité (IdP) en un seul locataire Microsoft Entra ID centralisé :

- Un utilisateur s'authentifie à l'origine via un ancien IdP basé sur SAML et intégré à WebADM. L'organisation passe à Microsoft Entra ID comme seul fournisseur d'identité.

- WebADM est reconfiguré pour pointer vers Entra ID pour l'authentification de l'utilisateur et les requêtes d'annuaire.

- Le token matériel U2F/FIDO2 émis par WebADM reste lié à son identité. Après le changement, l'utilisateur continue à s'authentifier avec son token - aucune réinscription ou action de l'utilisateur n'est nécessaire.

Cette approche garantit une transition sans heurts, préserve l'authentification forte et évite la surcharge du service d'assistance lors des transformations d'identité à grande échelle.

Maintien de l'accès mobile MFA lors de la migration du personnel de santé

Un grand fournisseur de soins de santé fait passer son personnel clinique et administratif d'un ancien annuaire LDAP à Microsoft Entra ID :

- Le personnel s'authentifiait auparavant aux systèmes critiques en utilisant l'application MFA mobile basée sur le push de WebADM (comme OpenOTP Token).

- Pendant la transition, les identités des utilisateurs sont migrées vers Entra ID, et WebADM met à jour sa connexion à l'annuaire des utilisateurs en conséquence.

- Le token mobile étant lié de manière sécurisée à l'identité de l'utilisateur, aucune réinscription n'est nécessaire.

- Le personnel continue à se connecter aux systèmes de dossiers médicaux électroniques (DME) et à d'autres plateformes sensibles en utilisant le même push mobile token, sans interruption.

Cela permet d'assurer la continuité des soins, d'éviter les temps d'arrêt de l'authentification pendant les heures d'affluence à l'hôpital et de respecter les normes de sécurité des soins de santé telles que l'HIPAA.

Capacités avancées du moteur Sync

Le moteur de synchronisation de WebADM comprend :

- Fournisseurs de synchronisation personnaliséspermettant l'intégration avec des bases de données SQL ou des services en nuage sur mesure

- Prise en charge de la synchronisation Delta pour éviter la réimportation complète des données

- Déclencheurs événementiels (par exemple, la création, la suppression ou l'affectation d'un groupe d'utilisateurs)

- Application unifiée des politiques dans des répertoires regroupés logiquement

Grâce à la synchronisation bidirectionnelle des annuaires de WebADM, les entreprises contrôlent totalement l'identité et l'authentification dans les environnements en nuage et sur site, sans compromettre la convivialité ou la sécurité. Cette fonctionnalité simplifie non seulement les opérations IAM complexes, mais permet également aux équipes informatiques de gérer les utilisateurs, les groupes et le MFA avec une flexibilité, une résilience et une confiance inégalées dans n'importe quel scénario d'infrastructure.