Modèle de sécurité Zero Trust

Mise en œuvre d'un modèle de sécurité Zero-Trust pour une protection efficace des données

Le modèle de confiance zéro est un cadre de sécurité de l'information qui est devenu de plus en plus populaire ces dernières années. Il fait référence au principe de ne faire confiance à rien à l'intérieur ou à l'extérieur du périmètre du réseau par défaut. Au lieu de cela, il nécessite la vérification de chaque utilisateur et appareil qui tente d'accéder au réseau. Cette approche permet de réduire la surface d'attaque et d'améliorer la sécurité globale.

Origines de Zero Trust

Le terme zéro confiance a été inventé pour la première fois en 2010 par Forrester Research, mais le concept remonte au projet BeyondCorp développé par Google. Le projet visait à relever les défis des modèles de sécurité traditionnels basés sur le périmètre, où l'accès aux ressources était limité selon qu'un utilisateur se trouvait ou non dans le réseau de l'entreprise. BeyondCorp a cherché à s'éloigner de ce modèle et à se concentrer plutôt sur des contrôles d'accès basés sur l'identité, permettant aux employés d'accéder aux ressources depuis n'importe quel appareil, n'importe où dans le monde, tant qu'ils pouvaient prouver leur identité.

Le concept a pris de l'ampleur avec la publication en 2020 du NIST SP 800-207, qui a fourni les premières lignes directrices fédérales complètes pour l'architecture de confiance zéro. Selon l'étude de Gartner pour 2023, 61% des organisations mettent activement en œuvre des stratégies de confiance zéro, et le marché devrait atteindre $51,6 milliards d'euros d'ici à 2026. L'approche a évolué depuis le modèle initial de Google, centré sur l'identité, pour englober des cadres plus larges, notamment les architectures Secure Access Service Edge (SASE) et Zero Trust Network Access (ZTNA).

Comment implémenter le modèle Zero Trust ?

La mise en œuvre d'un modèle de confiance zéro nécessite une approche systématique. Voici les étapes clés impliquées :

- Identifiez les données et les systèmes critiques qui doivent être protégés.

- Définissez les politiques d'accès pour chaque utilisateur et appareil.

- Utilisez l'authentification multifacteur (MFA) pour vérifier l'identité de l'utilisateur et de l'appareil.

- Appliquer le principe du moindre privilège, c'est-à-dire accorder aux utilisateurs le niveau d'accès minimum nécessaire à l'exercice de leurs fonctions.

- Surveillez l'activité du réseau en temps réel pour identifier les menaces potentielles.

- Examinez et affinez en permanence les politiques d'accès en fonction du comportement des utilisateurs et des appareils.

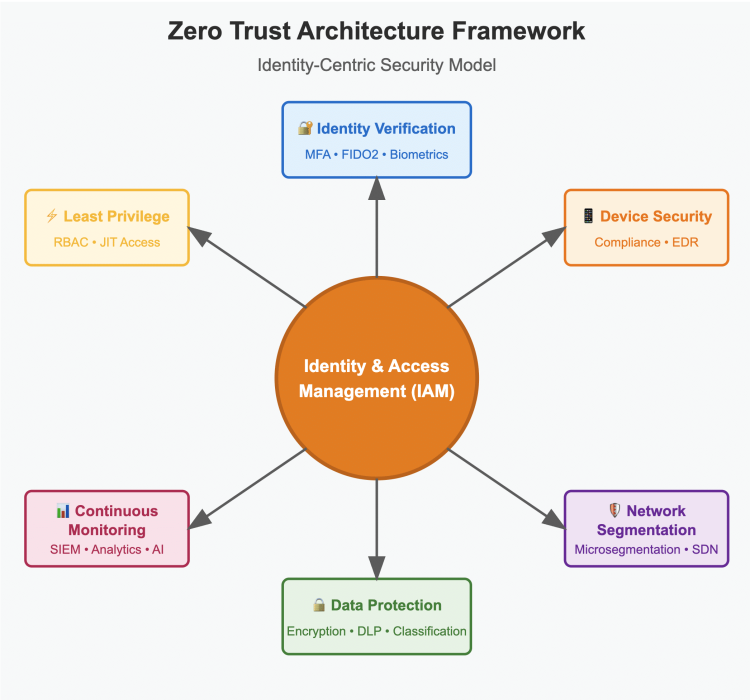

Quels sont les composants clés de Zero Trust ?

- Gestion des identités et des accès (IAM) : Cela implique de vérifier l'identité des utilisateurs et des appareils qui tentent d'accéder aux ressources, et de ne fournir l'accès qu'à ceux qui disposent du niveau d'autorisation approprié (détaillé ci-après).

- Segmentation du réseau : Cela implique de diviser le réseau en segments plus petits, chacun avec ses propres contrôles de sécurité et politiques d'accès. Cela réduit le risque de mouvement latéral par les attaquants en cas de rupture d'un segment.

- Sécurité des terminaux : Cela implique de sécuriser tous les terminaux, y compris les ordinateurs portables, les ordinateurs de bureau, les serveurs et les appareils mobiles, avec des contrôles de sécurité appropriés tels que des pare-feu, des logiciels antivirus et des systèmes de détection et de prévention des intrusions.

- Moindre Privilège : Cela signifie fournir aux utilisateurs le niveau d'accès minimum requis pour effectuer leur travail et restreindre l'accès aux ressources sensibles uniquement à ceux qui en ont besoin.

- Contrôle continu: Surveillance de l'activité du réseau en temps réel pour détecter et répondre aux menaces de sécurité dès qu'elles surviennent.

Considérations relatives à l'architecture technique

Pour réussir la mise en œuvre de la confiance zéro, il faut tenir compte de plusieurs facteurs techniques :

- Pile de vérification d'identité : Authentification multicouche combinant des token matérielles FIDO2/WebAuthn, des moteurs d'authentification basés sur le risque et la biométrie comportementale pour une vérification continue de l'utilisateur.

- Points de décision politique (PDP) : Des moteurs centralisés qui évaluent les demandes d'accès en fonction de politiques dynamiques, en tenant compte du contexte de l'utilisateur, de la posture de l'appareil, de la sensibilité de l'application et des renseignements sur les menaces.

- Périmètres définis par logiciel (SDP) : Microsegmentation mise en œuvre grâce aux technologies de réseau défini par logiciel (SDN) et de virtualisation des fonctions réseau (NFV).

- Intégration de la prévention des pertes de données (DLP) : Mécanismes de classification et de protection des données en temps réel qui adaptent les autorisations en fonction de la sensibilité du contenu et des privilèges de l'utilisateur

Défis et bonnes pratiques en matière de mise en œuvre

Sur la base des mises en œuvre dans les entreprises du classement Fortune 500, les principaux défis sont les suivants :

- Intégration des applications patrimoniales : 73% des organisations sont confrontées à des applications dépourvues d'API d'authentification modernes. Les solutions incluent des couches de proxy d'application et des ponts de gestion des accès privilégiés (PAM).

- Impact sur les performances : L'évaluation des politiques en temps réel peut entraîner une latence de 50 à 200 ms. L'optimisation grâce à l'informatique en périphérie et à la mise en cache des politiques permet de réduire cette latence à moins de 10 ms.

- Cartographie de la conformité : L'alignement des contrôles Zero Trust sur des cadres tels que SOC 2 Type II, ISO 27001 et NIST Cybersecurity Framework nécessite une cartographie détaillée des contrôles et une collecte automatisée des preuves.

Les références industrielles indiquent que les mises en œuvre réussies permettent de réduire de 85% les incidents liés aux mouvements latéraux et d'endiguer les menaces 67% plus rapidement que les architectures basées sur le périmètre.

Le rôle central de la gestion des identités et des accès (IAM) dans le modèle Zero Trust

La gestion des identités et des accès (IAM) joue un rôle crucial dans le modèle zéro confiance. IAM est le processus de gestion des identités des utilisateurs et de leur accès aux ressources. IAM garantit que seuls les utilisateurs et appareils autorisés peuvent accéder aux systèmes et données critiques. Dans un modèle de confiance zéro, IAM est utilisé pour vérifier l'identité de l'utilisateur et de l'appareil avant d'accorder l'accès. Cela peut être réalisé via MFA, l'authentification biométrique ou d'autres formes de vérification d'identité.

Conclusion et prochaines étapes

La confiance zéro représente un changement fondamental des modèles de sécurité basés sur la localisation vers ceux basés sur l'identité, avec des résultats prouvés dans tous les secteurs d'activité. Les organisations qui mettent en œuvre des architectures complètes de confiance zéro font état d'un retour sur investissement moyen de 150% dans les 24 mois et d'une réduction de 60% des incidents de sécurité.

Pour les organisations qui commencent leur parcours Zero Trust, nous recommandons de commencer par la gestion des identités et des accès en tant que couche fondamentale. RCDevs OpenOTP et WebADM fournissent des fonctionnalités IAM de niveau entreprise prenant en charge FIDO2, l'authentification basée sur le risque et l'enregistrement d'audit complet requis pour la conformité Zero Trust.

FAQ

Qu'est-ce que la confiance zéro et en quoi diffère-t-elle des modèles de sécurité traditionnels ?

Comment la sécurité Zero Trust s'intègre-t-elle aux autres modèles et cadres de sécurité ?

Les produits RCDevs sont-ils compatibles avec l'approche "Zero Trust" ?

- Gestion des identités et des accès : OpenOTP et WebADM fournissent une authentification et une vérification d'identité renforcées grâce à une gamme de méthodes, notamment des mots de passe à usage unique, des notifications push et des facteurs biométriques. Cela garantit que seuls les utilisateurs autorisés peuvent accéder aux ressources, ce qui est conforme à l'approche Zero Trust.

- Moindre Privilège : OpenOTP et WebADM prennent en charge les contrôles d'accès basés sur les rôles, ce qui permet aux administrateurs d'attribuer des privilèges d'accès en fonction du niveau d'accès minimum requis pour effectuer des tâches spécifiques. Cela réduit le risque d'accès non autorisé aux ressources sensibles.

- Contrôle continu: OpenOTP et WebADM fournissent une surveillance et une journalisation en temps réel de l'activité des utilisateurs, y compris les tentatives d'authentification échouées, les connexions réussies et d'autres événements de sécurité. Cela permet aux administrateurs de détecter et de répondre aux menaces de sécurité dès qu'elles surviennent.

- Segmentation du réseau : OpenOTP et WebADM peuvent être intégrés à d'autres solutions de sécurité pour mettre en œuvre la segmentation du réseau, ce qui permet de limiter les déplacements latéraux des attaquants en cas de faille.

- Conformité: OpenOTP et WebADM sont conformes à une série d'exigences réglementaires, notamment GDPR, HIPAA et PCI DSS. Cela garantit que seuls les utilisateurs autorisés peuvent accéder aux données sensibles, ce qui est conforme à l'approche zéro confiance.

Quels sont les principaux défis à relever dans le cadre de la mise en œuvre de la confiance zéro ?

- Complexité de l'intégration des systèmes existants - Les anciennes applications peuvent manquer de capacités d'authentification modernes et nécessiter des mises à jour importantes ou un remplacement.

- Considérations relatives à l'expérience de l'utilisateur - Équilibrer la sécurité et la productivité grâce à des flux d'authentification transparents sans créer de frictions

- Gestion du changement organisationnel - Il faut changer de culture et passer d'une logique de confiance à une logique de vérification dans tous les services.

- Coûts et ressources nécessaires - Une infrastructure d'identité complète, une segmentation du réseau et des outils de surveillance continue nécessitent des investissements importants.

- Manque de compétences des équipes de sécurité - Besoin d'expertise en matière de gestion des identités, de micro-segmentation et d'analyse comportementale

Comment mesurez-vous la maturité et le succès de Zero Trust ?

- Couverture de la vérification de l'identité - Pourcentage d'utilisateurs et d'appareils ayant mis en œuvre l'AMF et l'analyse comportementale

- Profondeur de la segmentation du réseau - Granularité des micro-périmètres et capacités de prévention des mouvements latéraux

- Champ d'application de la protection des données - Classification et cryptage des informations sensibles dans tous les systèmes

- Contrôle de l'exhaustivité - Visibilité en temps réel et capacités de réponse automatisée aux menaces

- Niveau d'automatisation de la politique - Réduction des décisions d'accès manuelles et application automatisée des politiques

Quelles sont les industries qui bénéficient le plus de la mise en œuvre de la confiance zéro ?

- Services financiers - Protection renforcée des données financières sensibles et conformité aux réglementations telles que PCI DSS et SOX

- Soins de santé - Protection des dossiers des patients (conformité HIPAA) tout en permettant un accès à distance sécurisé pour les professionnels de la santé

- Agences gouvernementales - Sécurisation des informations classifiées et des infrastructures critiques grâce à des contrôles d'accès de niveau militaire

- Entreprises technologiques - Protection de la propriété intellectuelle et des données des clients tout en soutenant les équipes de développement distribuées

- Fabrication - Sécuriser les réseaux de technologie opérationnelle (OT) et les systèmes de contrôle industriel contre les cybermenaces

- Éducation - Protection des données et des recherches des étudiants tout en offrant un accès flexible aux étudiants et aux enseignants sur plusieurs sites.

Comment Zero Trust soutient-il le travail à distance et la migration vers l'informatique dématérialisée ?

- Permettre le travail à distance - Accès sécurisé à partir de n'importe quel lieu et appareil grâce à une vérification basée sur l'identité plutôt qu'à des connexions VPN

- Avantages de la migration vers l'informatique dématérialisée - Des politiques de sécurité cohérentes entre les ressources sur site et en nuage, avec des décisions d'accès basées sur l'identité de l'utilisateur, la confiance dans l'appareil et la sensibilité de l'application.

- Prise en charge hybride et multi-cloud - Contrôles d'accès unifiés et surveillance continue de la conformité, quel que soit l'endroit où les ressources sont hébergées

- Indépendance géographique - Les politiques de sécurité suivent les utilisateurs et les données plutôt que d'être liées à des emplacements de réseau spécifiques.

Quel est le retour sur investissement et la structure des coûts de la mise en œuvre de Zero Trust ?

Réduction des coûts :

- Diminution des coûts liés à la violation des droits de l'homme - Selon IBM, le coût moyen d'une violation de données est de $4.45M

- Réduction des coûts de l'infrastructure VPN - Élimination de la gestion complexe du VPN et du matériel

- Gestion simplifiée de l'accès - L'application automatisée des politiques réduit la charge administrative

- Une intégration sécurisée plus rapide - Automatisation de l'attribution des identités et des contrôles d'accès

- Réduction du nombre de tickets d'assistance - Moins de problèmes d'accès et de réinitialisation des mots de passe

- Amélioration de l'efficacité des audits de conformité - Rapports automatisés et contrôle continu de la conformité

- Plateformes de gestion de l'identité - Infrastructure centrale d'authentification et d'autorisation

- Outils de segmentation du réseau - Micro-segmentation et points d'application des politiques

- Solutions de sécurité pour les points finaux - Conformité des appareils et détection des menaces

- Formation et expertise du personnel - Formation de l'équipe de sécurité et gestion du changement