Zero-Trust-Sicherheitsmodell

Implementieren eines Zero-Trust-Sicherheitsmodells für effektiven Datenschutz

Das Zero-Trust-Modell ist ein Framework für Informationssicherheit, das in den letzten Jahren immer beliebter wurde. Es bezieht sich auf das Prinzip, standardmäßig nichts innerhalb oder außerhalb des Netzwerkperimeters zu vertrauen. Stattdessen erfordert es eine Überprüfung aller Benutzer und Geräte, die versuchen, auf das Netzwerk zuzugreifen. Dieser Ansatz trägt dazu bei, die Angriffsfläche zu reduzieren und die allgemeine Sicherheitslage zu verbessern.

Ursprünge von Zero Trust

Der Begriff Zero Trust wurde erstmals 2010 von Forrester Research geprägt, das Konzept geht jedoch auf das von Google entwickelte BeyondCorp-Projekt zurück. Das Projekt zielte darauf ab, die Herausforderungen herkömmlicher Perimeter-basierter Sicherheitsmodelle anzugehen, bei denen der Zugriff auf Ressourcen darauf beschränkt war, ob sich ein Benutzer innerhalb des Unternehmensnetzwerks befand oder nicht. BeyondCorp versuchte, sich von diesem Modell zu lösen und sich stattdessen auf identitätsbasierte Zugriffskontrollen zu konzentrieren, die es Mitarbeitern ermöglichten, von jedem Gerät und überall auf der Welt auf Ressourcen zuzugreifen, solange sie ihre Identität nachweisen konnten.

Wie implementiert man das Zero-Trust-Modell?

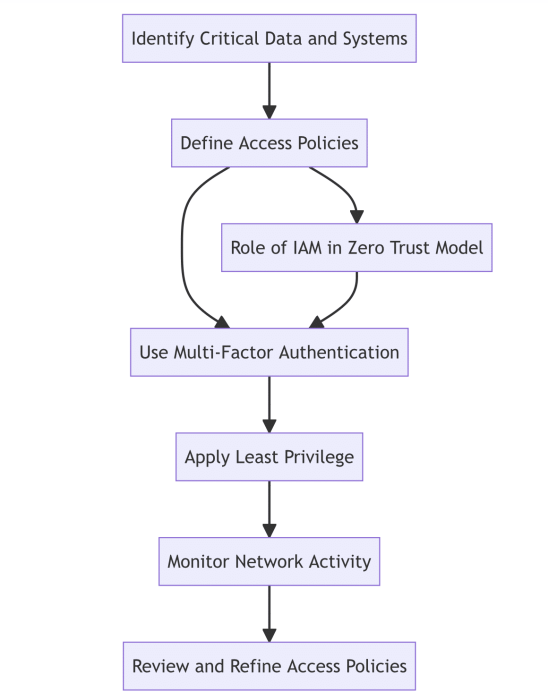

Die Implementierung eines Zero-Trust-Modells erfordert einen systematischen Ansatz. Hier sind die wichtigsten Schritte:

- Identifizieren Sie kritische Daten und Systeme, die geschützt werden müssen.

- Definieren Sie die Zugriffsrichtlinien für jeden Benutzer und jedes Gerät.

- Verwenden Sie die Multi-Faktor-Authentifizierung (MFA), um die Benutzer- und Geräteidentität zu überprüfen.

- Wenden Sie das Prinzip der geringsten Rechte an, was bedeutet, dass Sie Benutzern das Mindestmaß an Zugriff gewähren, das zur Erfüllung ihrer Aufgaben erforderlich ist.

- Überwachen Sie die Netzwerkaktivität in Echtzeit, um potenzielle Bedrohungen zu identifizieren.

- Überprüfen und verfeinern Sie die Zugriffsrichtlinien kontinuierlich auf der Grundlage des Benutzer- und Geräteverhaltens.

Was sind die Schlüsselkomponenten von Zero Trust?

- Identitäts- und Zugriffsverwaltung (IAM): Dies beinhaltet die Überprüfung der Identität von Benutzern und Geräten, die versuchen, auf Ressourcen zuzugreifen, und die Gewährung des Zugriffs nur für diejenigen mit der entsprechenden Autorisierungsebene (im Folgenden detailliert beschrieben).

- Netzwerksegmentierung: Dazu gehört die Aufteilung des Netzwerks in kleinere Segmente mit jeweils eigenen Sicherheitskontrollen und Zugriffsrichtlinien. Dies verringert das Risiko einer seitlichen Bewegung durch Angreifer, falls ein Segment verletzt wird.

- Endgerätesicherheit: Dazu gehört die Sicherung aller Endpunkte, einschließlich Laptops, Desktops, Server und mobiler Geräte, mit geeigneten Sicherheitskontrollen wie Firewalls, Antivirensoftware und Systemen zur Erkennung und Verhinderung von Eindringlingen.

- Geringstes Privileg: Das bedeutet, Benutzern das für die Ausführung ihrer Aufgaben erforderliche Mindestmaß an Zugriff zu gewähren und den Zugriff auf vertrauliche Ressourcen auf diejenigen zu beschränken, die ihn benötigen.

- Kontinuierliche Überwachung: Überwachung der Netzwerkaktivität in Echtzeit, um Sicherheitsbedrohungen zu erkennen und darauf zu reagieren, sobald sie auftreten.

Die zentrale Rolle des Identitäts- und Zugriffsmanagements (IAM) im Zero-Trust-Modell

Identity and Access Management (IAM) spielt eine entscheidende Rolle im Zero-Trust-Modell. IAM ist der Prozess der Verwaltung von Benutzeridentitäten und deren Zugriff auf Ressourcen. IAM stellt sicher, dass nur autorisierte Benutzer und Geräte auf kritische Systeme und Daten zugreifen können. In einem Zero-Trust-Modell wird IAM verwendet, um die Benutzer- und Geräteidentität zu überprüfen, bevor der Zugriff gewährt wird. Dies kann durch MFA, biometrische Authentifizierung oder andere Formen der Identitätsprüfung erreicht werden.

Zusammenfassend lässt sich sagen, dass das Zero-Trust-Modell ein effektiver Ansatz für die Informationssicherheit ist. Es hilft, unbefugten Zugriff auf kritische Systeme und Daten zu verhindern, die Sichtbarkeit der Netzwerkaktivitäten zu verbessern und die Auswirkungen von Sicherheitsverletzungen zu reduzieren. Die Implementierung eines Zero-Trust-Modells erfordert einen systematischen Ansatz und die Verwendung von IAM zur Überprüfung der Benutzer- und Geräteidentität. Durch die Befolgung dieser Prinzipien können Unternehmen ihre Sicherheitslage verbessern und sich vor potenziellen Bedrohungen schützen.

FAQ

Was ist Zero Trust und wie unterscheidet es sich von traditionellen Sicherheitsmodellen?

Wie fügt sich Zero-Trust-Sicherheit in andere Sicherheitsmodelle und Frameworks ein?

Sind RCDevs-Produkte mit dem „Zero Trust“-Ansatz kompatibel?

- Identitäts- und Zugriffsverwaltung: OpenOTP und WebADM bieten eine starke Authentifizierung und Identitätsprüfung durch eine Reihe von Methoden, darunter Einmalpasswörter, Push-Benachrichtigungen und biometrische Faktoren. Dadurch wird sichergestellt, dass nur autorisierte Benutzer auf Ressourcen zugreifen können, was dem Zero-Trust-Ansatz entspricht.

- Geringstes Privileg: OpenOTP und WebADM unterstützen rollenbasierte Zugriffskontrollen, die es Administratoren ermöglichen, Zugriffsrechte basierend auf der Mindestzugriffsebene zuzuweisen, die zum Ausführen bestimmter Jobfunktionen erforderlich ist. Dadurch wird das Risiko eines unbefugten Zugriffs auf sensible Ressourcen verringert.

- Kontinuierliche Überwachung: OpenOTP und WebADM bieten Echtzeit-Überwachung und -Protokollierung von Benutzeraktivitäten, einschließlich fehlgeschlagener Authentifizierungsversuche, erfolgreicher Anmeldungen und anderer Sicherheitsereignisse. Auf diese Weise können Administratoren Sicherheitsbedrohungen erkennen und darauf reagieren, sobald sie auftreten.

- Netzwerksegmentierung: OpenOTP und WebADM können mit anderen Sicherheitslösungen integriert werden, um eine Netzwerksegmentierung zu implementieren, die dazu beiträgt, die laterale Bewegung von Angreifern im Falle einer Verletzung einzuschränken.

- Einhaltung: OpenOTP und WebADM sind mit einer Reihe von regulatorischen Anforderungen konform, darunter GDPR, HIPAA und PCI DSS. Dadurch wird sichergestellt, dass nur autorisierte Benutzer auf sensible Daten zugreifen können, was dem Zero-Trust-Ansatz entspricht.