Modèle de sécurité Zero Trust

Mise en œuvre d'un modèle de sécurité Zero-Trust pour une protection efficace des données

Le modèle de confiance zéro est un cadre de sécurité de l'information qui est devenu de plus en plus populaire ces dernières années. Il fait référence au principe de ne faire confiance à rien à l'intérieur ou à l'extérieur du périmètre du réseau par défaut. Au lieu de cela, il nécessite la vérification de chaque utilisateur et appareil qui tente d'accéder au réseau. Cette approche permet de réduire la surface d'attaque et d'améliorer la sécurité globale.

Origines de Zero Trust

Le terme zéro confiance a été inventé pour la première fois en 2010 par Forrester Research, mais le concept remonte au projet BeyondCorp développé par Google. Le projet visait à relever les défis des modèles de sécurité traditionnels basés sur le périmètre, où l'accès aux ressources était limité selon qu'un utilisateur se trouvait ou non dans le réseau de l'entreprise. BeyondCorp a cherché à s'éloigner de ce modèle et à se concentrer plutôt sur des contrôles d'accès basés sur l'identité, permettant aux employés d'accéder aux ressources depuis n'importe quel appareil, n'importe où dans le monde, tant qu'ils pouvaient prouver leur identité.

Comment implémenter le modèle Zero Trust ?

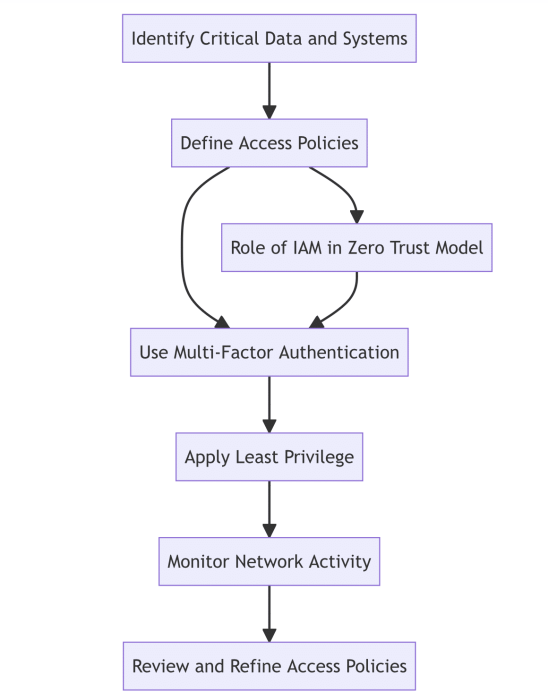

La mise en œuvre d'un modèle de confiance zéro nécessite une approche systématique. Voici les étapes clés impliquées :

- Identifiez les données et les systèmes critiques qui doivent être protégés.

- Définissez les politiques d'accès pour chaque utilisateur et appareil.

- Utilisez l'authentification multifacteur (MFA) pour vérifier l'identité de l'utilisateur et de l'appareil.

- Appliquer le principe du moindre privilège, c'est-à-dire accorder aux utilisateurs le niveau d'accès minimum nécessaire à l'exercice de leurs fonctions.

- Surveillez l'activité du réseau en temps réel pour identifier les menaces potentielles.

- Examinez et affinez en permanence les politiques d'accès en fonction du comportement des utilisateurs et des appareils.

Quels sont les composants clés de Zero Trust ?

- Gestion des identités et des accès (IAM) : Cela implique de vérifier l'identité des utilisateurs et des appareils qui tentent d'accéder aux ressources, et de ne fournir l'accès qu'à ceux qui disposent du niveau d'autorisation approprié (détaillé ci-après).

- Segmentation du réseau : Cela implique de diviser le réseau en segments plus petits, chacun avec ses propres contrôles de sécurité et politiques d'accès. Cela réduit le risque de mouvement latéral par les attaquants en cas de rupture d'un segment.

- Sécurité des terminaux : Cela implique de sécuriser tous les terminaux, y compris les ordinateurs portables, les ordinateurs de bureau, les serveurs et les appareils mobiles, avec des contrôles de sécurité appropriés tels que des pare-feu, des logiciels antivirus et des systèmes de détection et de prévention des intrusions.

- Moindre Privilège : Cela signifie fournir aux utilisateurs le niveau d'accès minimum requis pour effectuer leur travail et restreindre l'accès aux ressources sensibles uniquement à ceux qui en ont besoin.

- Contrôle continu: Surveillance de l'activité du réseau en temps réel pour détecter et répondre aux menaces de sécurité dès qu'elles surviennent.

Le rôle central de la gestion des identités et des accès (IAM) dans le modèle Zero Trust

La gestion des identités et des accès (IAM) joue un rôle crucial dans le modèle zéro confiance. IAM est le processus de gestion des identités des utilisateurs et de leur accès aux ressources. IAM garantit que seuls les utilisateurs et appareils autorisés peuvent accéder aux systèmes et données critiques. Dans un modèle de confiance zéro, IAM est utilisé pour vérifier l'identité de l'utilisateur et de l'appareil avant d'accorder l'accès. Cela peut être réalisé via MFA, l'authentification biométrique ou d'autres formes de vérification d'identité.

En conclusion, le modèle de confiance zéro est une approche efficace de la sécurité de l'information. Il permet d'empêcher l'accès non autorisé aux systèmes et données critiques, d'améliorer la visibilité sur l'activité du réseau et de réduire l'impact des failles de sécurité. La mise en œuvre d'un modèle de confiance zéro nécessite une approche systématique et l'utilisation d'IAM pour vérifier l'identité de l'utilisateur et de l'appareil. En suivant ces principes, les organisations peuvent améliorer leur posture de sécurité et se protéger contre les menaces potentielles.

FAQ

Qu'est-ce que la confiance zéro et en quoi diffère-t-elle des modèles de sécurité traditionnels ?

Comment la sécurité Zero Trust s'intègre-t-elle aux autres modèles et cadres de sécurité ?

Les produits RCDevs sont-ils compatibles avec l'approche "Zero Trust" ?

- Gestion des identités et des accès : OpenOTP et WebADM fournissent une authentification et une vérification d'identité renforcées grâce à une gamme de méthodes, notamment des mots de passe à usage unique, des notifications push et des facteurs biométriques. Cela garantit que seuls les utilisateurs autorisés peuvent accéder aux ressources, ce qui est conforme à l'approche Zero Trust.

- Moindre Privilège : OpenOTP et WebADM prennent en charge les contrôles d'accès basés sur les rôles, ce qui permet aux administrateurs d'attribuer des privilèges d'accès en fonction du niveau d'accès minimum requis pour effectuer des tâches spécifiques. Cela réduit le risque d'accès non autorisé aux ressources sensibles.

- Contrôle continu: OpenOTP et WebADM fournissent une surveillance et une journalisation en temps réel de l'activité des utilisateurs, y compris les tentatives d'authentification échouées, les connexions réussies et d'autres événements de sécurité. Cela permet aux administrateurs de détecter et de répondre aux menaces de sécurité dès qu'elles surviennent.

- Segmentation du réseau : OpenOTP et WebADM peuvent être intégrés à d'autres solutions de sécurité pour mettre en œuvre la segmentation du réseau, ce qui permet de limiter les déplacements latéraux des attaquants en cas de faille.

- Conformité: OpenOTP et WebADM sont conformes à une série d'exigences réglementaires, notamment GDPR, HIPAA et PCI DSS. Cela garantit que seuls les utilisateurs autorisés peuvent accéder aux données sensibles, ce qui est conforme à l'approche zéro confiance.