Next-Gen IAM Management for Mixed Cloud & Enterprise AD : The RCDevs Approach

Gestion de l'IAM de nouvelle génération pour l'AD mixte Cloud et Entreprise : l'approche RCDevs

Dans le paysage actuel des infrastructures hybrides, la gestion des identités et des accès (IAM) est une cible complexe et en constante évolution. Les entreprises s'appuient sur un mélange d'Active Directory (AD) sur site, d'IAM en nuage comme Azure Entra ID, Okta, Ping, OneLogin et DUO, et de plus en plus, sur des magasins d'identité orientés client fonctionnant sur des services basés sur SQL ou SCIM. La consolidation et la gestion de toutes ces pièces mobiles est un processus pénible, coûteux et souvent source d'erreurs. Cela conduit souvent à des lacunes en matière de sécurité et de conformité. RCDevs WebADM unifie les IAM décentralisés en un hub fédéré - pas de fusion, pas de migration, juste un contrôle intelligent et centralisé, une approche qui change la donne et qui va au-delà de la simple authentification pour entrer dans l'ère de la sécurité. Une fédération IAM sans compromis.

Plus que de l'AMF et du SSO

RCDevs WebADM est déjà connu dans les milieux de la sécurité comme une plateforme complète fournissant :

- L'Authentification multifacteur (MFA)

- SSO et fédération d'identité Web

- Gestion des accès privilégiés (PAM)

- PKI et accès par certificat

- Contrôle d'accès au réseau (NAC)

- Règles d'accès tenant compte du contexte

Mais voilà : la plupart des gens ne savent pas que RCDevs WebADM peut agir comme un hub IAM centralcapable d'intégrer plusieurs services IAM décentralisés dans un méta-annuaire unique et fédéré. Il ne se contente pas de les "connecter", il les comprend. Il les gère. Il les gère. consolide le contrôle sans fusion ni migration.

Un Meta-IAM pour un monde décentralisé

Au cœur de cette architecture nouvelle génération se trouve le méta-annuaire WebADM, - une couche d'abstraction centralisée qui rassemble les informations relatives à l'identité provenant de plusieurs services IAM :

- Microsoft Active Directory (sur site)

- Azure Entra ID

- Okta

- Identité de Ping

- OneLogin

- DUO

- Répertoires conformes au SCIM

- Bases de données utilisateurs basées sur SQL

Une fois connecté par le biais de connecteurs légers, WebADM construit un méta-IAM: une entité logique composée de plusieurs IAM. À partir de là, les administrateurs peuvent définir des méta-groupes, - les groupes d'utilisateurs qui dépassent les frontières de l'IAM - et de concevoir des politiques d'accès très fines pour les applications, les VPN, les PKI, les connexions Windows, les systèmes PAM, etc.

Pas de casse tête de synchronisation ! Pas de maux de tête liés à la migration ! Pas d'identités dupliquées !

Juste une vue logique sur plusieurs systèmes - mis à jour en temps réel, avec une prise en charge complète des autorisations inter-IAM.

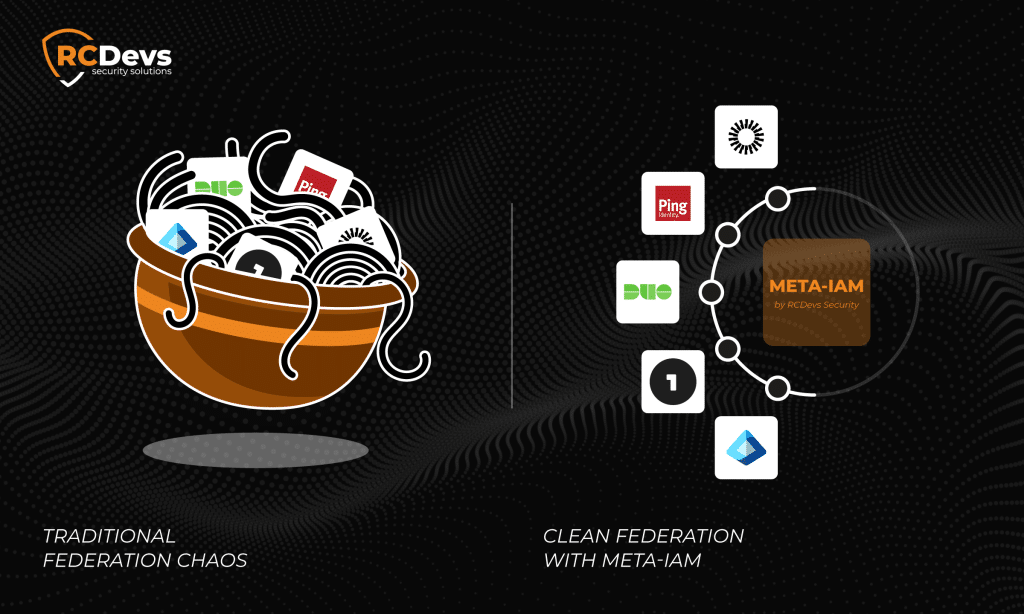

Fédération sans cascade d'IdP

La fédération IAM traditionnelle repose sur l'enchaînement ou la cascade Les fournisseurs d'identité (IdP) utilisent SAML, OIDC ou des références LDAP. Ce modèle se transforme rapidement en spaghetti lorsqu'il y a plusieurs fournisseurs d'identité dans les filiales, les partenaires et les unités d'affaires.

WebADM renverse la situation.

Il y a pas besoin de cascades ou d'imbrications de fournisseurs d'identité. Au lieu de cela, chaque IAM reste autonome et intact. Les connecteurs d'RCDevs' intègrent les informations nécessaires sur les identités et les groupes dans la base de données de l'IAM. couche méta-IAMoù les politiques globales et les règles de contrôle d'accès sont appliquées.

Cela signifie que chaque système - qu'il s'agisse d'un IAM en nuage, d'un AD hérité ou d'un magasin d'utilisateurs SQL - continue de fonctionner indépendamment. Mais pour les applications et les services qui consomment l'identité à partir de WebADM, il s'agit d'un seul modèle logique et propre.

Créer des méta-domaines et des groupes d'accès inter-IAM

Avec WebADM, vous pouvez créer des méta-domaines - des entités logiques qui regroupent plusieurs IAM sous un même toit. Vous pouvez ensuite définir des des méta-groupes, qui s'étendent sur ces domaines.

Exemple de cas d'utilisation :

- Combinez les utilisateurs d'Entra ID (nuage d'entreprise), d'AD sur site (anciens utilisateurs) et de l'instance Okta d'un partenaire.

- Placez des utilisateurs sélectionnés dans chacun des groupes dans un méta-groupe : SecureFinanceOps.

- Appliquez une politique d'accès unique à ce méta-groupe pour contrôler l'accès à un VPN, aux tableaux de bord internes et à la signature des courriels basée sur l'infrastructure à clé publique (PKI).

Ce type de politique de groupe cross-IAM est normalement le Saint Graal de la stratégie IAM - et RCDevs l'offre sans migration de données, sans problème de synchronisation ou sans extension de l'IdP.

Synchronisation bidirectionnelle, zéro empreinte

Par défaut, WebADM fonctionne en mode empreinte zéro il ne modifie pas les IAM connectés. Mais si vous souhaitez davantage de contrôle, il prend également en charge les fonctions suivantes synchronisation unidirectionnelle ou bidirectionnelle,permettant un approvisionnement centralisé des utilisateurs et des groupes.

En mode bidirectionnel, WebADM devient un gestionnaire d'IAM maître dans tous les systèmes. Vous pouvez :

- Déplacer ou copier des utilisateurs entre IAM

- Conserver les mots de passe, les identifiants MFA/FIDO et les appartenances à des groupes.

- Propager automatiquement les changements d'identité

Exemple : Vous pouvez déplacer un utilisateur d'Okta vers AD d'un clic - et WebADM s'occupe du reste, en préservant les informations d'identification, l'inscription à l'AMF et même les hachages de mots de passe grâce à sa technologie Couche de métadonnées IAM.

Accès temporaire et fédération intelligente

L'une des caractéristiques les plus puissantes de RCDevs WebADM est son fédération temporaire capacité.

Supposons qu'un consultant de l'entreprise A ait besoin d'accéder aux services internes de l'entreprise B pour un projet de courte durée. Avec WebADM, vous pouvez :

- Copier temporairement l'utilisateur dans l'IAM de l'entreprise B (ou dans un groupe fédéré).

- Inclure le mot de passe et les détails de l'AMF

- Fixer une date d'expiration automatique

- Appliquer des politiques d'accès ciblées

C'est tout. L'utilisateur dispose d'un accès simple pour la durée du projet, et tout est nettoyé automatiquement par la suite.

Au-delà de l'entreprise : l'IAM hybride pour les banques, les sociétés de télécommunications et les organisations complexes

Dans de nombreuses organisations modernes, l'IAM s'étend au-delà d'AD et du cloud.

Pensez-y :

- Banques avec AD + Entra ID + bases de données clients

- Les opérateurs télécoms gèrent des milliers d'appareils liés à des bases de données d'utilisateurs SQL

- Conglomérats intégrant de nouvelles entreprises avec des IAM incompatibles

WebADM relie tous ces éléments dans un une architecture cohérente, sûre et axée sur les politiques.

Vous obtenez :

- Accès basé sur les rôles à partir de systèmes d'identité disparates

- Application uniforme de la politique, quelle que soit la source

- Fédération en temps réel sans duplication

Il s'agit d'une fédération IAM pour le monde réel - une fédération qui accepte le désordre et construit la clarté par-dessus.

L'avenir de l'AIM n'est pas la migration. C'est la fédération.

Le secteur de l'IAM est depuis longtemps obsédé par la consolidation via migration - fusionner les annuaires, regrouper les IdP, synchroniser les utilisateurs dans des magasins uniques. C'est lent, coûteux et intrinsèquement fragile.

RCDevs WebADM offre quelque chose de beaucoup plus intelligent : consolidation par fédération.

En permettant aux IAM de travailler ensembleEn outre, il élimine la nécessité de procéder à des fusions ou à des duplications douloureuses. Vous bénéficiez du meilleur des deux mondes : l'autonomie pour chaque unité ou département, et une visibilité et un contrôle globaux de la part de la direction.

Pour les entreprises ayant des configurations hybrides cloud/on-prem, des filiales multiples ou des besoins d'intégration B2B, il s'agit d'une avancée considérable.

Réflexions finales

RCDevs WebADM n'est pas seulement un outil d'authentification. C'est un plate-forme IAM de nouvelle génération qui redéfinit la façon dont les grandes organisations envisagent l'identité - des silos rigides aux graphes de confiance dynamiques et fédérés.

Si vous avez affaire à un mélange d'IAM en nuage, d'AD hérités ou de bases de données d'identité SQL et que vous recherchez une solution de gestion des identités, vous pouvez utiliser le système de gestion des identités de l'entreprise. un moyen propre et rentable d'unifier le contrôle sans perturber l'autonomieil est temps de regarder au-delà des piles SSO traditionnelles.

L'IAM n'est plus seulement une question d'authentification. Il s'agit d'orchestration. Et RCDevs est à l'avant-garde.