MFA en ligne et IAM pour les infrastructures critiques pour une sécurité sans faille

MFA hors ligne et IAM pour les infrastructures critiques pour une sécurité sans faille

Les réseaux air-gapped, c'est-à-dire ceux qui sont physiquement isolés des réseaux non sécurisés et de l'internet, restent le dernier rempart de la cybersécurité pour les organisations où une faille pourrait être catastrophique. Si la sécurité air-gapped est puissante, elle n'est pas infaillible. Les menaces internes, les supports amovibles et l'absence de gestion granulaire des accès représentent tous des vulnérabilités réelles. RCDevs propose une solution unique de gestion des identités et des accès (IAM) sur site et de MFA hors ligne spécialement conçue pour ces environnements extrêmes, garantissant à la fois une sécurité sans faille et une flexibilité opérationnelle.

Qu'est-ce qu'un réseau air-gapped et pourquoi ce réseau est-il essentiel ?

Un Réseau air-gapped est un système, ou un segment de réseau, qui est complètement isolé de tout réseau non fiable, en particulier de l'internet public. Il n'existe aucune connexion sans fil, VPN ou cloud. La sécurité air-gapped est largement adoptée dans :

- Infrastructures nationales critiques (centrales électriques, traitement de l'eau, services publics)

- Systèmes de contrôle industriel (ICS/OT, SCADA)

- Réseaux de défense, de gouvernement et de police

- Soins de santé, laboratoires et environnements de recherche

- Institutions financières et stockage de données hautement sensibles

Pourquoi les organisations mettent-elles en place un système de sécurité "Air-Gapped" ?

- Pour réduire la surface d'attaque : Prévenir les cyberattaques à distance en isolant physiquement les systèmes sensibles.

- Se conformer à des réglementations strictes : Des cadres tels que NIS2, les normes IEC 62443, CMMC et GDPR exigent souvent un isolement extrême pour certains environnements.

- Protéger la propriété intellectuelle, les secrets d'État ou les systèmes critiques pour la sécurité.

Les limites de la sécurité air-gapped seule

Même en cas d'isolement complet, des risques subsistent :

- Supports amovibles (USB, disque dur portable) : Il s'agit toujours du principal vecteur d'infiltration des logiciels malveillants, comme le montre l'historique de l'utilisation de l'Internet. Stuxnet en 2010 qui visait les systèmes de contrôle industriel air-gapped.

- Menaces d'initiés : Les utilisateurs malveillants ou négligents peuvent contourner les barrières physiques.

- Gestion complexe de l'accès : Il est difficile d'appliquer des politiques granulaires ou d'auditer des actions sans une infrastructure de gestion des Identités et des Accès appropriée (IAM).

- Pas de piste d'audit native : Le suivi, les enquêtes et les rapports de conformité sont extrêmement limités.

Pourquoi la sécurité traditionnelle échoue dans les environnements air-gapped

- Pas d'externalisation du MFA (authentification multi-facteurs): Les systèmes d'authentification et d'autorisation à distance basés sur le cloud ne fonctionnent pas avec les exigences de l'AMF hors ligne.

- Surveillance limitée : En l'absence d'enregistrement central sur site et d'analyse intelligente, la détection d'activités suspectes est pratiquement impossible.

- Manque de Zéro Trust: L'isolement physique statique ne tient pas compte des informations d'identification compromises, des initiés malhonnêtes ou des mouvements après la compromission.

RCDevs, une solution 100% d'IAM et de MFA hors ligne sur site pour les infrastructures critiques, conçue pour une sécurité air-gapped

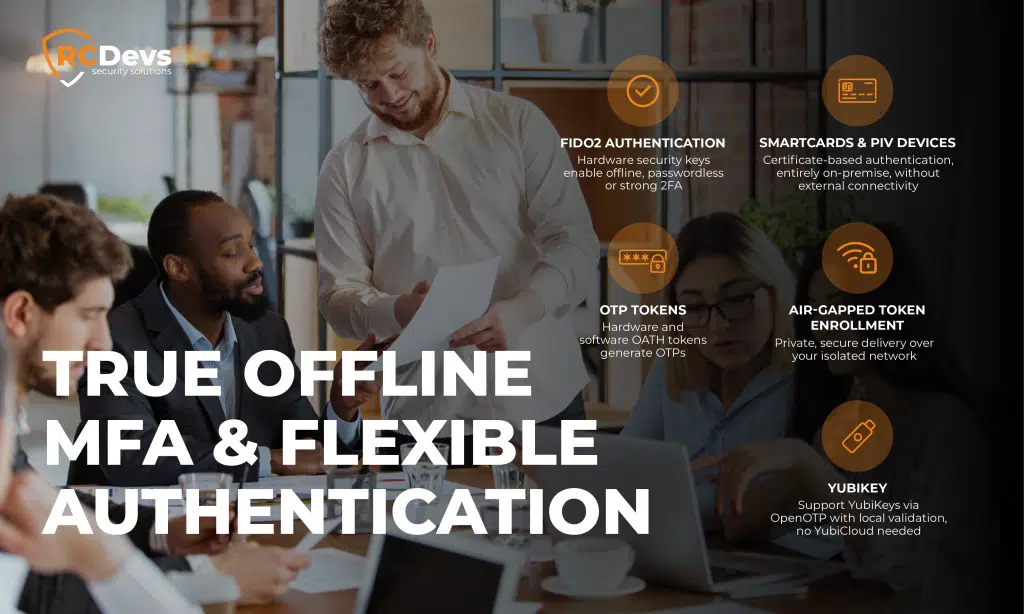

Véritable MFA hors ligne et authentification flexible

La solution OpenOTP Security Suite et Plateforme d'IAM WebADM peut fonctionner entièrement sur site, pas de dépendance à l'égard de l'internet, pas de cloud, pas de données quittant votre site. Le système prend en charge :

- Clés FIDO2 d'authentification : Utiliser des clés de sécurité matérielles (par ex, YubiKey, Nitrokey) pour un accès sans mot de passe ou avec une authentification à deux facteurs. Entièrement fonctionnel en mode MFA hors ligne, avec toutes les informations d'identification gérées localement.

- Cartes à puce et dispositifs PIV : Prise en charge de l'authentification par certificat, entièrement sur place, sans connectivité externe.

- OTP tokens : Logiciel et matériel token compatible avec OATH, génère des codes OTP.

- Enrôlement token à air comprimé : RCDevs permet l'enrôlement sécurisé de tous les dispositifs d'authentification nécessaires à votre infrastructure, entièrement au sein d'un réseau isolé.

- Serveur de clés local YubiKey : RCDevs prend en charge les YubiKeys avec OpenOTP Authentication Server (serveur de clés local), ne nécessitant aucune connexion sortante vers YubiCloud. Tous les processus d'authentification restent entièrement sur place.

Toutes les opérations d'inscription, de distribution et de gestion des token sont effectuées localement - aucune dépendance à l'égard de services externes pour une sécurité totale des air-gapped.

Gestion des infrastructures critiques avancées pour les réseaux isolés

Plate-forme IAM de RCDevs (WebADM) :

- Mise en œuvre politiques d'accès contextuelles: Restreindre l'authentification par utilisateur, rôle, appareil, heure ou segment de réseau.

- Supporte l'architecture "Zero Trust" (confiance zéro) : Toute connexion, même interne, doit être authentifiée et autorisée.

- Contrôles d'accès basés sur l'appareil (NAC): Définir des politiques qui précisent non seulement qui, quand, où et comment l'accès est autorisé, mais aussi avec quel appareil-s'assurer que seuls les terminaux autorisés (par adresse MAC, certificat de périphérique ou ID de périphérique) sont autorisés à se connecter (RCDevs NAC).

- S'intègre à l'environnement local Active Directory ou LDAP: Centralisation de l'identité, sans exposer votre infrastructure aux menaces extérieures.

- Permet l'intégration et la récupération en libre-service : Les utilisateurs gèrent les token et les informations d'identification via un portail web local personnalisable - pas de dépendance au cloud, contrôle total pour les administrateurs.

- Intégration transparente avec votre PKI: RCDevs exploite votre infrastructure de clés publiques existante pour l'authentification par carte à puce et par certificat, en y ajoutant éventuellement l'authentification par carte à puce.

- Prise en charge du module de sécurité matériel (HSM) : Pour les environnements nécessitant une protection maximale des secrets cryptographiques, le RCDevs peut s'intégrer à des HSM standard.

- Automatisation complète de l'API et de la CLI : Toutes les fonctions - approvisionnement, application des politiques, rapports - sont accessibles via l'API ou la ligne de commande, ce qui permet une automatisation complète des processus IAM, même dans des environnements hors ligne/industriels.

Audit complet, traçabilité et conformité pour la sécurité air-gapped

- Exploitation forestière locale complète : Chaque événement d'accès et d'authentification est enregistré dans votre infrastructure.

- Des exportations prêtes à être contrôlées : Tous les journaux sont disponibles pour la conformité (NIS2, GDPR, CMMC, IEC 62443, etc.) et s'intègrent entièrement à votre SIEM pour une gestion centralisée de la sécurité.

- Pistes d'audit granulaires et immuables : Essentiel pour la réponse aux incidents et l'examen de la réglementation.

- Gestion des licences hors ligne : Les licences peuvent être activées et renouvelées au moyen de procédures hors ligne, ce qui permet de créer des environnements véritablement isolés.

Erreurs courantes dans la mise en œuvre de la sécurité air-gapped

Il s'agit là de quelques pièges de l'IAM auxquels les organisations sont souvent confrontées dans les environnements d'infrastructures critiques :

S'appuyer uniquement sur l'isolement physique

Erreur : En supposant que l'étanchéité à l'air assure à elle seule une protection complète.

La réalité : Les menaces internes et les supports amovibles constituent toujours des risques importants.

Solution : Mettre en œuvre des contrôles d'accès hors ligne complets et des contrôles d'accès au niveau des appareils.

Normes d'authentification inadéquates

Erreur : Utilisation de comptes partagés ou de politiques de mots de passe faibles dans des environnements isolés.

La réalité : Des informations d'identification compromises peuvent entraîner des mouvements latéraux au sein du réseau de air-gapped.

Solution : Déployer un système d'accès sécurisé hors ligne (MFA) solide avec des token et des données biométriques.

Mauvaise gestion des appareils

Erreur : Permettre à n'importe quel appareil de se connecter une fois à l'intérieur du périmètre.

La réalité : Les appareils compromis ou non autorisés peuvent devenir des vecteurs d'attaque.

Solution : Mettre en œuvre politiques NAC basées sur les appareils qui vérifient l'identité du dispositif avant d'accorder l'accès.

Capacités d'audit insuffisantes

Erreur : Enregistrement et surveillance limités dans les environnements isolés.

La réalité : En l'absence de pistes d'audit appropriées, il est pratiquement impossible de détecter les incidents et d'y répondre.

Solution : Déployer un système complet de journalisation et de surveillance sur site avec des pistes d'audit immuables.

Manuel token distribution

Erreur : Processus manuels complexes pour la distribution et la gestion des token d'authentification.

La réalité : Les processus manuels sont sources d'erreurs et ne sont pas évolutifs.

Solution : Mettre en place des portails locaux en libre-service pour l'inscription et la gestion de token.

Qui devrait utiliser RCDevs pour la sécurité de air-gapped ?

- Opérateurs d'infrastructures nationales critiques (services publics, électricité, eau, transports)

- Sites industriels et réseaux OT/ICS

- Organismes de défense et de renseignement

- Banques, assurances et coffres-forts de haute sécurité

- Hôpitaux, centres de recherche et laboratoires pharmaceutiques

- Tout environnement où la perte ou la violation serait catastrophique et où la conformité est obligatoire.

Feuille de route pour le déploiement : la sécurité air-gapped en sept étapes

- Identifier tous les points d'accès et les limites (consoles d'administration, serveurs, SCADA, VPN, WiFi)

- Déployer RCDevs OpenOTP & WebADM sur une infrastructure isolée

- Choisir les méthodes d'AMF hors ligne appropriées (clé matérielle, OTP, carte à puce, biométrie)

- Définir des politiques de contrôle d'accès avec une logique de confiance zéro (qui, quand, où, comment et avec quel appareil)

- Permettre l'enrôlement local en libre-service et la gestion de token

- Activer la journalisation et la surveillance locales complètes pour assurer la conformité

- Former le personnel, surveiller les événements et vérifier régulièrement tous les accès.

Principaux avantages du RCDevs pour l'infrastructure critique air-gapped

- Indépendance totale des clouds : Jamais une communication ne quitte votre réseau.

- MFA complète hors ligne : Fonctionne avec n'importe quel end-point - postes de travail, serveurs, OT ou IT.

- IAM centralisé sur site pour les infrastructures critiques : Simplicité d'administration et renforcement des Policies.

- Contrôle d'accès au niveau de l'appareil : Restreindre l'accès par point d'extrémité pour une sécurité air-gapped granulaire.

- Intégration transparente avec l'infrastructure existante et moderne, y compris la PKI et le HSM existants.

- Automatisation complète de l'API et de la CLI pour les cas d'utilisation industriels et automatisés.

- Activation et renouvellement des licences hors ligne pour les environnements réellement isolés.

- La conformité réglementaire facilitée : Avec des garanties complètes en matière d'audit, de rapports et de protection de la vie privée.

FAQ - Environnements de sécurité RCDevs, MFA hors ligne et air-gapped

Est-ce que RCDevs fonctionne 100% hors ligne ?

Oui. Tous les logiciels et toutes les fonctionnalités (OpenOTP, WebADM, SpanKey, libre-service) peuvent être déployés et exploités sans aucune connexion à l'internet pour une sécurité totale air-gapped.

L'enrôlement et la récupération de token peuvent-ils être gérés localement ?

Absolument. WebADM permet une administration locale et un libre-service pour tous les facteurs d'authentification sans compromettre la sécurité air-gapped.

FIDO2, les cartes à puce et les données biométriques sont-elles prises en charge sans dépendance vis-à-vis de l'informatique en nuage ?

Oui, RCDevs prend en charge de manière native tous les principaux standards MFA hors ligne pour les environnements air-gapped, y compris la biométrie via des dispositifs compatibles FIDO2.

Est-il possible de se conformer aux normes NIS2, GDPR, IEC 62443, CMMC, etc.

Oui, RCDevs offre des fonctions complètes de journalisation, de reporting et de confidentialité pour la conformité IAM des infrastructures critiques.

Puis-je imposer l'accès par appareil en plus de l'identité de l'utilisateur ?

Oui, RCDevs NAC permet des politiques de contrôle d'accès basées sur l'identité de l'appareil (adresse MAC ou certificat de l'appareil), garantissant que seuls les terminaux autorisés peuvent se connecter dans les environnements de sécurité air-gapped.

Puis-je automatiser des processus ou gérer à grande échelle dans des environnements air-gapped ?

Oui, toutes les fonctions IAM et MFA sont accessibles via API ou CLI, ce qui permet une automatisation industrielle ou à grande échelle, même sans connectivité réseau.

Comment les licences sont-elles gérées dans un environnement déconnecté ?

RCDevs prend en charge l'activation et le renouvellement des licences hors ligne afin de garantir la conformité et la continuité opérationnelle sans nécessiter d'accès à l'internet.

Prêt à sécuriser votre infrastructure critique air-gapped ?

Ne laissez pas une authentification inadéquate être votre maillon faible. RCDevs offre une évaluation gratuite de la sécurité de air-gapped et validation du concept spécialement conçu pour les environnements d'infrastructures critiques. Obtenez votre certificat de sécurité à gaine d'air :

- Simulation de déploiement personnalisé dans votre environnement

- Tests MFA hors ligne avec votre infrastructure existante

- Validation de la politique IAM pour les infrastructures critiques

Réussir une véritable résilience avec l'IAM et le MFA hors ligne pour les réseaux air-gapped

La sécurité air-gapped n'apporte une réelle valeur ajoutée que si l'accès, l'identité, l'appareil et l'audit des événements sont étroitement contrôlés. RCDevs permet aux organisations d'atteindre les objectifs de protection maximale avec leur IAM pour les infrastructures critiques sur site, un MFA hors ligne et du NAC basé sur l'appareil, spécialement conçu pour les environnements critiques et isolés.

Avec RCDevs, vos opérations les plus sensibles restent sécurisées, conformes et entièrement sous votre contrôle, même dans les infrastructures les plus exigeantes et les plus isolées.