WebADM : solution IAM complète pour les organisations LDAP

Solution IAM

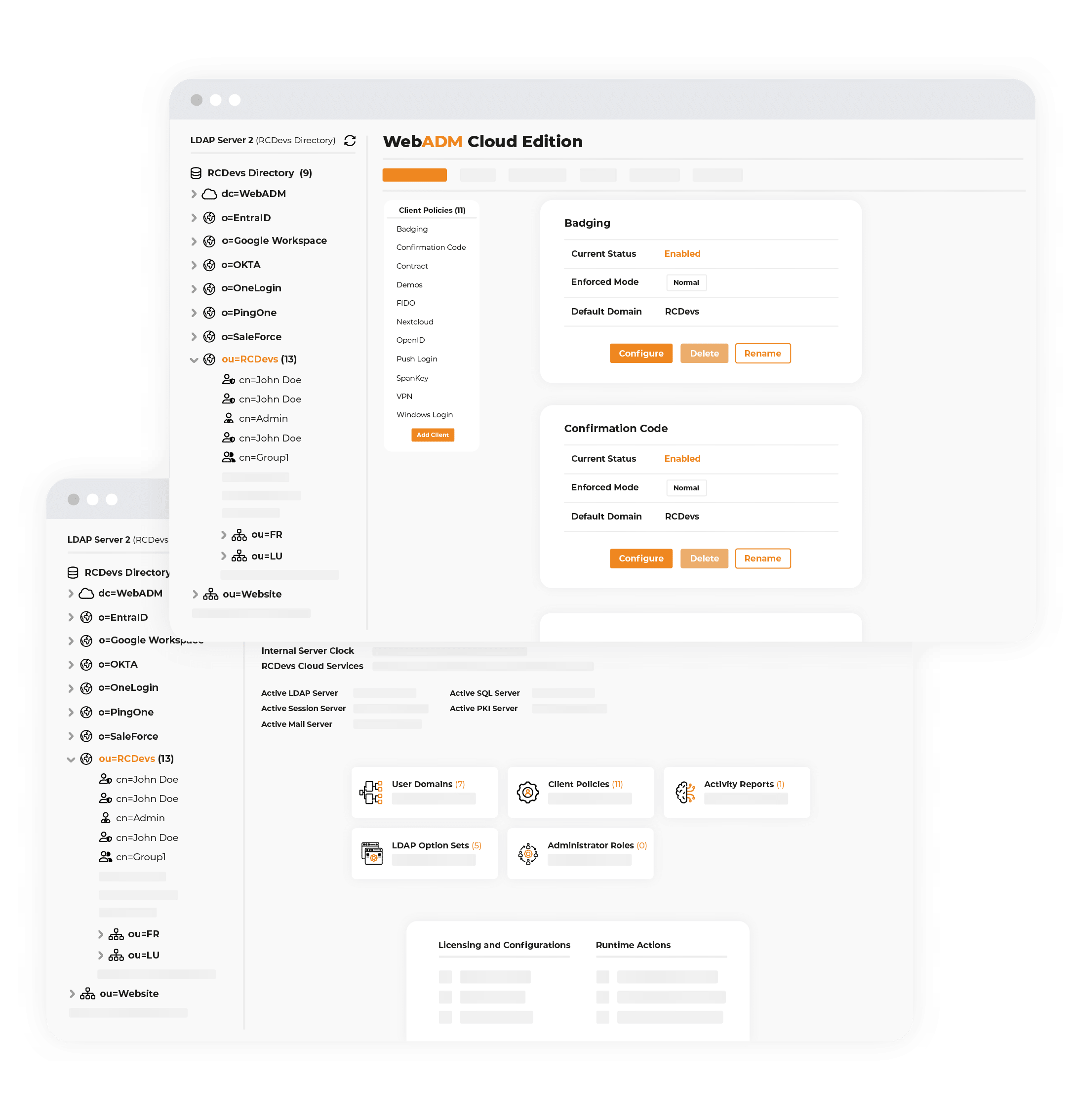

WebADM Control Center

WebADM est le framework principal de RCDevs. Il s'agit d'un serveur d'application en cluster qui se connecte à des sources d'identité on premise et dans le cloud. Il héberge OpenOTP, SpanKey, l'IdP de RCDevs et des self-services, Ce système de gestion de l'annuaire basé sur le web fédère les IAM/IdP clouds.

WebADM

WebADM est le cœur battant des solutions de RCDevs. Rien ne fonctionne sans lui. Il est solidement basé sur une infrastructure à clé publique complète, alimentant des services tels que OpenOTP et SpanKey, et unifiant tous les systèmes d'identité on premise et cloud , quelqu'ils soient.

GESTION DES IDENTITÉS ET DES ACCÈS

Les fonctions majeures de WebADM

Identité Management

WebADM se connecte à des sources d'identité multiples, que ce soit on premise ou dans le cloud, afin de fournir un contrôle unifié sur les utilisateurs et les groupes dans l'ensemble de l'organisation.

Il prend en charge les intégrations avec :

✔️ Annuaires On Premise comme Active Directory, OpenLDAP, Novell eDirectory, etc...

✔️ Services d'identité Cloud y compris Azure Active Directory (Entra ID), Google Workspace Directory, Okta, Duo, Ping Identity, OneLogin, etc...

En consolidant ces sources dans une interface de gestion unique, WebADM simplifie l'administration des identités et garantit la cohérence entre tous les systèmes.

Accès Management

Les Policies définissent qui peut accéder à quoi, quand, à partir de quels réseaux et dans quelles conditions. Elles régissent la manière dont les utilisateurs s'authentifient et les ressources qu'ils peuvent atteindre. Quelle que soit votre stratégie d'accès, fondées sur le rôle, contextuelles ou alignées sur un modèle de zéro trust, WebADM peut la mettre en œuvre et l'appliquer afin de maintenir une sécurité cohérente tout en adaptant les flux d'authentification à l'application et au contexte.

Niveaux de politique (par poids, le plus élevé l'emporte sur le plus faible)

✔️ w1 - Configuration de l'application par défaut

✔️ w3 - Par utilisateur

✔️ w2 - Par groupe

✔️ w4-w6 - Par application

Règle de préséance

✔️ Les paramètres ayant le poids effectif le plus élevé sont prioritaires

Critères d'évaluation (exemples)

✔️ Attributs de l'utilisateur, appartenance à un groupe, source d'annuaire, authentification

méthode, type de client, réseau/emplacement, heure

Exemple OpenOTP (LoginMode)

✔️ Valeur par défaut (w1) : LDAP

✔️ Par utilisateur (w3) : LDAP+OTP → nécessite un mot de passe et un mot de passe à usage unique (OTP)

✔️ Par application (par exemple, w5) : LDAP+U2F → pour cette application spécifique, nécessite un mot de passe et FIDO/U2F, annule les paramètres moins importants.

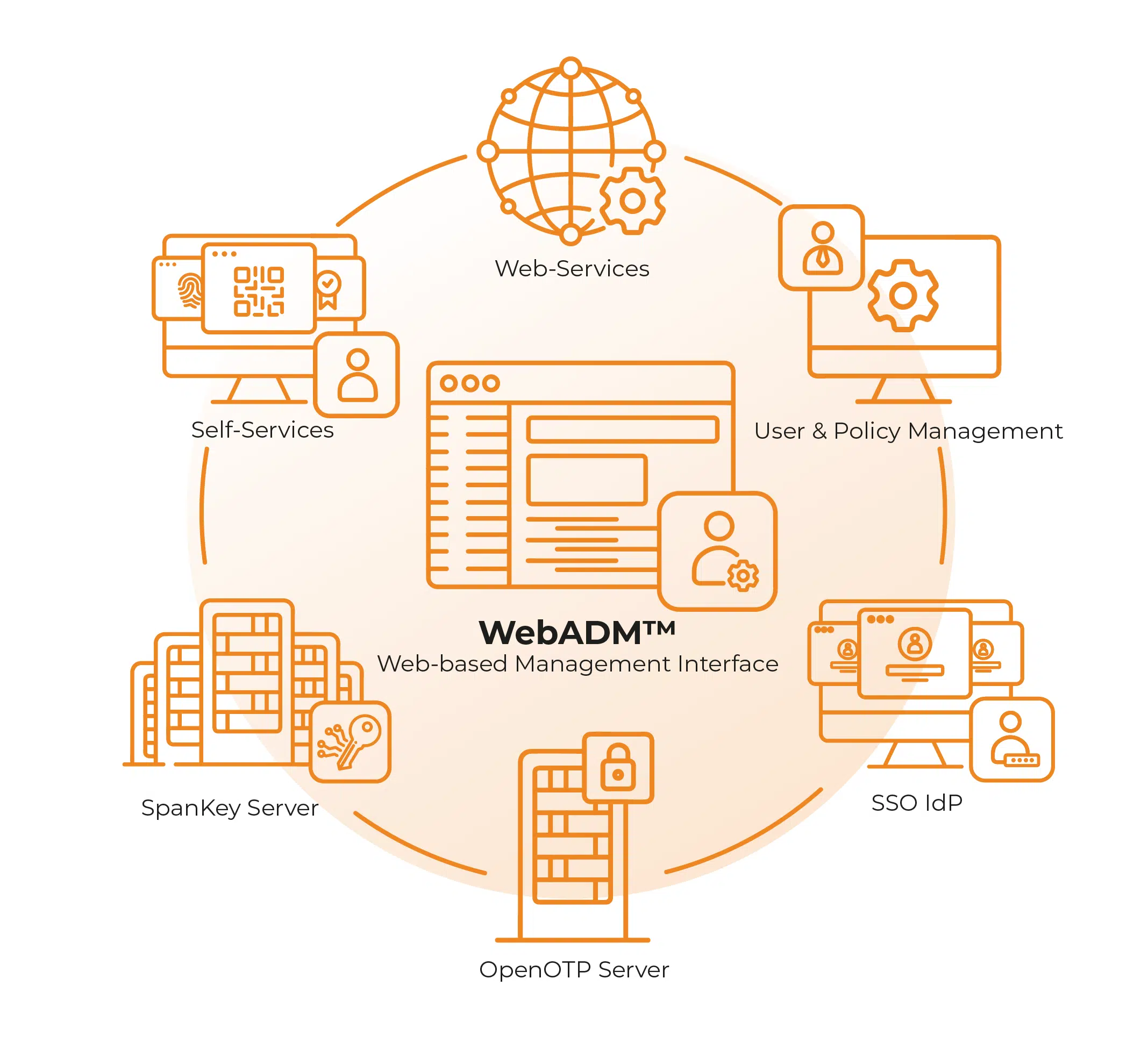

Service et application Serveur

WebADM hoste OpenOTP, SpanKey, l'IdP OpenID Connect/SAML et les outils en libre-service, L'application est dotée d'un service d'assistance pour le support de première ligne délégué. Il fournit le moteur d'exécution, la connectivité à l'annuaire, l'application des politiques et les intégrations nécessaires à l'authentification unifiée et à la fédération.

✔️ Se connecte aux annuaires : Active Directory, OpenLDAP et sources d'identité en nuage

✔️ Renforce les politiques d'accès : sélection des méthodes et conditions (réseau, heure, client), avec des dérogations par application.

✔️ Options d'intégration : RADIUS, LDAP, SAML, OpenID Connect, API REST

✔️ Héberge les services de base : OpenOTP, SpanKey, OpenID Connect / SAML IdP

✔️ Portails en self-service : réinitialisation du mot de passe, enrôlement OTP/FIDO, gestion des appareils.

✔️ Comprend un service HelpDesk pour la délégation de support de niveau 1 (déverrouillage, réinitialisation, enrôlement), avec des autorisations délimitées et traces d'audit.

✔️ Fonctionnalités opérationnelles : journalisation/audit, crochets de surveillance, clustering/haute disponibilité (en cas de déploiement approprié).

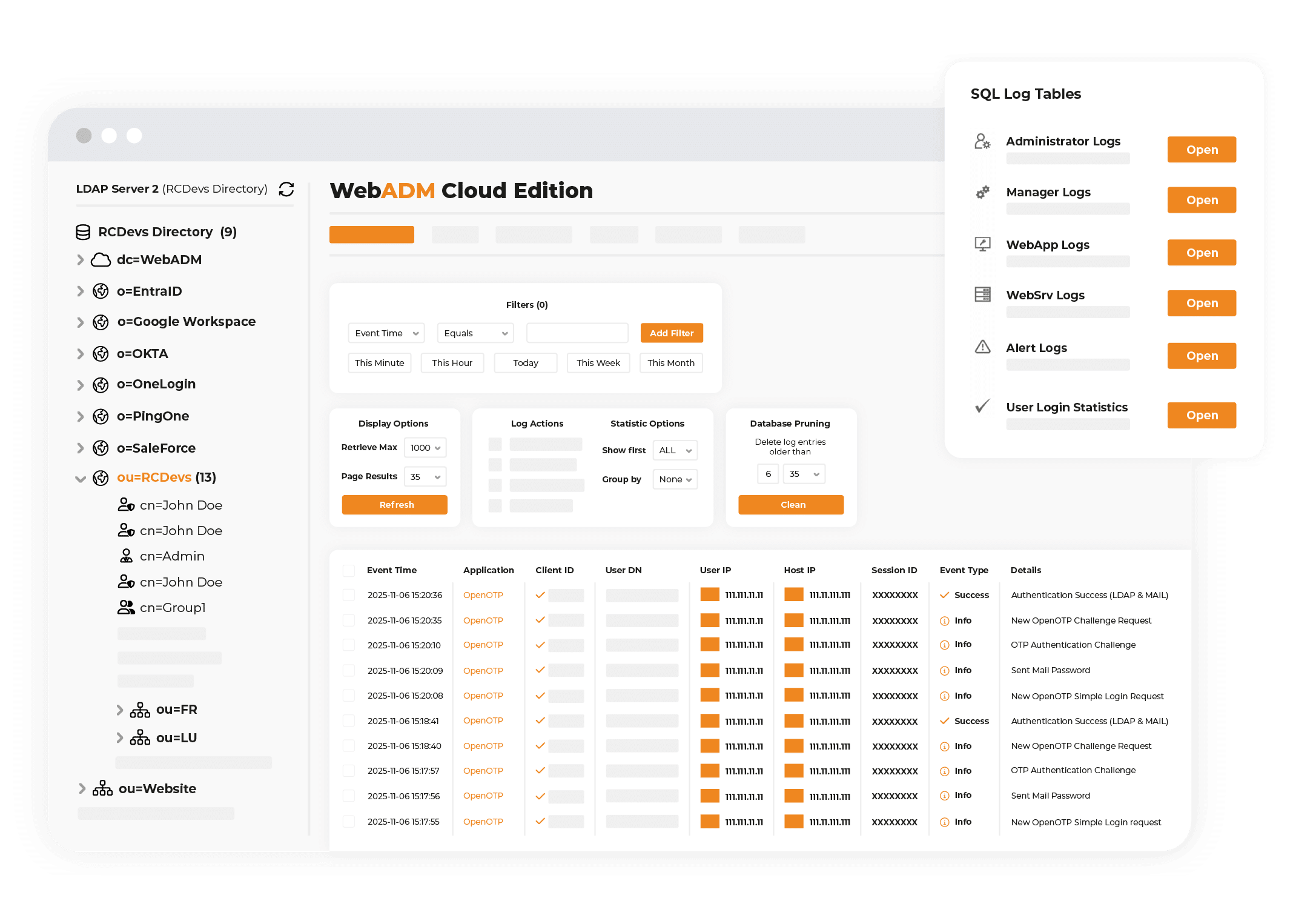

Audit & Logs

WebADM journaux d'audit permettant de capturer les événements d'authentification et les actions administratives, qui peuvent être exportées vers des systèmes externes de gestion des informations et des événements de sécurité (SIEM) telles que Splunk pour l'analyse centralisée et les rapports de conformité.

✔️ Événements couvertsLes authentifications, les changements de configuration, les actions de l'administrateur et du service d'assistance

✔️ ContexteLes informations suivantes sont disponibles : horodatage, acteur, IP/agent source, application cible, résultat.

✔️ ExportationSortie syslog/CEF compatible avec les SIEM (Splunk, QRadar, Elastic, etc.)

✔️ Rétention et révisionLes données sont conservées dans des conditions configurables, la recherche et le filtrage sont possibles, l'exportation est possible pour les audits

✔️ Contrôle d'accèsVisibilité basée sur les rôles et rédaction facultative des champs sensibles

En savoir plus sur WebADM

Consultez notre documentation en ligne pour obtenir des ressources supplémentaires sur WebADM

Fédération IAM unifiée

Native Intégration IAM

OpenOTP est compatible avec les annuaires locaux tels que Active Directory (AD) et LDAP, et offre un support étendu pour les environnements on premise. En outre, OpenOTP est nativement intégré à Entra ID, Okta, DUO, Google, Ping Identity, One Identity et de nombreux autres fournisseurs d'identité, permettant une intégration simple entre différents systèmes IAM.