Raising the Bar for PAM : Approbation de l'accès des utilisateurs

Mettre la barre plus haut pour PAM : Approbation de l'accès des utilisateurs

OpenOTP / WebADM vous permet désormais d'exiger approbations avant que les utilisateurs n'accèdent aux systèmes sensibles. Vous pouvez définir des approbateurs par politique d'application, choisir le nombre d'approbations nécessaires, fixer des délais d'approbation, rendre les approbations uniques ou liées à l'IP d'un utilisateur, et exempter (autoriser) des utilisateurs spécifiques. Les approbations peuvent être renforcées automatiquement ou basées sur des conditions (par exemple, pays inhabituel, pas dans un groupe LDAP spécifique). Tout le monde est tenu au courant grâce à des notifications par courrier électronique. Combiné avec Accès au réseau OpenOTP (NAC)Vous pouvez même exiger des approbations pour les nouvelles adresses MAC qui rejoignent votre réseau. De plus, les politiques WebADM peuvent désormais déclencher des notifications par courrier électronique en cas d'accès et même recueillir le consentement ou les signatures des utilisateurs.

Pourquoi des approbations pour les PAM ?

La gestion des accès privilégiés (PAM) s'appuie depuis longtemps sur l'AMF, les comptes à durée limitée et les contrôles basés sur les rôles. Mais les cibles de grande valeur - SSH de production, consoles d'administration, points d'entrée VPN - ont toujours besoin d'un point de contrôle humain dans la boucle lorsque le risque augmente. C'est ce que Approbation de l'accès des utilisateurs apporte à OpenOTP / WebADM : un moyen simple, contrôlable et orienté vers la politique de faire une pause et de vérifier avant de laisser passer une session.

Pensez-y comme juste à temps, juste assez avec un cerveau supplémentaire.

Nouveautés : approbations, par politique

Les approbations sont configurées par politique d'application dans WebADM. Pour chaque application (SSH, VPN, portail d'administration, etc.), vous pouvez spécifier :

- Nombre d'approbateurs : Un seul approbateur ou une signature multipartite (par exemple, 2 ou 3 administrateurs).

- Délai d'approbation : Une fenêtre de validité (par exemple, 30 minutes, 4 heures). Après expiration, l'approbation n'est plus valable.

- Approbations uniques : Marquer les approbations comme consommables une seule fois ; chaque nouvel accès doit faire l'objet d'une nouvelle approbation.

- Approbation de la propriété intellectuelle par utilisateur : Lier l'approbation à l'IP source de l'utilisateur. Si l'IP change, l'approbation ne s'applique plus.

- Liste d'autorisation des utilisateurs (ou liste blanche) : Exempter les comptes bien compris des approbations tout en maintenant la politique pour les autres.

Exemples de scénarios

- Production SSH exige approbations administratives.

- VPN nécessite une approbation en dehors des heures de travail officielles.

- Console d'administration de l'application nécessite une approbation du gestionnaire pour les tâches qui font l'objet d'une escalade.

Application conditionnelle : approbations lorsque le risque est inhabituel

Les approbations n'ont pas besoin d'être "toujours actives". Vous pouvez ne les allumez que lorsque quelque chose vous semble anormal. Par exemple, que la politique exige :

- L'adhésion à une groupe LDAP spécifique (par exemple, les opérations de production)

- Origine des pays autorisés ou des plages d'adresses IP de l'entreprise

Si une demande n'est pas conforme ces conditions de politique - par exemple, l'utilisateur n'est pas dans le bon groupe ou provient d'un pays inattendu - WebADM déclencher une approbation plutôt que de bloquer silencieusement ou d'autoriser automatiquement. Cela permet de limiter les frictions lors d'un accès normal et conforme, tout en permettant à l'utilisateur d'accéder à l'information. relever la barre à la recherche de motifs inhabituels.

En bref : les approbations peuvent être automatique ou alors conditionnel-C'est à vous de décider.

Flux de bout en bout : ce que voient l'utilisateur et l'approbateur

- L'utilisateur demande l'accès à une application protégée (SSH, VPN, interface d'administration).

- Évaluation des politiques fonctionne : heure de la journée, appartenance à un groupe, géo/IP, état de l'appareil (le cas échéant).

- Si la politique l'exige, l'approbation est demandée.

- Les approbateurs reçoivent un courriel avec les détails de la demande et les liens d'action.

- L'utilisateur reçoit un courriel reconnaissant que l'approbation est en cours.

- Approbateur(s) approuve(nt) ou rejette(nt). Si plusieurs approbateurs sont configurés, le seuil requis doit être atteint.

- L'utilisateur est informé le résultat (approuvé ou rejeté). En cas d'approbation, l'utilisateur peut poursuivre sa démarche dans les limites de l'espace de travail spécifié. délai d'approbation. S'il s'agit d'une autorisation unique ou d'une autorisation liée à un protocole Internet, l'autorisation est consommée en conséquence.

Tout est consigné pour l'audit : qui a demandé, qui a approuvé, quand, d'où et pourquoi (le cas échéant).

Les options politiques en un coup d'œil

- Liste des approbateurs par application - Définir les approbateurs avec flexibilité (administrateurs, gestionnaires, rotations sur appel).

- Quorum - 1 de N, 2 de N, etc.

- TTL (temps d'approbation) - Contrôler la durée de validité de l'autorisation.

- Unique ou réutilisable - Choisissez si les approbations sont consommées lors de la première utilisation.

- Lié à l'IP - Lier l'approbation à l'IP source pour l'intégrité de la session.

- Liste d'admissibilité - Contourner les approbations pour des utilisateurs ou des comptes de service spécifiques.

- Déclencheurs conditionnels - Contrôles de groupes LDAP, filtres pays/région, heures d'ouverture, etc.

- Notifications par courrier électronique - Envoi automatique de courriels aux demandeurs et aux approbateurs pour plus de transparence.

Exemples d'idées politiques

1) SSH de production : "Règle des deux personnes".

- Déclencheur: Tout accès SSH aux hôtes de prod.

- Approbateurs: SRE sur appel + chef de file de la plateforme ; quorum: 2 sur 2.

- TTL: 1 heure ; ponctuel: activée ; Lié à l'IP: activée.

- Liste d'admissibilité: Aucun.

2) VPN : contrôle en dehors des heures de bureau

- Déclencheur: Accès en dehors de 08:00-18:00 heure locale.

- Approbateurs: Agent de sécurité ; quorum: 1 de 1.

- TTL: 4-8 heures ; ponctuel: activée.

- Conditionnel: Pas d'autorisation pendant les heures ouvrables si MFA + groupe LDAP des employés.

3) Console d'administration : accusé de réception du gestionnaire

- Déclencheur: Demandes pour le rôle d'administrateur dans l'application.

- Approbateurs: Chef d'équipe ; quorum: 1 de 1.

- TTLLes heures d'ouverture sont de 2 heures.

- Liste d'admissibilité: Chef de la plateforme.

Intégration d'OpenOTP NAC : approbation des nouvelles adresses MAC

Lorsque vous connectez OpenOTP Contrôle d'accès au réseau (NAC)vous pouvez étendre les approbations au bord du réseau:

- La nouvelle adresse MAC apparaît sur un segment protégé.

- WebADM/OpenOTP soulève une demande d'approbation aux administrateurs de réseau désignés.

- Après approbation, le MAC est autoriséet l'appareil peut continuer.

Cela permet de réduire les allers-retours avec les systèmes de billetterie et d'améliorer la qualité du service. simple mort pour maintenir votre infrastructure NAC propre sans compromettre le contrôle.

Avantages

- Une mise en service plus rapide des nouveaux appareils avec une trace vérifiable.

- Un contrôle plus strict de ce qui atteint réellement votre réseau.

- Modèle d'approbation unifié pour l'accès aux applications et au réseau.

Notifications, consentement et signatures par courrier électronique

Deux autres améliorations au niveau des politiques :

- Notifications par courrier électronique en cas d'accès - Les politiques WebADM peuvent désormais déclencher des notifications par courrier électronique chaque fois qu'un utilisateur accède à une application cible. Cette solution est idéale pour les applications sensibles pour lesquelles la visibilité est importante, même si aucune approbation n'est requise.

- Signature du consentement et de l'accord de l'utilisateur - Vous pouvez intégrer invites au consentement et même d'exiger une signature de l'utilisateur dans le cadre de la politique d'accès. Pensez à la reconnaissance d'une fenêtre de modification de la production, à l'acceptation d'une politique de traitement des données ou à l'acceptation d'une restriction en mode de maintenance.

Ensemble, ces caractéristiques renforcent responsabilité et traçabilitésans vous obliger à coller des formulaires externes ou des flux de travail fragiles.

Conseils opérationnels

- Définir les rotations des approbateurs: Si vous disposez d'un processus d'astreinte, faites de ce groupe un ensemble d'approbateurs afin que la couverture soit continue.

- Utiliser d'abord les autorisations conditionnelles: Commencez par des contrôles peu contraignants (après les heures de travail, en dehors de la liste des pays, pas dans le groupe LDAP) avant d'activer les approbations pour chaque accès.

- Privilégier l'utilisation unique + la liaison IP pour les actions à haut risque : Il limite la réutilisation et restreint l'approbation à la session exacte.

- Autoriser la liste avec parcimonie: La liste d'exceptions doit être courte et examinée. Seuls les comptes de service et les clients potentiels étroitement contrôlés sont pris en compte.

- Contrôler le volume des notifications: Trop de courriels = courriels ignorés. Ajustez les conditions pour que les signaux restent significatifs.

Ce que cela signifie pour votre sécurité

- Séparation des tâches: Le fait d'exiger la signature d'une autre personne réduit le risque lié à un seul acteur.

- Frottement adaptatif: L'accès normal, conforme à la politique, reste fluide ; l'accès inhabituel fait l'objet d'un examen plus approfondi.

- Auditabilité: Les approbations, les rejets, les fenêtres, les liaisons IP et les notifications créent une trace détaillée.

- Cohérence: L'accès aux applications et l'accès au réseau (via NAC) sont désormais soumis à la même procédure d'approbation.

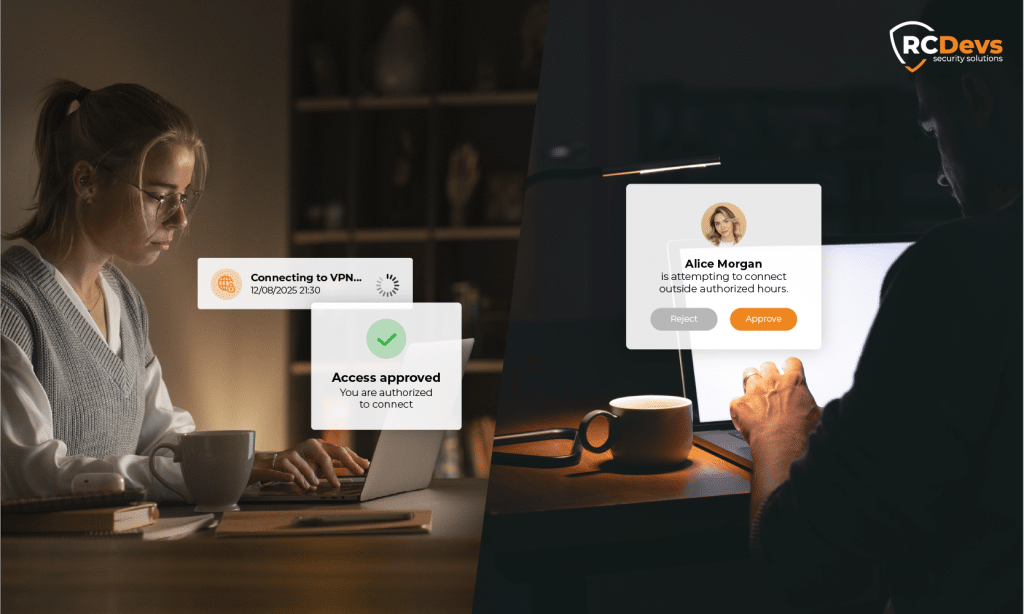

Exemple de parcours d'un utilisateur : VPN en dehors des heures de travail

- Alice tente de se connecter au VPN à 21h30.

- Pour WebADM, c'est en dehors des heures de bureau → approbation requise.

- L'agent de sécurité reçoit un courriel avec les détails de la demande et le Approuver/Rejeter action.

- L'agent approuve ; WebADM enregistre l'événement.

- Alice reçoit un approbation accordée et peut se connecter au sein de l'espace de travail de l'Union européenne. TTL 30 minutes.

- Si Alice se déconnecte et se reconnecte après le TTL, elle aura besoin d'une autre approbation (puisqu'il s'agit de ponctuel).

Questions fréquemment posées

Q : L'agrément remplace-t-il l'AMF ?

A : N° Agréments compléter MFA. Gardez l'AFM activée ; utilisez les approbations comme une étape supplémentaire, vérifiée par l'homme, pour les accès privilégiés ou inhabituels.

Q : Puis-je acheminer les approbations vers différents approbateurs en fonction de l'application ?

A : Oui, les listes d'approbateurs sont par politique d'application. Le VPN peut aller à la sécurité, le SSH à SRE, et l'app admin aux managers.

Q : Que se passe-t-il si les approbateurs manquent la fenêtre ?

A : Le mode TTL se ferme automatiquement. La demande expire et l'utilisateur peut la relancer s'il en a encore besoin.

Q : Les approbations peuvent-elles être liées à l'IP de l'utilisateur ?

A : Oui, activer approbation de l'IP par utilisateur pour lier l'autorisation à l'IP d'origine.

Q : Puis-je ignorer les approbations pour certains utilisateurs ?

A : Oui, utiliser utilisateur allowlisting pour des comptes spécifiques ne nécessitant pas d'approbation.

Pour commencer

- Mise à jour vers la dernière version d'OpenOTP / WebADM qui inclut Approbation de l'accès des utilisateurs.

- Identifier les applications cibles et les regrouper par risque et sensibilité.

- Rédiger des politiques avec :

- Approbateurs et quorum,

- Approbation TTL, ponctuelle et/ou liée à l'IP,

- Déclencheurs conditionnels (groupes LDAP, pays, heures d'ouverture),

- Préférences de notification,

- Liste d'attente (si cela est absolument nécessaire).

- Commencez par un projet pilote à faible risque (par ex, VPN en dehors des heures de bureau), mesurer l'impact, puis étendre aux consoles SSH et d'administration de la production.

Les approbations rendent l'accès privilégié nettement plus sûr sans noyer les équipes sous les tickets. Si vous êtes déjà sur OpenOTP / WebADM, l'activation de cette fonction est un petit saut qui rapporte beaucoup. Et avec l'intégration NAC, vous étendez les mêmes contrôles sains à la périphérie du réseau.

Prochaine étape: déployer des approbations conditionnelles, activer les notifications d'accès pour les applications sensibles et ajouter le consentement/la signature lorsque la reconnaissance de la politique est importante.