Renforcer la sécurité informatique par une bonne hygiène de l'infrastructure

Renforcer la sécurité informatique par une bonne hygiène des infrastructures

Le maintien d'une infrastructure propre, organisée et à jour est un aspect essentiel d'un environnement informatique sécurisé et résilient. L'hygiène de l'infrastructure et des systèmes désigne la pratique permanente de la gestion efficace des systèmes, des réseaux et des données afin de minimiser les vulnérabilités en matière de sécurité et de prévenir les problèmes opérationnels. Comme le souligne le document NIST SP 1800-31En effet, négliger la maintenance des systèmes peut entraîner des risques de cybersécurité, des violations de données et des temps d'arrêt coûteux - des problèmes qui peuvent être dévastateurs pour la réputation et les résultats d'une organisation. Examinons les risques de cybersécurité associés à la négligence de la maintenance des systèmes et quelques stratégies pour l'améliorer, notamment par le biais d'une gestion centralisée.

Pourquoi l'hygiène des infrastructures est essentielle pour la sécurité

Le maintien d'une infrastructure bien structurée est étroitement lié à la cybersécurité, car les systèmes bien entretenus sont moins susceptibles de subir des incidents de sécurité. Les systèmes qui sont régulièrement mis à jour, normalisés et contrôlés sont mieux équipés pour faire face aux menaces, ce qui rend difficile l'accès non autorisé ou l'exploitation de faiblesses connues par des logiciels malveillants. L'application rapide de correctifs aux systèmes, comme le recommande le NIST, est l'une des mesures les plus efficaces pour combler les lacunes en matière de sécurité. Voici comment le maintien des normes d'infrastructure renforce la cybersécurité :

- Prévenir les vulnérabilités: Les systèmes qui sont régulièrement corrigés et mis à jour sont beaucoup moins susceptibles de présenter des vulnérabilités exploitables. Les pratiques de maintenance telles que la cohérence des versions, la mise à jour des correctifs de sécurité et la normalisation des configurations permettent de s'assurer que les systèmes ne sont pas des cibles faciles.

- Réduction des accès non autorisés: Lorsque les pratiques d'hygiène cybernétique incluent une gestion solide des identités et des politiques d'accès bien définies, les organisations peuvent mieux gérer qui a accès à quels systèmes, minimisant ainsi le risque d'accès non autorisé.

- Augmentation de l'efficacité de la réponse aux incidents: Avec des systèmes organisés et bien documentés, l'identification de la cause première des incidents ou des failles de sécurité est beaucoup plus rapide, ce qui permet aux équipes de sécurité d'agir de manière décisive pour contenir et résoudre les menaces.

- Atténuer les risques dans des environnements complexes: Pour les organisations disposant de plusieurs systèmes ou ayant fait l'objet d'acquisitions récentes, des pratiques de maintenance solides permettent de rationaliser les intégrations, de normaliser les configurations et de réduire les erreurs de configuration qui pourraient entraîner des lacunes en matière de sécurité.

Causes courantes d'une hygiène insuffisante du système

Assurer une maintenance cohérente des systèmes est essentiel, mais souvent difficile. De nombreuses organisations se heurtent à une série de problèmes qui nuisent à la cohérence et augmentent les vulnérabilités en matière de sécurité. Les défis suivants, détaillés dans NIST SP 1800-31sont des obstacles courants à une maintenance robuste des systèmes :

- Systèmes hérités et dette technique

Les anciens systèmes peuvent être difficiles à mettre à jour ou à intégrer aux technologies modernes, accumulant au fil du temps une dette technique et des vulnérabilités en matière de sécurité. - Croissance ou expansion rapide

Une expansion rapide, notamment par le biais d'acquisitions, peut conduire à des systèmes fragmentés avec des normes incohérentes, ce qui rend la gestion et la sécurité difficiles. - Manque de documentation et de formation

Une documentation insuffisante prive les équipes informatiques de connaissances essentielles, ce qui entraîne une certaine confusion, un dépannage lent et un risque accru d'erreurs. - Des normes incohérentes d'un département à l'autre

Les différents services qui utilisent des configurations ou des politiques uniques créent des failles de sécurité, ce qui complique l'application cohérente des politiques et la gestion du système. - Absence d'outils de gestion centralisés

Sans outils centralisés, la gestion des mises à jour, des accès et des configurations prend du temps et est sujette aux erreurs, ce qui augmente le risque de failles de sécurité. - Ressources informatiques limitées et contraintes budgétaires

Des équipes surchargées et des budgets restreints entraînent souvent des retards dans la maintenance et les mises à jour, ce qui permet aux vulnérabilités non corrigées et aux contrôles d'accès incohérents de persister.

Pratiques clés pour améliorer l'hygiène des infrastructures

L'adoption de pratiques d'entretien structurées devient de plus en plus importante. En tant que NIST recommande aux organisations d'accorder la priorité aux stratégies suivantes pour améliorer l'hygiène du système :

- Adopter un système de gestion centralisée: Commencez par consolider tous les systèmes, applications et protocoles de gestion des utilisateurs au sein d'une plate-forme de gestion centralisée. Cette consolidation permettra un contrôle d'accès cohérent, un suivi plus facile de l'état du système et une application uniforme des politiques de sécurité.

- Normaliser les conventions de dénomination et les configurations: Établir et appliquer des normes claires pour les conventions de dénomination, les paramètres de configuration et les formats de version. Ces normes devraient s'étendre aux identifiants, aux dates et aux formats numériques afin que tous les systèmes utilisent un langage commun, ce qui simplifie l'intégration et minimise les erreurs de configuration.

- Mettre en œuvre le contrôle d'accès basé sur les rôles (RBAC): Limiter l'accès des utilisateurs aux seuls systèmes ou données nécessaires à leur rôle, et vérifier régulièrement ces autorisations pour s'assurer qu'elles sont à jour. Cette pratique réduit l'exposition aux menaces internes et minimise l'impact des comptes compromis.

- Automatiser les correctifs et les mises à jour: L'automatisation est essentielle pour garantir l'application rapide et systématique des correctifs sur tous les systèmes. NIST faits marquants que les outils de correction automatisés réduisent les erreurs humaines et accélèrent les temps de réponse.

- Procéder régulièrement à des audits de sécurité et à des examens des systèmes: Auditer régulièrement les systèmes pour vérifier le respect des normes de maintenance et s'assurer que les protocoles de sécurité sont efficaces. Les audits doivent porter sur les autorisations des utilisateurs, les configurations des systèmes, les niveaux de correctifs et l'exactitude de la documentation.

- Appliquer l'authentification multifactorielle (MFA) dans tous les systèmes: L'authentification multifactorielle est l'un des moyens les plus simples et les plus efficaces d'améliorer la posture de sécurité. L'application de l'AMF à tous les systèmes et l'utilisation d'un système de gestion centralisé pour appliquer cette politique réduisent considérablement le risque d'accès non autorisé.

Gestion centralisée de l'hygiène du système : RCDevs' OpenOTP

Des solutions de gestion centralisée telles que OpenOTP de RCDevs ne répondront peut-être pas à tous les défis liés à des pratiques d'infrastructure sous-optimales, mais elles contribuer de manière significative à l'élimination de la plupart d'entre eux. La plateforme prend en charge la gestion des identités et des accès (IAM), l'authentification centralisée et l'authentification multifactorielle, ce qui permet aux organisations de mieux gérer les accès et d'appliquer les politiques de sécurité de manière cohérente. Ces caractéristiques s'alignent sur NISTsur l'importance de sécuriser les outils de gestion des correctifs et de garantir des contrôles d'accès solides.

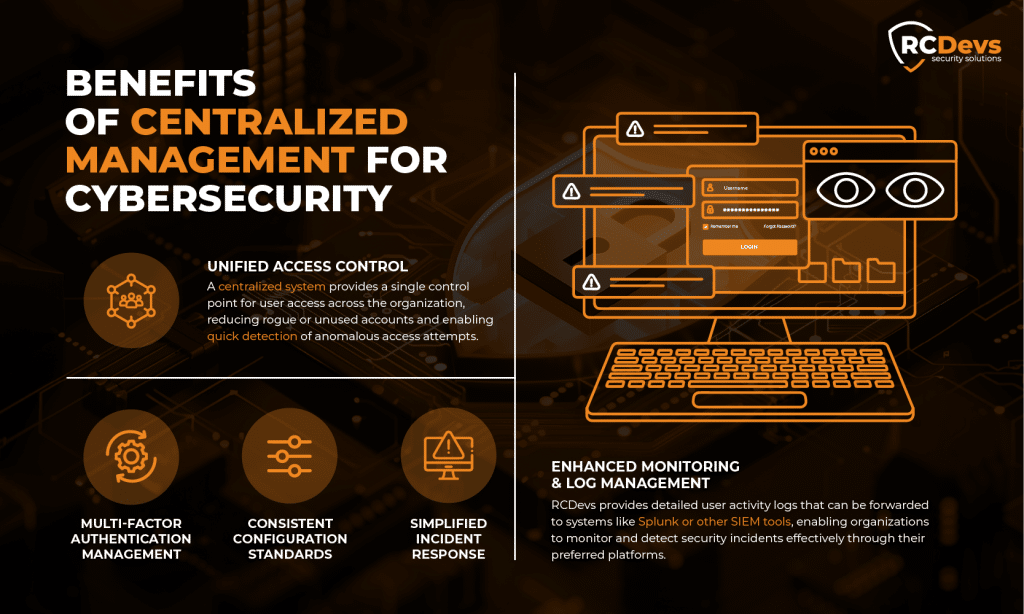

- Contrôle d'accès unifié et gestion cohérente des utilisateurs: RCDevs centralise l'authentification des utilisateurs sur l'ensemble des systèmes, réduisant ainsi les risques liés aux comptes dormants et garantissant des politiques d'accès cohérentes. Il s'agit notamment de mettre en place une gestion normalisée des accès des utilisateurs dans les différents services et de réduire les vulnérabilités dues à une mauvaise gestion des autorisations.

- Identité fédérée et authentification unique (SSO): Permettre un accès sécurisé et transparent à plusieurs systèmes avec un seul login, simplifier la gestion des utilisateurs et renforcer la sécurité dans l'ensemble de l'organisation.

- Authentification multifactorielle rationalisée (MFA): Appliquer les politiques MFA à tous les systèmes pour ajouter une couche de sécurité critique, permettant même aux systèmes existants de bénéficier d'une protection renforcée sans nécessiter de refonte majeure.

- Gestion centralisée et configurations simplifiées: Avec des outils tels que One-IAM, RCDevs fournit une gestion centralisée des identités et des accès, permettant aux organisations de gérer toutes les configurations via une plateforme unique tout en garantissant des normes de sécurité uniformes dans tous les départements.

- Systèmes hérités et dette technique: RCDevs intègre l'AMF dans les systèmes existants afin de sécuriser les actifs critiques qui resteraient autrement vulnérables, en s'occupant de l'hygiène du système sans supprimer la dette technique existante.

- Évolutivité et croissance: RCDevs aide les organisations à faire évoluer leur infrastructure de sécurité pour répondre aux exigences d'une croissance ou d'une expansion rapide grâce à des solutions telles que One-IAM.

- Solutions abordables et hébergées: RCDevs offre des améliorations de sécurité rentables avec des prix abordables et des options hébergées, aidant les organisations à sécuriser leur infrastructure sans dépasser les contraintes budgétaires.

- Surveillance améliorée et gestion des journaux: RCDevs fournit des journaux détaillés de l'activité des utilisateurs qui peuvent être transmis à des systèmes tels que Splunk ou d'autres outils de gestion des informations et des événements de sécurité (SIEM), ce qui permet aux organisations de surveiller et de détecter efficacement les incidents de sécurité par l'intermédiaire de leurs plateformes préférées.

RCDevs' OpenOTP fournit une solution complète pour aider les organisations à maintenir une bonne hygiène des systèmes et une bonne cybersécurité, en particulier pour celles qui opèrent dans des environnements complexes ou multi-systèmes. En centralisant la gestion de l'accès, de l'authentification et de la surveillance des utilisateurs, ces outils aident les organisations à résoudre les principaux problèmes de maintenance et à réduire leur exposition aux cybermenaces.

Renforcer la résilience grâce à une gestion centralisée

Le maintien d'une maintenance robuste des systèmes et des normes opérationnelles est essentiel pour un environnement informatique sécurisé et résilient. Une maintenance désorganisée des systèmes, comme des configurations incohérentes, des correctifs obsolètes ou un contrôle d'accès insuffisant, complique non seulement les opérations, mais augmente également le risque de vulnérabilités en matière de sécurité. En adoptant une approche de gestion centralisée, les organisations peuvent appliquer plus efficacement les pratiques d'hygiène, simplifier la gestion et renforcer leurs défenses en matière de cybersécurité.

Des outils comme OpenOTP Security Suite de RCDevs Security fournissent un support solide pour la gestion centralisée des systèmes, en abordant des domaines clés tels que la gestion des identités et des accès (IAM), les services de fournisseurs d'identité (IdP) et l'authentification multifactorielle (MFA). Les organisations peuvent fédérer les identités entre les systèmes, ce qui garantit que les politiques d'accès sont appliquées de manière cohérente dans divers environnements. Ces outils rationalisent également la gestion des autorisations des utilisateurs et des processus d'authentification, aidant les organisations à mettre en œuvre des pratiques de sécurité robustes à travers de multiples systèmes et groupes d'utilisateurs. Avec des fonctionnalités telles que l'authentification unique, la fédération centralisée et le MFA, OpenOTP offre une solution complète aux organisations qui cherchent à maintenir une bonne hygiène de l'infrastructure et à sécuriser l'accès aux systèmes critiques.

Découvrez comment RCDevs' OpenOTP peut transformer votre infrastructure informatique et vos pratiques de sécurité, veuillez nous contacter dès aujourd'hui ou demandez une démonstration.