Plus de sécurité dans le token OpenOTP

Plus de sécurité dans le jeton OpenOTP

Les attaquants ont mis au point de nouveaux moyens d'abuser de l'authentification basée sur la technologie "push". Des techniques telles que bombardement par poussée (inonder l'utilisateur de demandes de connexion), les crises de fatigue (en espérant que l'utilisateur approuve une demande par agacement), et approbations accidentelles (un tapotement par erreur sur l'écran) sont de plus en plus courantes. Ces attaques exploitent l'erreur humaine plutôt que de briser le cryptage.

Si l'authentification est réduite à un simple bouton "approuver", les attaquants peuvent tirer parti de cette faiblesse. Pour contrer ces menaces, l'authentification doit rester simple pour les utilisateurs légitimes, mais aussi imposer des décisions délibérées et contextuelles.

La dernière version de OpenOTP Token introduit plusieurs nouveaux mécanismes destinés à renforcer l'authentification basée sur la technologie "push" et à donner aux utilisateurs et aux administrateurs un contrôle plus précis sur la sécurité des connexions.

Caractéristiques de sécurité intégrées du jeton OpenOTP

Avant ces mises à jour, OpenOTP Token comprenait déjà plusieurs couches de protection. L'application fournit un affichage anti-hameçonnage qui montre un carte du monde comparant la source de la demande de connexion avec l'emplacement actuel du téléphoneLes utilisateurs peuvent ainsi reconnaître plus facilement les activités suspectes. Il effectue également analyse de la géolocalisation entre la dernière connexion réussie et la nouvelle tentative, en vérifiant si la distance et la durée du trajet sont physiquement possibles.

Pour l'authentification proprement dite, OpenOTP Token prend en charge les éléments suivants notifications push pour une approbation rapide, des mots de passe réguliers à usage unique pour la compatibilité entre les systèmes, et mots de passe à usage unique parlés pour permettre une utilisation mains libres ou par des personnes malvoyantes.

Nouvelles fonctionnalités du jeton OpenOTP

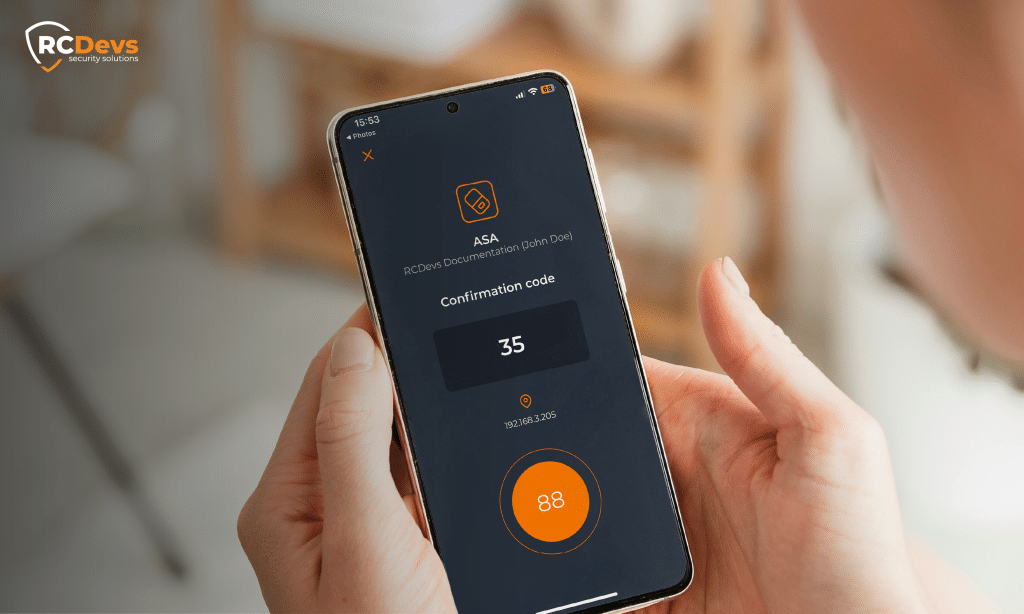

1. Code de confirmation

Lors de l'approbation d'une demande de push, l'utilisateur est désormais invité à saisir une brève description de la demande. code de confirmation (2 à 4 chiffres) affiché sur l'écran de connexion. L'authentification n'est complète que si le même code est introduit dans l'application mobile.

Cela permet de s'assurer que l'utilisateur qui approuve la demande est physiquement présent lors de la session de connexion et d'éviter les approbations accidentelles. Les administrateurs peuvent également activer la fonction code de confirmation pour toutes les authentificationsLa Commission a donc décidé d'appliquer cette mesure de sauvegarde dans tous les cas.

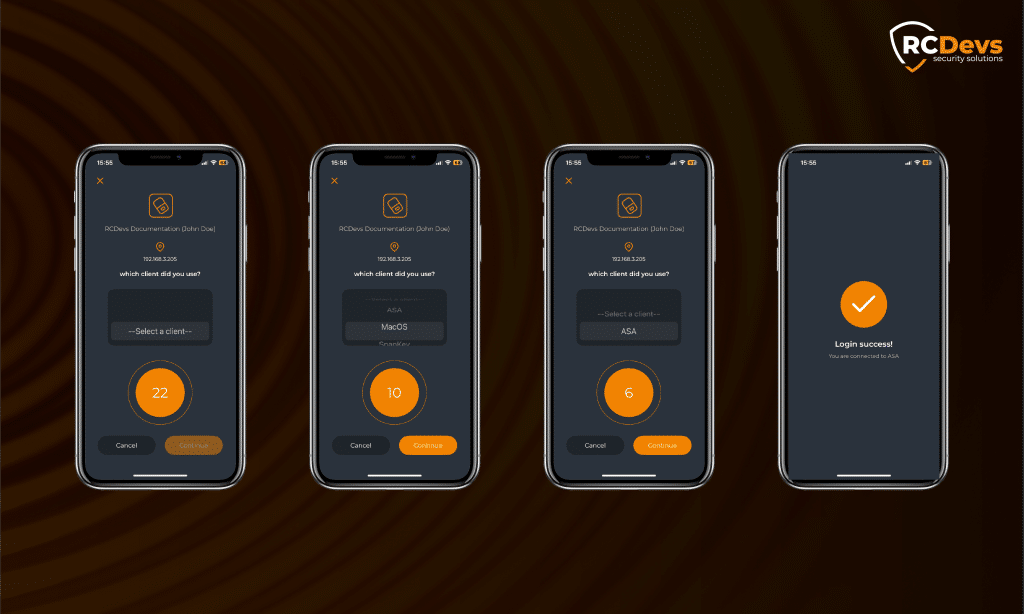

2. Sélection de la politique du client

Avec Sélection de la politique du clientl'utilisateur doit maintenant choisir explicitement l'option système ou service à laquelle ils se connectent lorsqu'ils reçoivent une notification push. Par exemple, l'application mobile peut présenter trois options tels que les Windows Login, Connexion à macOSou VPN.

L'utilisateur doit sélectionner le système qui correspond à sa tentative de connexion. Si l'option choisie n'est pas la bonne, l'authentification échoue.

Cela empêche les attaquants d'abuser des approbations aveugles et oblige l'utilisateur à confirmer le contexte exact de la connexion.

3. Stratégies contre les risques de poussée simple

Les notifications push sont pratiques mais peuvent être mal utilisées si elles sont trop simples. OpenOTP inclut maintenant plusieurs stratégies pour les renforcer :

- Désactiver la fonction Simple Push: Vous pouvez désactiver la fonction Poussée simple La fonction d'authentification est activée par le biais des stratégies client WebADM et applique un processus d'authentification basé sur les défis. Ainsi, même si un pirate accède aux informations d'identification de l'utilisateur, ce dernier ne peut pas approuver la connexion. Au lieu de cela, l'utilisateur recevra une notification push avec un OTP affiché qui doit être saisi dans l'application client.

- Activer la méthode du code de confirmation: L'activation de cette méthode permet d'afficher un code sur l'application mobile une fois que l'utilisateur a approuvé la connexion. L'utilisateur doit ensuite saisir le code dans le défi OTP sur l'application client, ce qui ajoute une couche de sécurité supplémentaire. Ceci peut être configuré globalement sous OpenOTP ou par la politique du client.

- Activer l'invite de politique générale: Lorsque cette option est activée, trois politiques sont présentées dans la demande de connexion. L'utilisateur doit sélectionner celle qui correspond au système auquel il se connecte. Cette fonctionnalité nécessite qu'au moins trois politiques client soient configurées sur le serveur WebADM. Les politiques sont affichées en fonction du paramètre "Friendly Name" de la politique client.

Ensemble, ces mesures rendent l'authentification poussée plus délibérée et beaucoup plus difficile à exploiter.

4. Renforcement de la sécurité

Deux protections supplémentaires ont été ajoutées :

Badgeage obligatoire pour les systèmes publics

- Cette fonction introduit une processus de badgeage tenant compte de la localisation et de l'appareil qui verrouille l'accès de l'utilisateur à tout moment, à moins qu'un événement de badgeage ne se produise. Contrairement à un système de poussée standard, le système de badgeage s'intègre à Active Directory (AD), LDAP et contrôle d'accès au réseau (NAC) afin de renforcer la protection de la ligne de base.

- Les principaux aspects sont les suivants :

- Compte AD de l'utilisateur verrouillé par défaut: Le compte d'annuaire reste verrouillé au niveau LDAP jusqu'à ce que l'utilisateur s'identifie.

- Restriction de l'accès des utilisateurs au réseau: L'accès au réseau est bloqué jusqu'à ce que le badgeage soit effectué, avec intégration NAC en option.

- Une mise en œuvre axée sur les politiques: Les administrateurs peuvent imposer l'obligation de badgeage au niveau de l'application, du groupe ou du sous-groupe, ce qui permet un contrôle précis.

- Contrôle au niveau de l'appareil: Les appareils des utilisateurs restent verrouillés jusqu'à ce qu'un événement de badgeage se produise, toujours grâce à l'intégration NAC.

- Déverrouillage automatique: Un badgeage réussi déverrouille automatiquement le compte AD et permet l'accès au réseau.

- Affectation dynamique des groupes: Les groupes peuvent être constitués automatiquement pour accorder des droits sur des systèmes tels que les serveurs de fichiers Unix ou Samba.

- Application de la loi sur le lieu de travail: Les événements avec badge d'entrée peuvent être limités par les zones géographiques ou les paysLa protection de la vie privée et de la confidentialité des données, qui réduit la surface d'attaque lorsque personne n'est physiquement présent sur le site (par exemple la nuit ou pendant les vacances).

- En exigeant des utilisateurs qu'ils s'identifient avant toute authentification, ce système réduit la fenêtre d'exposition pour des attaques telles que le "push bombing" ou le rejeu d'identifiants. Si personne n'est présent au bureau ou dans un lieu autorisé, aucune tentative de connexion ne peut aboutir, même avant que les notifications push ne soient prises en compte.

Signalement des connexions suspectes

Si un utilisateur reçoit une demande de push qu'il n'a pas initiée, il peut la rejeter et bloquer l'adresse source pendant 60 minutes, ce qui génère automatiquement une alerte pour les administrateurs.

L'importance de ces mises à jour

Ces améliorations remédient directement aux faiblesses de l'authentification push simple :

- Les approbations accidentelles sont réduites avec les codes de confirmation et la sélection du système.

- Les utilisateurs vérifient le contexte en sélectionnant explicitement le système dans lequel ils se connectent.

- Les tentatives d'hameçonnage sont plus faciles à détecter grâce aux cartes et aux contrôles de géolocalisation.

- Les comportements suspects peuvent faire l'objet d'une action immédiate en rejetant et en bloquant les demandes.

- Les administrateurs disposent d'une certaine flexibilité afin d'assurer un bon équilibre entre la convivialité et la sécurité.

La dernière version de OpenOTP Token rend l'authentification par pression plus intentionnelle et plus sûre. En introduisant des codes de confirmation, une sélection du système et de nouvelles fonctions de rapport, il garantit que les utilisateurs ne peuvent pas simplement "taper pour approuver" sans en avoir conscience. Combiné aux protections existantes telles que les cartes anti-phishing et l'analyse de la géolocalisation, OpenOTP Token fournit désormais une approche robuste et contextuelle de l'authentification moderne.