Authentification mobile pour la sécurité d'entreprise

Authentification mobile pour la sécurité d'entreprise

Qu'est-ce que l'authentification mobile pour les entreprises ?

L'authentification mobile pour les entreprises fournit un accès sécurisé aux sites Web, VPN, Citrix, applications cloud, Windows, Linux, SAML, OpenID, Wifi et bien plus encore.

Un application d'authentification est installé sur votre smartphone et produit une chaîne de code de 6 à 8 chiffres à chaque fois que l'utilisateur essaie de se connecter avec une application compatible MFA. Ils doivent mettre le code généré pour accéder aux données ou à l'application.

Les applications d'authentification sont utilisées pour se protéger et protéger les entreprises contre le vol de mot de passe et d'autres types de cyberattaques telles que les violations de données. En outre, cela aide à se conformer aux exigences réglementaires telles que le RGPD pour protéger les données sensibles.

Comment fonctionnent les applications d'authentification ?

Généralement, les applications d'authentification fonctionnent sur une clé secrète partagée connue par le serveur et l'application d'authentification.

Une fois que l'utilisateur a téléchargé l'application :

1) Un QRCode est généré par le serveur contenant les informations du Token (Type de Token c'est-à-dire TOTP, HOTP, OCRA, l'algorithme de la clé, la clé secrète et le format de la clé, la date d'expiration du token, etc.). Sur la base de ces informations, l'application d'authentification génère Mots de passe à usage unique.

2) L'utilisateur pourra alors enregistrer son token en scannant le QRCode via l'application d'authentification.

Les mêmes informations sont enregistrées côté serveur OTP pour cet utilisateur, de cette façon, le serveur pourra valider l'OTP généré par le Token et fourni par l'utilisateur lors de la connexion.

Comment fonctionne l'authentification push ?

Après avoir enregistré le token, l'application suit le même mécanisme que ci-dessus.

La principale différence dans l'authentification Push est lors de l'objectif d'inscription, le mobile répondra au serveur avec des informations supplémentaires comme l'ID Push mobile qui est unique par appareil et qui permet au fournisseur d'authentificateur d'envoyer des « notifications push » sur l'appareil de destination.

Lorsqu'un processus de connexion est lancé pour un utilisateur :

1) Une notification est envoyée à son appareil.

2) L'utilisateur clique sur la notification, l'application d'authentification s'ouvre, puis l'utilisateur est invité à approuver ou à refuser la demande d'authentification en attente sur un système/une application tiers.

3) En cliquant sur le bouton 'Approuver', le code OTP actuel est automatiquement récupéré et envoyé au serveur OTP.

4) Le serveur valide l'OTP fourni via la réponse mobile (approuver), puis l'utilisateur est authentifié.

Si l'utilisateur refuse la demande d'authentification, l'OTP n'est pas transmis au backend d'authentification, le serveur ne peut pas valider le code OTP, puis la tentative d'authentification sur le système/l'application tiers est refusée.

Remarque : les applications d'authentification ne sont en aucun cas liées à votre carte SIM ou à votre numéro de téléphone, et c'est une bonne chose.

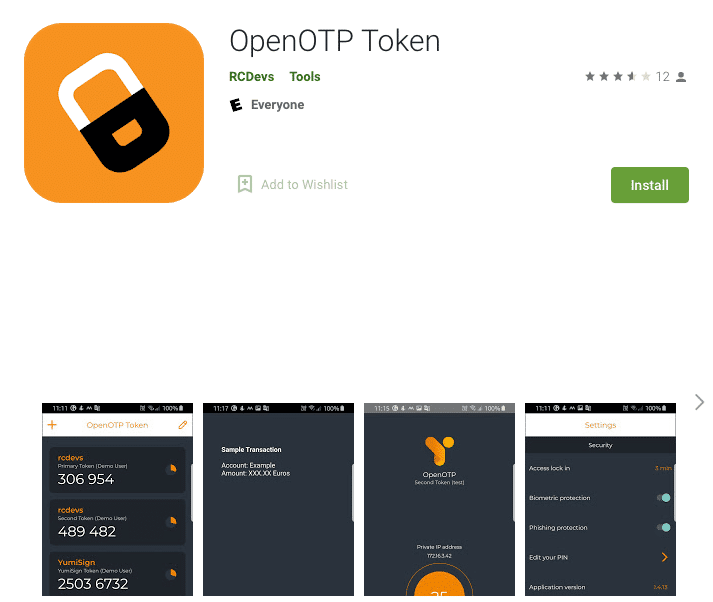

RCDevs - Application d'authentification mobile gratuite

Le serveur d'authentification OpenOTP de RCDevs fournit le système d'authentification d'utilisateur le plus avancé prenant en charge l'enregistrement simple avec l'analyse du code QR, le jeton logiciel basé sur les normes OATH et l'approbation/refus de connexion avec notifications push.

Pour une documentation complète sur l'installation et la configuration, Chèque cette.

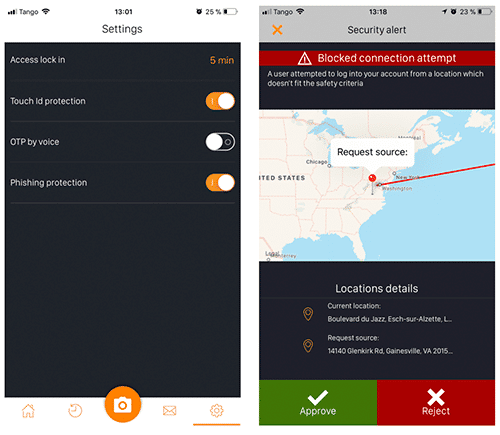

Lorsque vous êtes dans l'application OpenOTP Token, certains paramètres peuvent être définis dans le menu de configuration :

- Verrouillage d'accès : C'est le délai après lequel votre mot de passe vous sera demandé pour déverrouiller l'application.

- Protection biométrique : Au lieu d'utiliser un mot de passe pour déverrouiller l'application, vous pouvez utiliser la fonctionnalité biométrique disponible sur votre téléphone (Touch ID ou Face ID).

- OTP par la voix : Le code OTP sera épelé.

- Protection contre l'hameçonnage : La protection contre le phishing utilisera votre position pour empêcher les attaques de phishing. Si une attaque de phishing est suspectée, l'application OpenOTP Token vous proposera un écran comme ci-dessous.

Avec l'application d'authentification mobile/le jeton OpenOTP de RCDevs, vous pouvez sécuriser votre entreprise avec une authentification forte et faire signature numérique, qui est juridiquement contraignant.