u2f

RCDevs & Yubico

OTP/U2F pour les entreprises

2 leaders du marché multifactoriel ont uni leurs forces

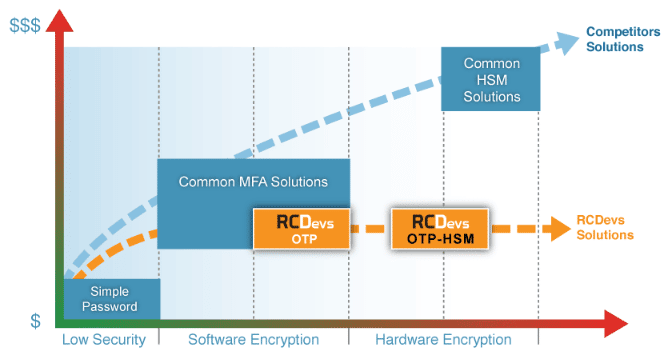

La solution repose sur la technologie OpenOTP de RCDevs combinée aux authentificateurs d'utilisateurs OTP/U2F et aux dispositifs HSM de Yubico. Il regroupe également le meilleur des deux mondes : RCDevs spécialisé dans l'intégration OTP/U2F Enterprise avec son back-end de sécurité flexible et complet prenant en charge une grande variété d'authentificateurs d'utilisateurs. Yubico s'est concentré sur l'expérience utilisateur, la convivialité et des concepts de sécurité renforcés avec sa famille de produits YubiKey et ses appareils HSM économiques.

Les clients du monde entier reconnaissent RCDevs et Yubico comme des pionniers sur le marché de la sécurité, fournissant des technologies de pointe et des produits de haute qualité. La solution RCDevs/Yubico est bien conçue, adaptée aux besoins des clients modernes, extrêmement robuste et évolutive des PME aux grandes entreprises. Il est déjà utilisé par des milliers de clients dans le monde, dont des sociétés Fortune 500.

RCDevs & Yubico vous aide à

Mettre en œuvre OTP/U2F pour les entreprises

Les clients du monde entier reconnaissent RCDevs et Yubico comme des pionniers sur le marché de la sécurité, fournissant des technologies de pointe et des produits de haute qualité. La solution RCDevs/Yubico est bien conçue, adaptée aux besoins des clients modernes, extrêmement robuste et évolutive des PME aux grandes entreprises. Il est déjà utilisé par des milliers de clients dans le monde, dont des sociétés Fortune 500.

Une nouvelle norme pour Authentification à deux facteurs

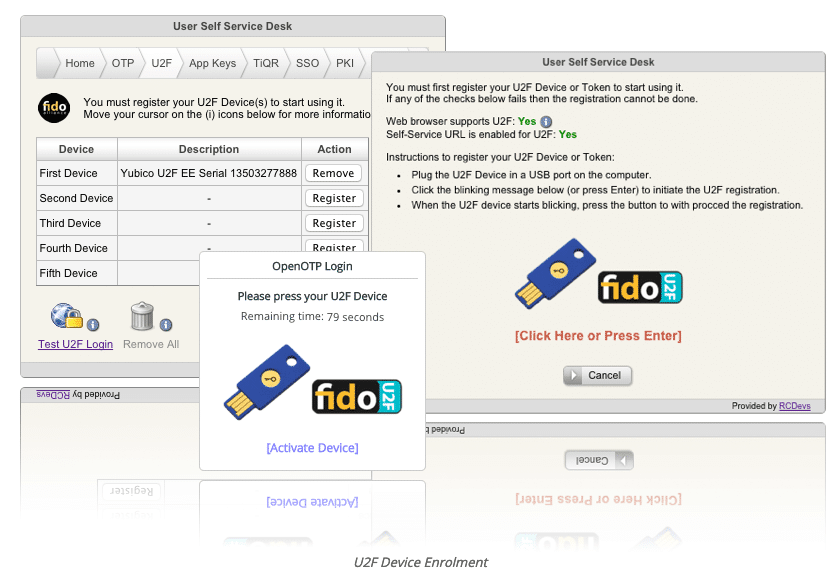

U2F Caractéristiques

Mots de passe de domaine LDAP/AD

YubiKeys de Yubico (Standard, Neo, Nano, Edge)

Clé de sécurité de Google et Yubico (U2F)

Jetons matériels (basés sur des événements, basés sur le temps et basés sur des défis)

Jetons mobiles/logiciels (Google Authenticator et tout client compatible OATH)

Jetons SMS (avec Clickatel, Plivo, AQL, SMSC personnalisés et tout fournisseur SMMP)

Mail et Secure Mail Tokens (NIP mailer)

Listes OTP pré-générées, OTP d'urgence, etc…

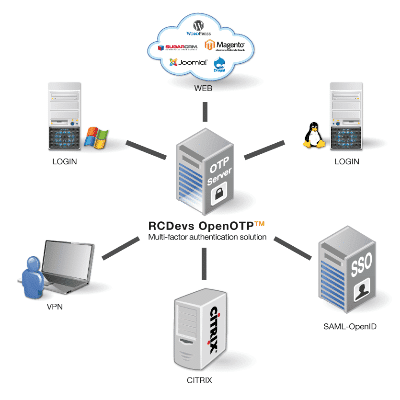

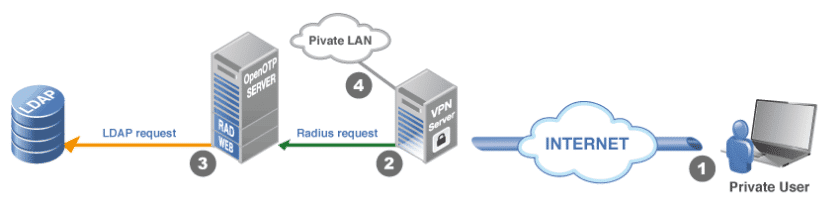

L'architecture OpenOTP est modulaire et hautement évolutive, avec des serveurs proxy pouvant être exposés dans la DMZ et un serveur principal doté de capacités de basculement et d'équilibrage de charge.

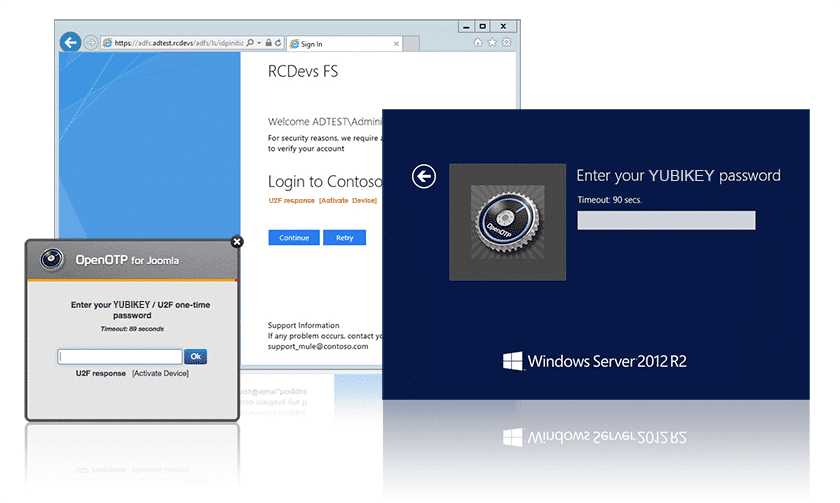

OpenOTP et la plupart des plugins d'intégration RCDevs prennent en charge l'authentification à deux facteurs avec OTP et U2F via un ensemble d'API complètes, une gestion fine des identités et des accès (IAM), de puissantes capacités d'audit, Web SSO avec services OpenID / SAML intégrés, prise en charge avancée de RADIUS .

Intégrations

OpenOTP et la plupart des plugins d'intégration RCDevs prennent en charge l'authentification à deux facteurs avec OTP et U2F via un ensemble d'API complètes, une gestion fine des identités et des accès (IAM), de puissantes capacités d'audit, Web SSO avec services OpenID / SAML intégrés, prise en charge avancée de RADIUS .

ACME a mis en place le YubiKey NEO pour ses employés et utilise OpenOTP pour fournir une authentification pour leurs systèmes internes.

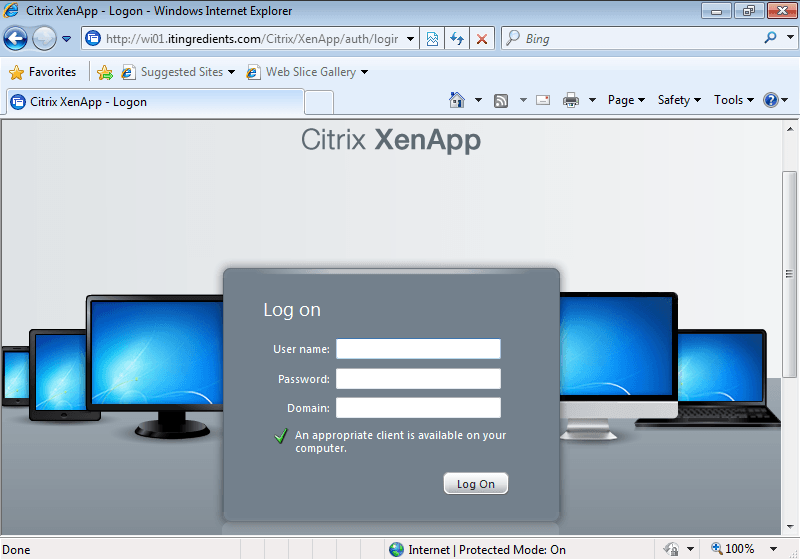

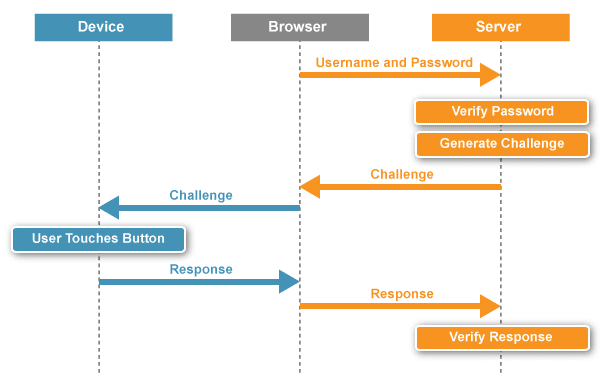

L'utilisateur ACME insère sa YubiKey NEO, qui a une double capacité U2F/OTP, dans un port USB de son PC. Le PC est protégé par un nom d'utilisateur et un mot de passe Windows et un défi U2F à une touche. L'utilisateur entre son nom d'utilisateur et son mot de passe de domaine, et touche sa YubiKey NEO pour confirmer l'authentification U2F. Ses informations d'identification sont validées et il est connecté à son environnement Windows.

Contrôler l'accès à Ressources Web Microsoft

Depuis l'application OpenOTP, cet utilisateur ACME peut lancer toutes ses applications cloud SAML, y compris Salesforce ou Jive, après une seule authentification U2F. Pour l'accès VPN, cet utilisateur ACME utilisera la même YubiKey, en utilisant une seule touche pour générer un mot de passe à usage unique.

Les administrateurs ACME utiliseront également leur propre YubiKey NEO pour s'authentifier auprès de leurs comptes UNIX privilégiés via SSH en utilisant le mode OTP.

Pour accéder aux applications cloud sur leurs appareils Android, les administrateurs et les utilisateurs tirent parti de la capacité NFC de la YubiKey NEO et, une fois de plus, ils bénéficient d'une expérience en une seule touche. En tant que méthode de secours, OpenOTP offrira un simple OTP via SMSField Communications.

Matériel Yubico OTP / U2F

Avec les API OpenOTP avancées, les authentifications YubiKey OTP et U2F peuvent être utilisées simultanément. Les utilisateurs bénéficieront d'une authentification signée avec FIDO-U2F chaque fois que la ressource cible est compatible et continue de fonctionner en mode YubiKey OTP pour leurs VPN. Les nouvelles YubiKeys (comme YubiKey Edge et YubiKey NEO) prennent en charge les modes de fonctionnement OTP et U2F et les appareils choisissent automatiquement le bon mécanisme d'authentification.

HSM Yubico

Dans OpenOTP, les YubiHSM sont utilisés pour :

Stockage sécurisé des graines secrètes de YubiKey et des jetons OATH.

Stockage sécurisé des mots de passe, du code PIN et d'autres informations utilisateur / système critiques.

Génération OTP aléatoire pour SMS, Mail OTP et listes OTP imprimées.

Défis U2F aléatoires.

Matrice de compatibilité des produits

| Produit | Intégrer | YubiKey OTP | YubiKey U2F | Jeton SERMENT | Jetons mobiles | SMS/courrier OTP |

|---|---|---|---|---|---|---|

| VPN (Juniper, Cisco, F5, Checkpoint, Palo-Alto…) | RAYON | Oui | Non | Oui | Oui | Oui |

| "Citrix Netscaler, passerelle" | RAYON | Oui | Non | Oui | Oui | Oui |

| Connexion MS Windows, RDP, services de terminaux | Fournisseur d'identifiants OpenOTP | Oui | Oui | Oui | Oui | Oui |

| Connexion hors ligne MS Windows | Fournisseur d'identifiants OpenOTP | Non | Oui | Non | Non | Non |

| MS Reverse-Proxies (UAG, TMG) | RAYON | Oui | Non | Oui | Oui | Oui |

| Applications Web MS (Exchange, Sharepoint) | OpenOTP ADFS | Oui | Oui | Oui | Oui | Oui |

| MS Office 365 | OpenOTP ADFS | Oui | Oui | Oui | Oui | Oui |

| Google Apps | OpenOTP SAML/OpenID | Oui | Oui | Oui | Oui | Oui |

| Produits et services cloud (SalesForce, Zimbra, SugarCRM, Jive…) | OpenOTP SAML | Oui | Oui | Oui | Oui | Oui |

| Produits Web (Joomla, WordPress, Magento, Roundcube, Drupal, OwnCloud…) | Plugin OpenOTP | Oui | Oui | Oui | Oui | Oui |

| Services Linux/UNIX | OpenOTP PAM | Oui | Non | Oui | Oui | Oui |

| Connexion et services Mac OSX | OpenOTP PAM | Oui | Non | Oui | Oui | Non |

| Applications Web faites maison | API OpenOTP | Oui | Oui | Oui | Oui | Oui |

| C, C++, Java, .NET | API OpenOTP et SDK | Oui | Oui | Oui | Oui | Oui |

Migrer depuis un solution OTP tierce

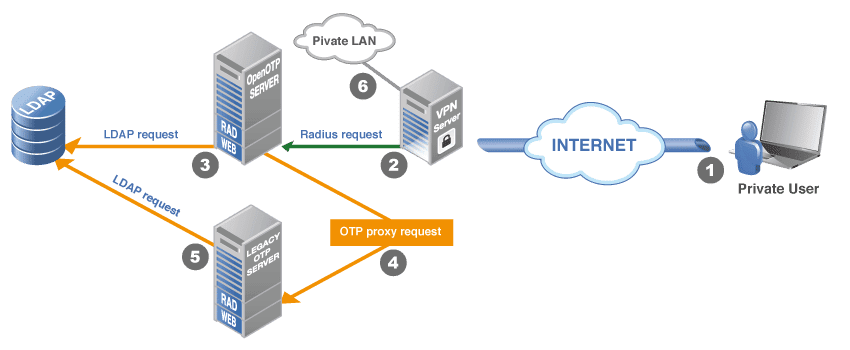

Il existe de nombreux scénarios possibles pour implémenter une migration vers RCDevs & Yubico. Une option courante consiste à installer et à configurer OpenOTP au-dessus de votre domaine Active Directory, côte à côte avec une solution OTP existante. Dans ce cas, la migration consiste simplement à implémenter une installation OpenOTP autonome et à basculer vers le nouveau système lorsqu'il est prêt pour la production. Dans de nombreux cas, cette approche est l'option la plus simple, mais dans certaines circonstances, vous devez faire fonctionner le(s) serveur(s) OpenOTP avec le(s) serveur(s) OTP existants, au moins pendant un certain temps. Cette deuxième option est requise lorsque :

De nombreux utilisateurs sont impliqués et vous devez progressivement réinscrire les utilisateurs avec d'autres appareils ou logiciels OTP (par exemple, vous passez de RSA Tokens à YubiKeys).

Vous devez conserver le ou les serveurs OTP existants pendant un certain temps, car certaines intégrations ont été personnalisées pour des API de serveur spécifiques. Vous devez également mettre à jour ces intégrations personnalisées pour OpenOTP. Par exemple, le processus de connexion de vos applications Web faites maison doit être adapté pour utiliser les API Web OpenOTP.

Vous souhaitez conserver les jetons matériels existants pour les utilisateurs jusqu'à leur expiration et inscrire sporadiquement de nouveaux jetons matériels (ex. YubiKeys) un par un.

Processus de migration

Un serveur OTP d'un fournisseur tiers qui fournit une interface RADIUS RFC-2865.

Un serveur VPN en tant qu'application cliente consommant le service de validation RADIUS OTP.

Un pool d'utilisateurs enregistrés dans un LDAP MS Active Directory.

Migration Conditions

LDAP

RADUIS

Étapes de migration

Marcher 1

Marcher 2