u2f

RCDevs & Yubico

OTP/U2F für Unternehmen

2 Marktführer im Multi-Faktor-Markt haben sich zusammengeschlossen

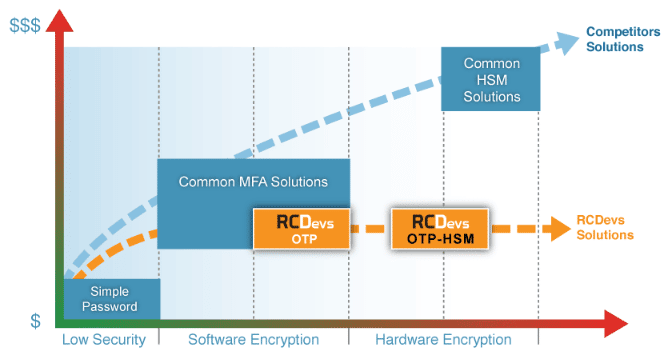

Die Lösung basiert auf der OpenOTP-Technologie von RCDevs in Kombination mit den OTP/U2F-Benutzerauthentifizierern und HSM-Geräten von Yubico. Es vereint auch das Beste aus zwei Welten: RCDevs ist spezialisiert auf die OTP/U2F Enterprise-Integration mit seinem flexiblen und voll ausgestatteten Sicherheits-Back-End, das eine Vielzahl von Benutzerauthentifizierern unterstützt. Yubico konzentrierte sich mit seiner YubiKey-Produktfamilie und kostengünstigen HSM-Geräten auf Benutzererfahrung, Benutzerfreundlichkeit und stärkere Sicherheitskonzepte.

Kunden weltweit erkennen RCDevs und Yubico als Pioniere auf dem Sicherheitsmarkt an, die fortschrittliche Technologien und qualitativ hochwertige Produkte anbieten. Die RCDevs/Yubico-Lösung ist durchdacht, für moderne Kundenbedürfnisse geeignet, extrem robust und skalierbar von KMU bis hin zu Großkonzernen. Es wird bereits von Tausenden von Kunden weltweit verwendet, darunter Fortune-500-Unternehmen.

RCDevs & Yubico hilft Ihnen dabei

Implementieren OTP/U2F für Unternehmen

Kunden weltweit erkennen RCDevs und Yubico als Pioniere auf dem Sicherheitsmarkt an, die fortschrittliche Technologien und qualitativ hochwertige Produkte anbieten. Die RCDevs/Yubico-Lösung ist durchdacht, für moderne Kundenbedürfnisse geeignet, extrem robust und skalierbar von KMU bis hin zu Großkonzernen. Es wird bereits von Tausenden von Kunden weltweit verwendet, darunter Fortune-500-Unternehmen.

Ein neuer Standard für Zwei-Faktor-Authentifizierung

U2F Spezifikationen

LDAP/AD-Domain-Passwörter

YubiKeys von Yubico (Standard, Neo, Nano, Edge)

Sicherheitsschlüssel von Google und Yubico (U2F)

Hardware-Token (ereignisbasiert, zeitbasiert und herausforderungsbasiert)

Mobile-/Software-Token (Google Authenticator und alle OATH-kompatiblen Clients)

SMS-Token (mit Clickatel, Plivo, AQL, benutzerdefinierten SMSCs und jedem SMMP-Anbieter)

Mail- und Secure Mail-Token (PIN-Mailer)

Vorgenerierte OTP-Listen, Notfall-OTP usw.

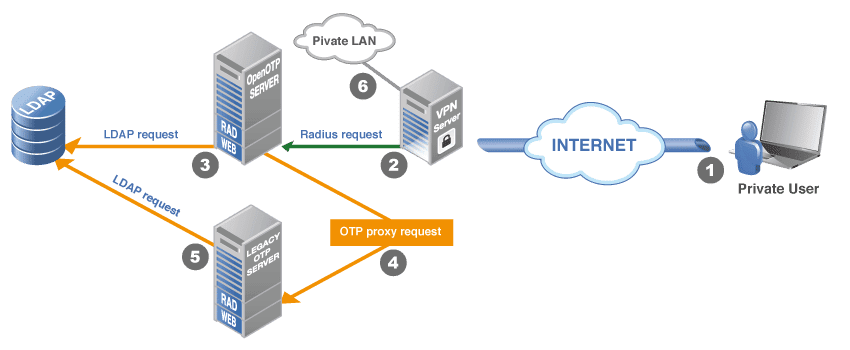

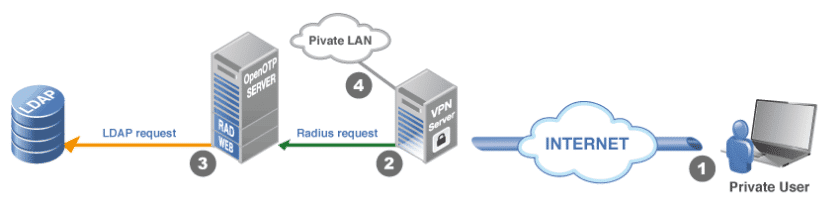

Die OpenOTP-Architektur ist modular und hoch skalierbar, mit Proxy-Servern, die in der DMZ verfügbar gemacht werden können, und einem Backend-Server, der mit Failover- und Load-Balancing-Funktionen ausgestattet ist.

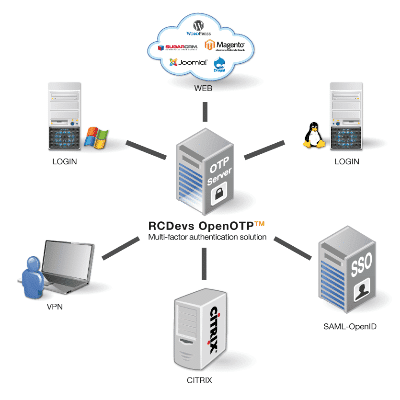

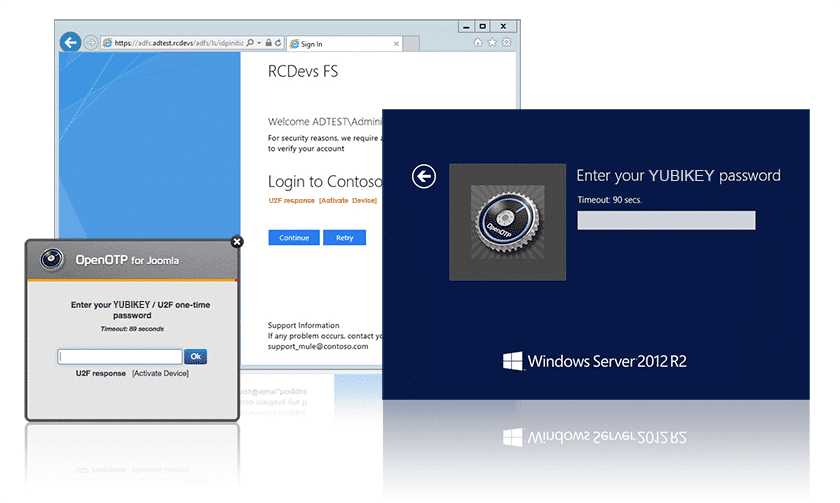

OpenOTP und die meisten RCDevs-Integrations-Plugins unterstützen die Zwei-Faktor-Authentifizierung mit OTP und U2F über eine Reihe umfassender APIs, feingranulares Identitäts- und Zugriffsmanagement (IAM), leistungsstarke Audit-Funktionen, Web SSO mit integrierten OpenID / SAML-Diensten, erweiterte RADIUS-Unterstützung .

Integrationen

OpenOTP und die meisten RCDevs-Integrations-Plugins unterstützen die Zwei-Faktor-Authentifizierung mit OTP und U2F über eine Reihe umfassender APIs, feingranulares Identitäts- und Zugriffsmanagement (IAM), leistungsstarke Audit-Funktionen, Web SSO mit integrierten OpenID / SAML-Diensten, erweiterte RADIUS-Unterstützung .

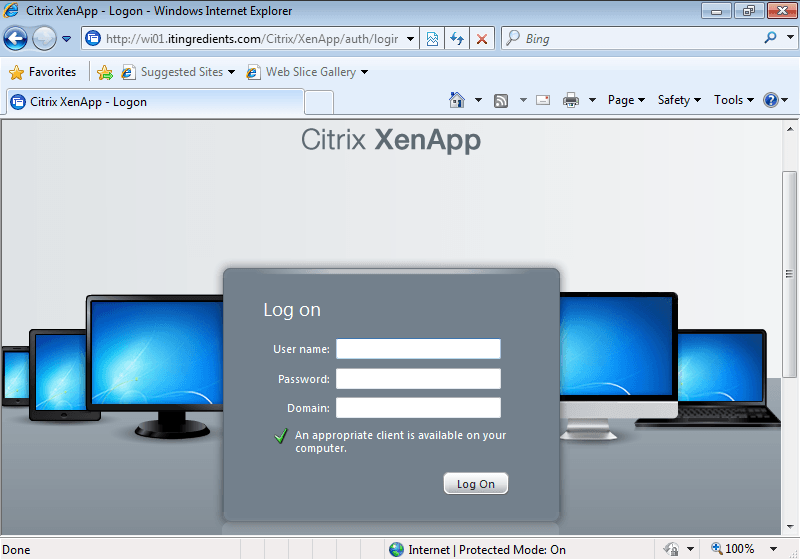

ACME hat den YubiKey NEO für seine Mitarbeiter eingerichtet und verwendet OpenOTP, um die Authentifizierung für ihre internen Systeme bereitzustellen.

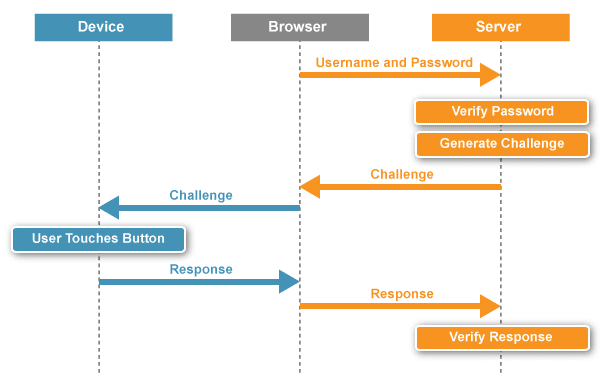

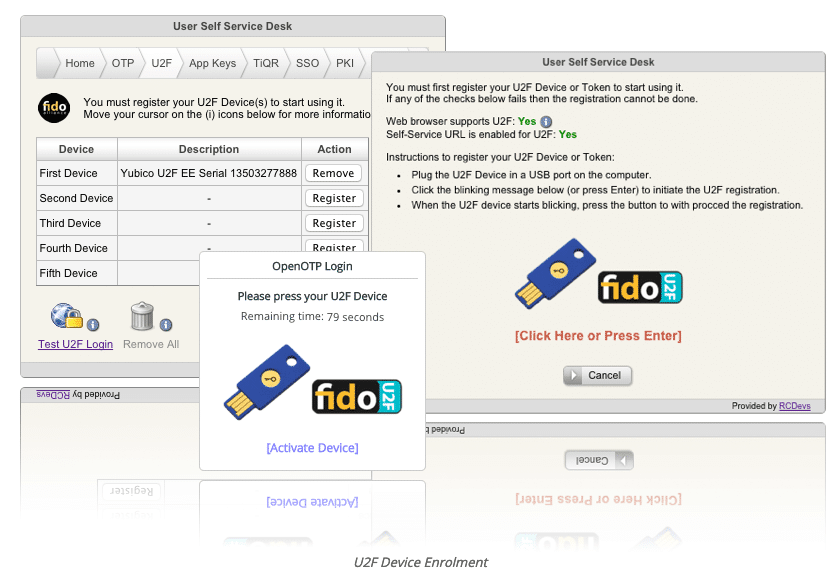

Der ACME-Benutzer steckt seinen YubiKey NEO, der über die dualen Fähigkeiten U2F/OTP verfügt, in einen USB-Port seines PCs ein. Der PC ist durch Windows-Benutzeranmeldung und -kennwort und eine One-Touch-U2F-Challenge geschützt. Der Benutzer gibt seinen Domänenbenutzernamen und sein Passwort ein und berührt seinen YubiKey NEO, um die U2F-Authentifizierung zu bestätigen. Seine Anmeldeinformationen werden validiert und er ist bei seiner Windows-Umgebung angemeldet.

Kontrollieren Sie den Zugriff auf Microsoft-Webressourcen

Von der OpenOTP-Anwendung aus kann dieser ACME-Benutzer alle seine SAML-fähigen Cloud-Anwendungen, einschließlich Salesforce oder Jive, nach einer einzigen U2F-Authentifizierung starten. Für den VPN-Zugriff verwendet dieser ACME-Benutzer denselben YubiKey, mit einer einzigen Berührung, um ein Einmalpasswort zu generieren.

ACME-Administratoren werden auch ihren eigenen YubiKey NEO verwenden, um sich bei ihren privilegierten UNIX-Konten über SSH im OTP-Modus zu authentifizieren.

Für den Zugriff auf Cloud-Anwendungen auf ihren Android-Geräten nutzen sowohl Administratoren als auch Benutzer die NFC-Fähigkeit des YubiKey NEO und genießen erneut eine One-Touch-Erfahrung Als Fallback-Methode bietet OpenOTP ein einfaches OTP über SMSField Communications.

Yubico OTP / U2F-Hardware

Mit den erweiterten OpenOTP-APIs können sowohl YubiKey OTP- als auch U2F-Authentifizierung gleichzeitig verwendet werden. Benutzer erhalten eine signierte Authentifizierung mit FIDO-U2F, wenn die Zielressource kompatibel ist und weiterhin im YubiKey OTP-Modus für ihre VPNs arbeitet. Neuere YubiKeys (wie YubiKey Edge und YubiKey NEO) unterstützen sowohl den OTP- als auch den U2F-Arbeitsmodus und die Geräte wählen automatisch den richtigen Authentifizierungsmechanismus.

Yubico HSMs

In OpenOTP werden YubiHSMs verwendet für:

Sichere Aufbewahrung der geheimen Samen von YubiKey und OATH Tokens.

Sichere Speicherung von Passwörtern, PIN-Code und anderen kritischen Benutzer-/Systeminformationen.

Zufällige OTP-Generierung für SMS, Mail OTP und gedruckte OTP-Listen.

Zufällige U2F-Herausforderungen.

Produktkompatibilitätsmatrix

| Produkt | Integration | YubiKey OTP | YubiKey U2F | EID-Token | Mobile Token | SMS/Mail-OTP |

|---|---|---|---|---|---|---|

| VPN (Juniper, Cisco, F5, Checkpoint, Palo-Alto…) | RADIUS | Ja | Nein | Ja | Ja | Ja |

| "Citrix Netscaler, Gateway" | RADIUS | Ja | Nein | Ja | Ja | Ja |

| MS Windows-Anmeldung, RDP, Terminaldienste | OpenOTP-Anmeldeinformationsanbieter | Ja | Ja | Ja | Ja | Ja |

| MS Windows Offline-Anmeldung | OpenOTP-Anmeldeinformationsanbieter | Nein | Ja | Nein | Nein | Nein |

| MS-Reverse-Proxys (UAG, TMG) | RADIUS | Ja | Nein | Ja | Ja | Ja |

| MS-Webanwendungen (Exchange, Sharepoint) | OpenOTP-ADFS | Ja | Ja | Ja | Ja | Ja |

| MS Office 365 | OpenOTP-ADFS | Ja | Ja | Ja | Ja | Ja |

| Google Apps | OpenOTP-SAML/OpenID | Ja | Ja | Ja | Ja | Ja |

| Cloud-Produkte und -Dienste (SalesForce, Zimbra, SugarCRM, Jive…) | OpenOTP-SAML | Ja | Ja | Ja | Ja | Ja |

| Webprodukte (Joomla, WordPress, Magento, Roundcube, Drupal, OwnCloud…) | OpenOTP-Plugin | Ja | Ja | Ja | Ja | Ja |

| Linux / UNIX-Dienste | OpenOTP-PAM | Ja | Nein | Ja | Ja | Ja |

| Mac OSX-Anmeldung und -Dienste | OpenOTP-PAM | Ja | Nein | Ja | Ja | Nein |

| Hausgemachte Webanwendungen | OpenOTP-APIs | Ja | Ja | Ja | Ja | Ja |

| C, C++, Java, .NET | OpenOTP-APIs und SDK | Ja | Ja | Ja | Ja | Ja |

Migration von a OTP-Lösung von Drittanbietern

Es gibt viele mögliche Szenarien, um eine Migration zu RCDevs & Yubico zu implementieren. Eine gängige Option besteht darin, OpenOTP auf Ihrer Active Directory-Domäne neben einer bestehenden OTP-Lösung zu installieren und zu konfigurieren. In diesem Fall besteht die Migration lediglich darin, eine eigenständige OpenOTP-Installation zu implementieren und auf das neue System zu wechseln, wenn es produktionsreif ist. In vielen Fällen ist dieser Ansatz die einfachste Option, aber unter bestimmten Umständen müssen Sie dafür sorgen, dass OpenOTP-Server zumindest für eine bestimmte Zeit gemeinsam mit den vorhandenen OTP-Servern arbeiten. Diese zweite Option ist erforderlich, wenn:

Es sind viele Benutzer beteiligt und Sie müssen die Benutzer schrittweise mit anderen OTP-Geräten oder -Software neu registrieren (z. B. wenn Sie von RSA-Token zu YubiKeys wechseln).

Sie müssen den/die vorhandenen OTP-Server für eine bestimmte Zeit beibehalten, da einige Integrationen für bestimmte Server-APIs angepasst wurden. Sie müssen diese benutzerdefinierten Integrationen auch für OpenOTP aktualisieren. Zum Beispiel muss der Anmeldeprozess Ihrer selbst erstellten Webanwendungen angepasst werden, um die OpenOTP Web APIs zu verwenden.

Sie möchten vorhandene Hardware-Token für Benutzer bis zum Ablauf aufbewahren und sporadisch neue Hardware-Token (z. B. YubiKeys) einzeln registrieren.

Migrationsprozess

Ein OTP-Server eines Drittanbieters, der eine RADIUS-RFC-2865-Schnittstelle bereitstellt.

Ein VPN-Server als Client-Anwendung, der den RADIUS-OTP-Validierungsdienst nutzt.

Ein Pool von Benutzern, die in einem MS Active Directory LDAP registriert sind.

Migration Bedarf

LDAP

RADUIS

Migrationsschritte

Schritt 1

Schritt 2