La résurgence des attaques DoS

La résurgence des attaques DoS

Protégez votre entreprise contre les DoS avec la nouvelle protection Brute-Force de RCDevs

Malgré les progrès en matière de cybersécurité, le déni de service (DoS) les attaques restent une menace importante pour les entreprises, les gouvernements et les infrastructures critiques. Les attaques DoS visent à submerger les systèmes et à perturber les services, ce qui en fait un défi persistant pour les organisations. Alors que les attaques par déni de service distribué (DDoS), qui impliquent plusieurs systèmes et sont plus dangereuses, reçoivent beaucoup d'attention, les attaques DoS sont tout aussi perturbatrices et nécessitent des stratégies d'atténuation robustes.

En réponse à l'augmentation reconnue du volume et de la complexité de ces attaques, nous avons développé une nouvelle fonctionnalité appelée Brute-Force Protection, contre les attaques Brute-Force et DoS.

Une étude de cas réelle : Illustrer une attaque DoS contre l'un de nos clients

Chez RCDevs, nous comprenons l’impact critique des attaques DoS. L'un de nos clients, une grande entreprise, était fréquemment confronté à des attaques DoS ciblant son Active Directory (ANNONCE). Ces attaques impliquaient un barrage de tentatives de connexion à la recherche de utilisateurs inexistants. Et avec des centaines de tentatives de connexion par seconde pendant une heure, le volume considérable de requêtes a submergé leur AD, le provoquant à se bloquer et à devenir indisponible pour l'authentification légitime des utilisateurs.

Pour lutter contre les attaques par déni de service (DoS) qui exploitent les tentatives de connexion par force brute, RCDevs a développé un nouveau «protection contre la force brute» fonctionnalité dans WebADM.

Protéger Active Directory contre les attaques DoS avec RCDevs

Cette situation met en évidence la nécessité d’une stratégie robuste d’atténuation des DoS, spécialement conçue pour protéger AD contre de telles attaques. Les mesures de sécurité traditionnelles telles que les pare-feu ne suffisent pas à relever les défis uniques des attaques par force brute ciblant AD.

Le défi : WebADM peut le gérer, mais AD ne le peut pas

WebADM, notre solution de sécurité phare, est résiliente et peut traiter des milliers de requêtes par seconde, alors que l'infrastructure AD sous-jacente n'a pas pu résister aux recherches incessantes d'utilisateurs frauduleux.

Protection Brute-Force de RCDevs : atténuation des attaques DoS avec WebADM

Notre nouvelle fonctionnalité au sein de la plateforme WebADM, Brute-Force Protection, est conçue pour détecter et atténuer les attaques DoS, garantissant la résilience et la disponibilité des services d'entreprise critiques.

Comment ça fonctionne

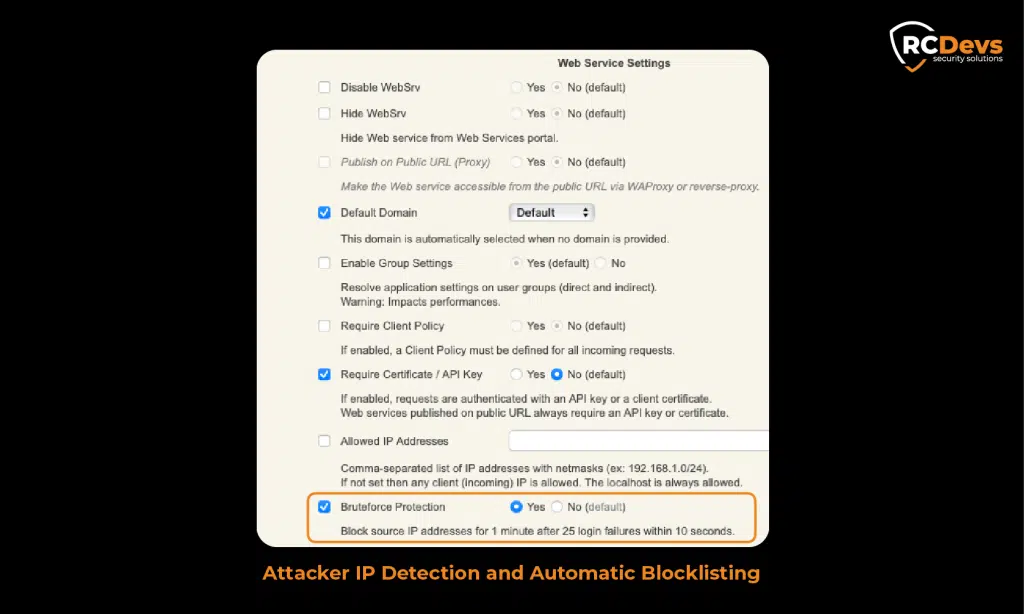

Détection IP des attaquants et liste de blocage automatique

Le système identifie les adresses IP attaquantes et les bloque automatiquement, empêchant ainsi de nouvelles tentatives malveillantes. Il utilise des compteurs rotatifs d'adresses IP par système pour gérer et mettre à jour les listes de blocage de manière dynamique.

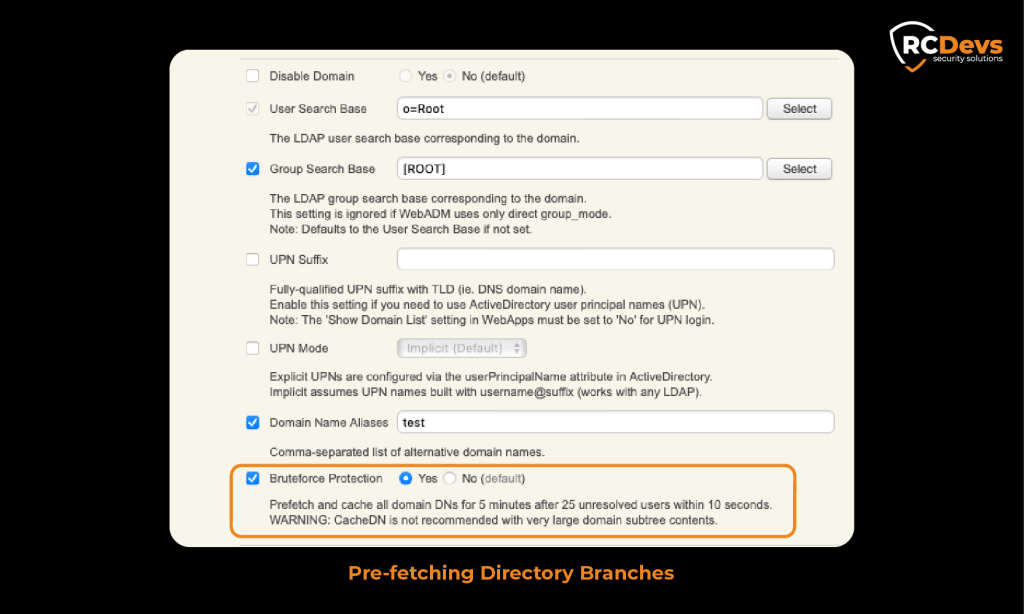

Extraction préalable des branches de l'annuaire

Lorsque plusieurs recherches infructueuses sont détectées par l'utilisateur, le système lance un mécanisme de recherche préalable. Après 25 tentatives infructueuses dans une fenêtre de 10 secondes, WebADM recherche la branche AD concernée pendant 5 minutes, en chargeant la partie de l'annuaire concernée dans la mémoire. Cela réduit la charge sur le système AD, l'empêche de se bloquer et permet aux utilisateurs légitimes d'accéder aux services d'annuaire sans interruption.

L'extraction préalable est limitée à un petit nombre de branches afin d'éviter de générer des requêtes AD volumineuses qui pourraient avoir un impact immédiat sur Active Directory. En outre, l'extraction préalable s'exécute en mode mutex qui met en file d'attente les demandes entrantes au niveau de la grappe pendant l'extraction préalable de la branche, la prévention de la surcharge de l'AD par de multiples opérations simultanées de préemption.

Activation et intégration

L'activation de la protection Brute-Force dans WebADM est simple. Les administrateurs peuvent activer la fonctionnalité via la console WebADM. L'intégration avec les services d'annuaire existants est transparente et nécessite des modifications de configuration minimes.

Paramètres pour activer la protection Brute-Force dans WebADM sous Admin :

Avantages de la protection contre la force brute de RCDevs

En mettant en œuvre la protection contre la force brute, les organisations bénéficient d'avantages significatifs :

- Sécurité AD améliorée: WebADM protège Active Directory des attaques par force brute, garantissant ainsi l'authentification des utilisateurs.

- Temps d'arrêt réduits: L'atténuation des attaques DoS garantit une disponibilité continue des ressources critiques, minimisant ainsi les temps d'arrêt.

- Efficacité améliorée: La mise en cache intelligente des données AD fréquemment consultées réduit la charge globale du système.

Faits et tendances concernant le DoS

Augmentation du volume et de la complexité des attaques

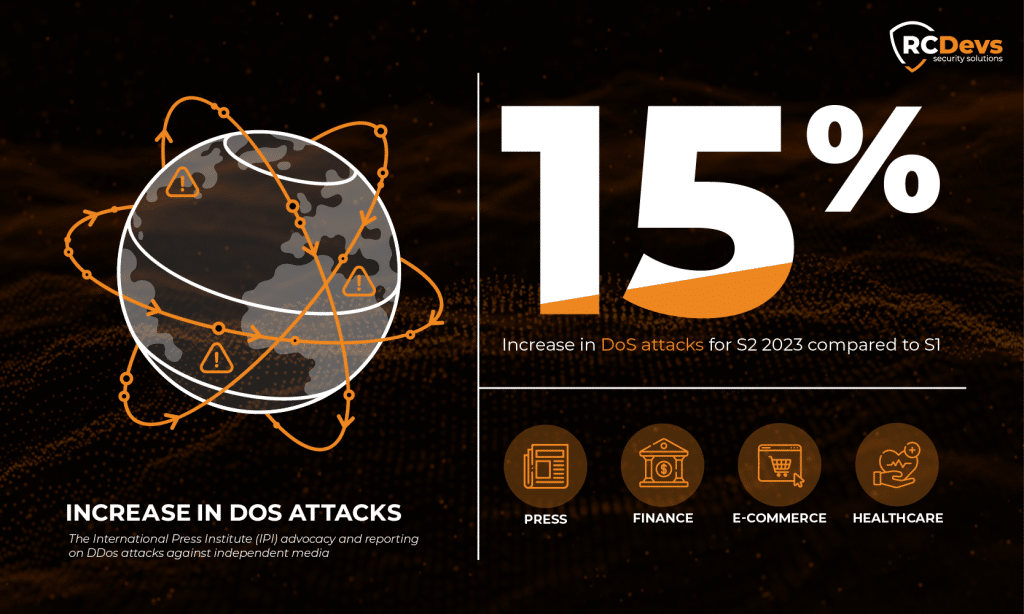

Récent rapports pour le S2 2023 indique une augmentation de 15% des attaques DoS par rapport au S1, avec des impacts significatifs sur des secteurs comme la finance, la santé et le commerce électronique. Ces attaques sont de plus en plus sophistiquées et exploitent des techniques avancées pour contourner les mesures de sécurité traditionnelles.

Tensions géopolitiques

Les tensions géopolitiques ont entraîné une recrudescence des attaques DoS, des groupes parrainés par l’État et des collectifs hacktivistes utilisant ces attaques à des fins de représailles ou pour faire avancer des programmes politiques. Un exemple notable est l’attaque contre le site Internet du Parlement européen en novembre 2022, attribuée au groupe Killnet lié à la Russie.

Les médias et le journalisme indépendant sont également devenus cibles privilégiées des attaques DDoS, ce qui constitue une grave menace pour la liberté de la presse et la libre circulation de l'information.

Comment fonctionnent les attaques DoS ?

Les attaquants utilisent souvent des botnets, des réseaux d'ordinateurs compromis, pour générer les volumes de trafic massifs requis pour Attaques DoS. Des outils tels que LOIC (Canon à ions en orbite basse) et HOIC (Canon à ions à orbite haute) sont fréquemment utilisés pour lancer ces attaques. Des attaquants plus sophistiqués peuvent recourir à des techniques de réflexion et d’amplification, dans le cadre desquelles ils utilisent des services légitimes pour amplifier leur trafic d’attaque, ce qui rend encore plus difficile son atténuation.

Pour ce qui est de DDoS attaques, elles s’exécutent en plusieurs étapes et font appel à diverses techniques :

- Création de réseaux de zombies: Les attaquants infectent plusieurs appareils avec des logiciels malveillants, les transformant en robots pouvant être contrôlés à distance. Ces appareils peuvent être des ordinateurs, des appareils IoT ou tout autre appareil connecté à Internet.

- Serveur de commande et de contrôle (C&C): L'attaquant contrôle ces robots via un serveur C&C, coordonnant l'attaque et dirigeant les robots vers une adresse IP ou un service spécifique.

- Surcharge de trafic: Les robots génèrent une quantité considérable de trafic vers la cible, qui peut prendre la forme de demandes de connexion, de paquets mal formés ou de charges utiles de données massives.

- Interruption de service: Le système cible est inondé de ce trafic, épuisant ses ressources et le rendant lent ou complètement insensible aux demandes légitimes.

Types d'attaques DoS

Les attaques DoS peuvent être classées en fonction de la nature du trafic qu'elles génèrent et des vulnérabilités qu'elles exploitent :

Attaques basées sur le volume: Ces attaques visent à saturer la bande passante du site cible. Les exemples incluent les inondations UDP, les inondations ICMP et d’autres inondations de paquets usurpés. L'ampleur de ces attaques est mesurée en bits par seconde (bps).

Attaques de protocole: Ces attaques exploitent les faiblesses de la pile de protocoles réseau, provoquant une interruption du service en consommant les ressources du serveur ou les équipements de communication intermédiaires. Les exemples incluent les inondations SYN, les attaques par paquets fragmentés, les attaques Ping of Death et Smurf. Ces attaques sont mesurées en paquets par seconde (pps).

Attaques de la couche application: Ces attaques ciblent la couche application, la couche la plus élevée du modèle OSI, visant à perturber des fonctionnalités ou fonctions spécifiques d'un site Web. Les exemples incluent les inondations HTTP, Slowloris et les inondations de requêtes DNS. Ces attaques se mesurent en requêtes par seconde (rps).

L'impact sur les entreprises

Les attaques DoS peuvent gravement perturber les entreprises, entraînant des pertes financières, une atteinte à la réputation de la marque, des perturbations opérationnelles et, dans certains cas, des violations de données. Se protéger contre ces attaques est crucial pour maintenir la continuité des activités et la confiance des clients.

- Perte financière: Les entreprises peuvent subir des coûts importants en raison des temps d'arrêt, de la perte de revenus et des dépenses associées à l'atténuation de l'attaque.

- Dommages à la réputation: Des interruptions de service prolongées ou répétées peuvent éroder la confiance des clients et nuire à la réputation d'une entreprise.

- Perturbation opérationnelle: Des services critiques peuvent être rendus indisponibles, ce qui a un impact sur les opérations commerciales et la prestation de services.

- Violations de données: Dans certains cas, les attaques DDoS servent d'écran de fumée à d'autres activités malveillantes, telles que le vol de données ou l'insertion de logiciels malveillants.

Conclusion

L’augmentation des attaques DoS constitue une menace importante pour la sécurité des entreprises, nécessitant des mécanismes de défense avancés et adaptatifs.

RCDevs’ Brute-Force Protection au sein de WebADM offre une solution puissante, combinant une détection intelligente, une mise en liste noire automatique et des techniques innovantes de préchargement pour protéger les services d'annuaire critiques.

En déchargeant le trafic d'attaque et en protégeant Active Directory, WebADM garantit que les entreprises peuvent maintenir la disponibilité des services et la continuité opérationnelle face à l'escalade des cybermenaces.