Das Wiederaufleben von DoS-Angriffen

Das Wiederaufleben von DoS-Angriffen

Schützen Sie Ihr Unternehmen vor DoS mit dem neuen Brute-Force-Schutz von RCDevs

Trotz der Fortschritte in der Cybersicherheit sind Denial-of-Service-Angriffe (DOS) Angriffe bleiben eine erhebliche Bedrohung für Unternehmen, Regierungen und kritische Infrastrukturen. DoS-Angriffe zielen darauf ab, Systeme zu überlasten und Dienste zu stören, was sie zu einer ständigen Herausforderung für Organisationen macht. Während Distributed Denial-of-Service (DDoS)-Angriffe, die mehrere Systeme betreffen und gefährlicher sind, viel Aufmerksamkeit erhalten, sind DoS-Angriffe ebenso störend und erfordern robuste Abwehrstrategien.

Als Reaktion auf die anerkannte Zunahme des Volumens und der Komplexität dieser Angriffe haben wir eine neue Funktion namens „Brute-Force-Schutz“ gegen Brute-Force- und DoS-Angriffe entwickelt.

Eine echte Fallstudie: Veranschaulichung eines DoS-Angriffs auf einen unserer Kunden

Hier bei RCDevs verstehen wir die kritischen Auswirkungen von DoS-Angriffen aus erster Hand. Einer unserer Kunden, ein großes Unternehmen, war häufig DoS-Angriffen ausgesetzt, die auf seine Active Directory (AD). Diese Angriffe umfassten eine Flut von Verbindungsversuchen auf der Suche nach nicht vorhandene Benutzer. Und da eine Stunde lang Hunderte Verbindungsversuche pro Sekunde stattfanden, war ihr AD durch die schiere Menge an Anfragen überfordert, was dazu führte, dass es einfror und für die Authentifizierung legitimer Benutzer nicht mehr verfügbar war.

Um Denial-of-Service (DoS)-Angriffe zu bekämpfen, die Brute-Force-Anmeldeversuche ausnutzen, hat RCDevs ein neues „Brute-Force-Schutz“-Funktion in WebADM.

Schutz von Active Directory vor DoS-Angriffen mit RCDevs

Diese Situation unterstreicht die Notwendigkeit einer robusten DoS-Minderungsstrategie, die speziell darauf ausgelegt ist, AD vor solchen Angriffen zu schützen. Herkömmliche Sicherheitsmaßnahmen wie Firewalls reichen nicht aus, um die einzigartigen Herausforderungen von Brute-Force-Angriffen auf AD zu bewältigen.

Die Herausforderung: WebADM kann damit umgehen, AD jedoch nicht

WebADM, unsere führende Sicherheitslösung, ist robust und kann Tausende von Anfragen pro Sekunde verarbeiten. Ihre AD-Infrastruktur konnte den unerbittlichen betrügerischen Benutzersuchen jedoch nicht standhalten.

Brute-Force-Schutz von RCDevs: Abschwächung von DoS-Angriffen mit WebADM

Unsere neue Funktion innerhalb der WebADM-Plattform, Brute-Force-Schutz, wurde entwickelt, um DoS-Angriffe erkennen und abwehren, um die Ausfallsicherheit und Verfügbarkeit kritischer Unternehmensdienste sicherzustellen.

Wie es funktioniert

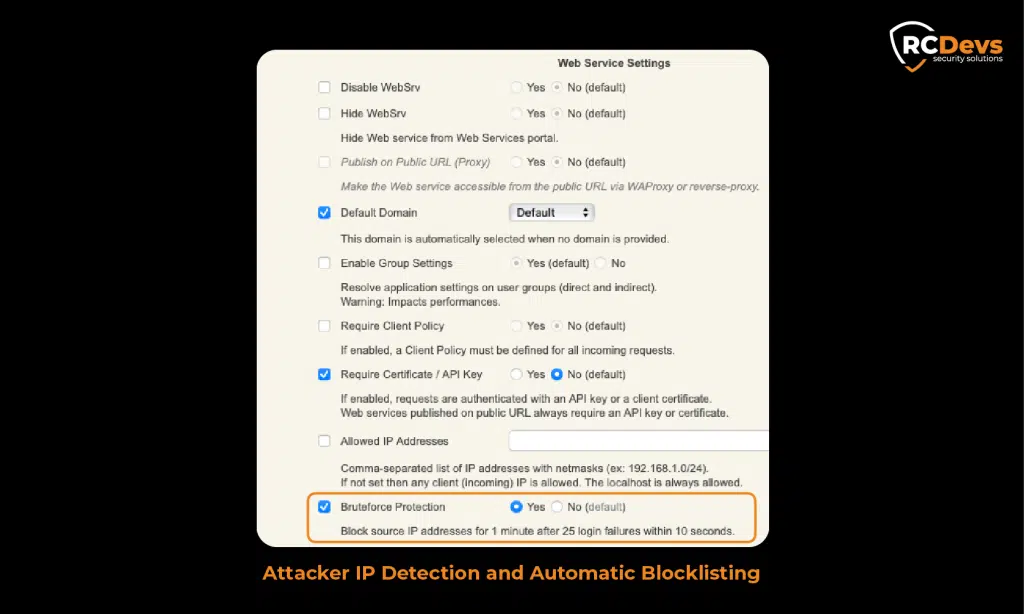

Erkennung der Angreifer-IP-Adresse und automatische Blocklistung

Das System identifiziert angreifende IP-Adressen und setzt sie automatisch auf eine Blockliste, um weitere böswillige Angriffe zu verhindern. Es verwendet rotierende IP-Zähler pro System, um Blocklisten dynamisch zu verwalten und zu aktualisieren.

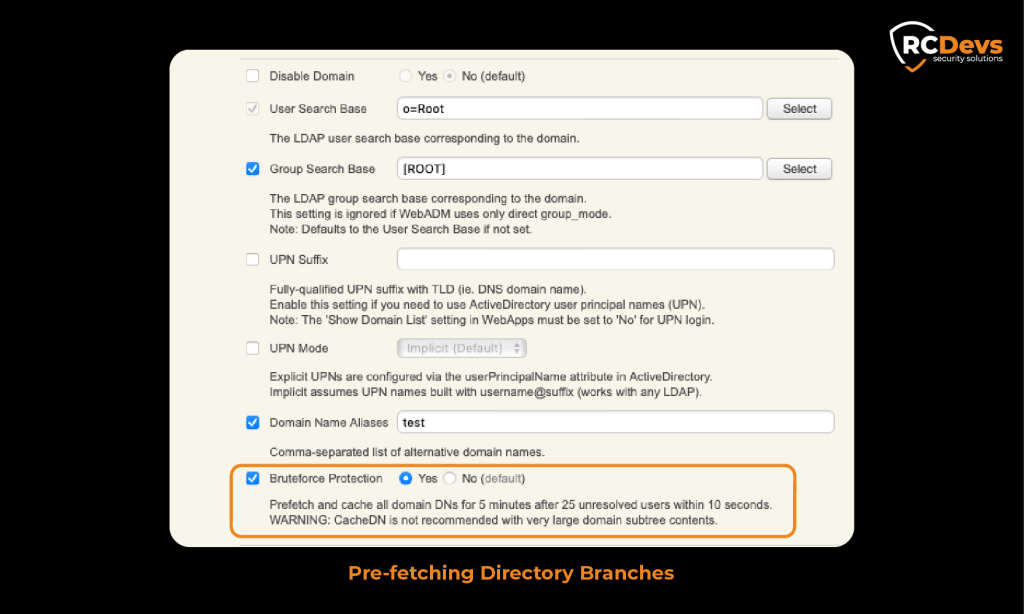

Vorabrufen von Verzeichniszweigen

Wenn mehrere erfolglose Benutzersuchvorgänge erkannt werden, initiiert das System einen Vorabrufmechanismus. Nach 25 erfolglosen Versuchen innerhalb eines 10-Sekunden-Fensters ruft WebADM den betreffenden AD-Zweig 5 Minuten lang vorab ab und lädt den relevanten Verzeichnisabschnitt in den Speicher. Dies reduziert die Belastung des AD-Systems, verhindert ein Einfrieren und ermöglicht legitimen Benutzern den unterbrechungsfreien Zugriff auf Verzeichnisdienste.

Das Prefetching funktioniert mit begrenzten Zweigen, um zu vermeiden, dass zu große AD-Anfragen mit sofortigen Auswirkungen auf das Active Directory erstellt werden. Darüber hinaus erfolgt das Prefetching in einem „Mutex“-Modus, der eingehende Anfragen während des Branch-Prefetches auf Clusterebene spoolt (um AD nicht durch mehrere Prefetches gleichzeitig zu überlasten).

Aktivierung und Integration

Die Aktivierung des Brute-Force-Schutzes in WebADM ist unkompliziert. Administratoren können die Funktion über die WebADM-Konsole aktivieren. Die Integration mit vorhandenen Verzeichnisdiensten erfolgt nahtlos und erfordert nur minimale Konfigurationsänderungen.

Einstellungen zum Aktivieren des Brute-Force-Schutzes in WebADM unter Admin:

Vorteile des Brute-Force-Schutzes von RCDevs

Durch die Implementierung eines Brute-Force-Schutzes erzielen Unternehmen erhebliche Vorteile:

- Verbesserte AD-Sicherheit: WebADM schützt Active Directory vor Brute-Force-Angriffen und sichert die Benutzerauthentifizierung.

- Reduzierte Ausfallzeiten: Durch die Abschwächung von DoS-Angriffen wird die kontinuierliche Verfügbarkeit kritischer Ressourcen sichergestellt und Ausfallzeiten werden minimiert.

- Verbesserte Effizienz: Intelligentes Caching häufig abgerufener AD-Daten reduziert die Gesamtsystemlast.

Fakten und Trends zu DoS

Zunahme von Angriffsvolumen und -komplexität

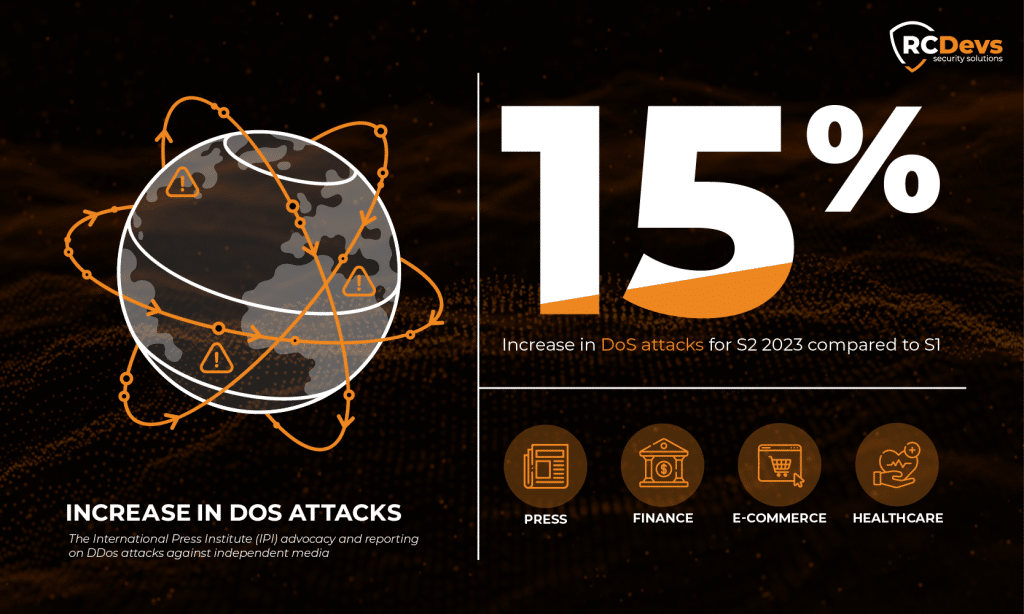

Jüngste Berichte für S2 2023 ist ein Anstieg der DoS-Angriffe um 15% im Vergleich zu S1 zu verzeichnen, mit erheblichen Auswirkungen auf Branchen wie Finanzen, Gesundheitswesen und E-Commerce. Diese Angriffe werden immer ausgefeilter und nutzen fortschrittliche Techniken, um herkömmliche Sicherheitsmaßnahmen zu umgehen.

Geopolitische Spannungen

Geopolitische Spannungen haben zu einem Anstieg der DoS-Angriffe geführt, wobei staatlich geförderte Gruppen und Hacktivistenkollektive diese Angriffe als Vergeltungsmaßnahmen oder zur Förderung politischer Ziele nutzen. Ein bemerkenswertes Beispiel ist der Angriff auf die Website des Europäischen Parlaments im November 2022, der der mit Russland verbundenen Gruppe Killnet zugeschrieben wird.

Auch die Medien und der unabhängige Journalismus sind Hauptziele für DDoS-Angriffeund stellen eine ernste Bedrohung für die Pressefreiheit und den freien Informationsfluss dar.

Wie funktionieren DoS-Angriffe?

Angreifer nutzen häufig Botnetze, Netzwerke kompromittierter Computer, um die enormen Datenmengen zu erzeugen, die für DoS-Angriffe. Instrumente wie LOIC (Ionenkanone im niedrigen Orbit) und HOIC (Hochorbitale Ionenkanone) werden häufig verwendet, um diese Angriffe zu starten. Erfahrenere Angreifer könnten Reflexions- und Verstärkungstechniken einsetzen, bei denen sie legitime Dienste nutzen, um ihren Angriffsverkehr zu verstärken, was die Abwehr noch schwieriger macht.

Wie für DDoS Angriffe werden in mehreren Phasen ausgeführt und beinhalten verschiedene Techniken:

- Botnet-Erstellung: Angreifer infizieren mehrere Geräte mit Malware und verwandeln sie in Bots, die ferngesteuert werden können. Diese Geräte können Computer, IoT-Geräte oder jedes andere mit dem Internet verbundene Gerät sein.

- Befehls- und Kontrollserver (C&C): Der Angreifer steuert diese Bots über einen C&C-Server, koordiniert den Angriff und weist die Bots an, eine bestimmte IP-Adresse oder einen bestimmten Dienst anzugreifen.

- Verkehrsüberlastung: Die Bots generieren eine überwältigende Menge an Datenverkehr zum Ziel, der in Form von Verbindungsanfragen, fehlerhaften Paketen oder massiven Datennutzlasten auftreten kann.

- Dienstunterbrechung: Das Zielsystem wird mit diesem Datenverkehr überschwemmt, wodurch seine Ressourcen erschöpft werden und es langsam wird oder auf legitime Anfragen überhaupt nicht mehr reagiert.

Arten von DoS-Angriffen

DoS-Angriffe können anhand der Art des von ihnen erzeugten Datenverkehrs und der von ihnen ausgenutzten Schwachstellen kategorisiert werden:

Volumenbasierte Angriffe: Diese Angriffe zielen darauf ab, die Bandbreite der Zielsite zu sättigen. Beispiele hierfür sind UDP-Floods, ICMP-Floods und andere gefälschte Paket-Floods. Die Stärke dieser Angriffe wird in Bits pro Sekunde (bps) gemessen.

Protokollangriffe: Diese Angriffe nutzen Schwachstellen im Netzwerkprotokollstapel aus und verursachen Dienstunterbrechungen, indem sie Serverressourcen oder zwischengeschaltete Kommunikationsgeräte verbrauchen. Beispiele sind SYN-Floods, fragmentierte Paketangriffe, Ping of Death und Smurf-Angriffe. Diese Angriffe werden in Paketen pro Sekunde (pps) gemessen.

Angriffe auf Anwendungsebene: Diese Angriffe zielen auf die Anwendungsschicht, die oberste Schicht des OSI-Modells, und zielen darauf ab, bestimmte Features oder Funktionen einer Website zu stören. Beispiele sind HTTP-Floods, Slowloris und DNS-Abfrage-Floods. Diese Angriffe werden in Anfragen pro Sekunde (rps) gemessen.

Die Auswirkungen auf Unternehmen

DoS-Angriffe können Unternehmen schwer schädigen und zu finanziellen Verlusten, Schäden am Markenruf, Betriebsstörungen und in einigen Fällen zu Datenverlusten führen. Der Schutz vor diesen Angriffen ist für die Aufrechterhaltung der Geschäftskontinuität und des Kundenvertrauens von entscheidender Bedeutung.

- Finanzieller Verlust: Für Unternehmen können durch Ausfallzeiten, Umsatzeinbußen und die mit der Abwehr des Angriffs verbundenen Kosten erhebliche Kosten entstehen.

- Reputationsschaden: Länger andauernde oder wiederholte Serviceunterbrechungen können das Kundenvertrauen zerstören und den Ruf eines Unternehmens schädigen.

- Betriebsstörungen: Kritische Dienste sind möglicherweise nicht verfügbar, was sich auf den Geschäftsbetrieb und die Servicebereitstellung auswirkt.

- Datenlecks: In einigen Fällen dienen DDoS-Angriffe als Deckmantel für andere bösartige Aktivitäten, wie Datendiebstahl oder das Einschleusen von Malware.

Fazit

Die Zunahme von DoS-Angriffen stellt eine erhebliche Bedrohung für die Unternehmenssicherheit dar und erfordert fortschrittliche und anpassungsfähige Abwehrmechanismen.

Der Brute-Force-Schutz von RCDevs in WebADM bietet eine leistungsstarke Lösung, die intelligente Erkennung, automatische Blacklists und innovative Prefetching-Techniken kombiniert, um kritische Verzeichnisdienste zu schützen.

Durch die Auslagerung des Angriffsverkehrs und den Schutz von Active Directory stellt WebADM sicher, dass Unternehmen angesichts zunehmender Cyberbedrohungen die Dienstverfügbarkeit und Betriebskontinuität aufrechterhalten können.