Sichere Zugangskontrolle in unsicheren Zeiten: Warum ein in Europa entwickelter Stack wichtig ist

Sichere Zugangskontrolle in unsicheren Zeiten: Warum ein in Europa entwickelter Stack wichtig ist

Infrastruktur- und Sicherheitsteams arbeiten heute in einem Umfeld, das von geopolitischer Instabilität, sich ändernden Vorschriften und einer zunehmenden Kontrolle der digitalen Lieferketten geprägt ist. Die technischen Anforderungen an Authentifizierung und Zugriffskontrolle sind zwar bekannt, aber die Anforderungen an Ausfallsicherheit, Rückverfolgbarkeit und Kompatibilität sind gestiegen. eine zusätzliche Ebene der Sorge um die Herkunft der Software, die Rechtsprechung und externe Abhängigkeiten. Ziel ist es, zu verstehen, warum ein in Europa entwickelter Stack wichtig ist, indem eine Architektur definiert wird, die auf deterministischer Software basiert, frei von fremden Abhängigkeiten ist und vollständig vom Betreiber kontrolliert wird - und so die digitale Souveränität in jeder Umgebung oder Gerichtsbarkeit sicherstellt.

Dieser Artikel beschreibt die aktuellen Herausforderungen bei der sicheren Zugangsverwaltung und wie RCDevs Security, ein in Europa ansässiger Software-Editor, adressiert sie durch seine in sich geschlossenen Lösungen: OpenOTP für die zentralisierte Authentifizierung und SpanKey für die SSH-Schlüsselverwaltung. Ziel ist es, zu verstehen, warum ein in Europa entwickelter Stack wichtig ist, indem eine Architektur definiert wird, die auf deterministischer Software basiert, frei von fremden Abhängigkeiten ist und vollständig vom Betreiber kontrolliert wird - so wird die digitale Souveränität in jeder Umgebung oder Gerichtsbarkeit gewährleistet.

Problemkontext: Software-Ursprung und operationelles Risiko

Authentifizierungs- und Zugangssysteme sind eine wichtige Infrastruktur. Sie bestimmen, wer wann und wie mit welchen Systemen interagieren kann. Ihre Vertrauenswürdigkeit hängt daher nicht nur von der Stärke der Verschlüsselung oder der Einhaltung von Protokollen ab, sondern auch davon, wer sie entwickelt, wo sie gehostet werden und ob ihr Verhalten überprüfbar ist.

Gemeinsame Risiken, die bei aktuellen Zugangskontrollplattformen beobachtet werden:

- Abhängigkeit von Drittanbieter- oder Cloud-verwalteten Identitätsdiensten

- Erfahrung mit ausländischen Rechtsrahmen (z. B. U.S. CLOUD Act)

- Dynamisches Verhalten aufgrund von stillen Aktualisierungen oder herstellerseitiger Logik

- Unmöglichkeit, kritische Komponenten zu isolieren oder luftdicht zu trennen

- Ausufernde SSH-Schlüssel und mangelnde Durchsetzung der Gültigkeitsdauer in Linux-Flotten

- Abhängigkeit von der transatlantischen Kabelinfrastruktur

Diese Risiken sind nicht rein technischer Natur, sondern spiegeln eine Kombination aus Architekturentscheidungen, Anbieterabhängigkeiten und Bereitstellungsmodellen wider. Für Teams, die die betriebliche Unsicherheit verringern wollen, ist die Kontrolle über den Identitätsstapel zu einer notwendigen Überlegung geworden.

Komponenten-Übersicht: RCDevs-Sicherheit (EU-basierter Stack)

RCDevs ist ein ausschließlich in Europa tätiger Herausgeber. Seine Produkte sind intern in Luxemburg entwickelt, getestet und gewartetohne ausgelagerte Entwicklung oder an die Cloud gebundene Dienstebenen.

Wichtige Software-Komponenten:

- OpenOTP - Zentraler Authentifizierungsserver mit Unterstützung mehrerer Protokolle

- SpanKey - Verwaltung des Lebenszyklus von SSH-Schlüsseln für Linux- und Unix-Systeme

Alle Komponenten können vor Ort, ohne externe Kommunikation (falls erforderlich) oder als SaaS (in Europa gehostet) bereitgestellt werden. Der Support wird direkt vom internen Ingenieurteam unter Einhaltung der EU-Rechts- und Datenschutzbestimmungen geleistet.

OpenOTP: Authentifizierungslogik und Identitätsverbund unter Kontrolle des Betreibers

OpenOTP ist eine MFA und Identitätsmanagement-Plattform wurde für die Integration mit bestehenden Verzeichnisdiensten wie LDAP und Active Directory entwickelt. Es unterstützt gängige Protokolle, darunter:

- RADIUS

- LDAP

- SAML 2.0

- OpenID Connect (OIDC)

- OAuth

- PAM für Linux-Systeme

OpenOTP kann auch die Funktion eines Meta-Identitätsplattformund ermöglicht es Unternehmen, mehrere externe Identitätsanbieter (IdPs) und Cloud-IAM-Systeme zu integrieren, darunter Okta, Entra ID (Azure AD), Ping-Identitätund andere - durch native Protokollunterstützung. Dies ermöglicht eine einheitliche Anwendung der Authentifizierungsfunktionen von OpenOTP in heterogenen Identitätsumgebungen.

Zur Verbesserung Widerstandsfähigkeitkann OpenOTP eine lokale Schattenkopie der Identitätsdateneinschließlich Anmeldedaten wie Passwörter und tokens. Dadurch können Authentifizierungsprozesse auch bei Ausfällen der Cloud oder bei einem Verlust der Verbindung zu Entra ID weiterlaufen, wodurch eine konsistente Zugangskontrolle sowohl in verbundenen als auch in getrennten Umgebungen sichergestellt wird.

Anwendungsfälle sind:

- Anwendung von zentralisierten MFA-Richtlinien auf externe IdPs, die bestimmte Authentifizierungsmethoden nicht von Haus aus unterstützen

- Erweiterung der Funktionen von OpenOTP (z. B. TOTP, WebAuthn, Push Login) auf Benutzer, die in IAMs von Drittanbietern verwaltet werden

- Überbrückung mehrerer Identitätssysteme in Organisationen mit hybriden oder fragmentierten Umgebungen

- Unterstützung der Post-Merger-Integration ohne sofortige Migration oder Umstrukturierung der Benutzer

Dieses Modell ist besonders geeignet für Unternehmen, die Fusionen oder Übernahmenin denen verschiedene Geschäftseinheiten auf inkompatible Identitätsinfrastrukturen zurückgreifen können. Anstatt Verzeichnisse zu konsolidieren oder Benutzer zu migrieren - beides bringt Kosten, Zeit und potenzielle Sicherheitslücken mit sich - ermöglicht OpenOTP die plattformübergreifende Durchsetzung der Authentifizierung durch Föderation.

Zu den unterstützten Authentifizierungsfaktoren gehören:

- TOTP und HOTP (Hardware/Software tokens)

- FIDO2 / WebAuthn (Passwörter)

- Push-Anmeldung (über RCDevs OpenOTP-Token mobile App)

- Anwesenheitsbasierter logischer Zugriff (reduziert Ihre Angriffsfläche mit mobilem Badging)

- Chipkarten und PKI

- YuiKeys

- Passwortlose Anmeldung

- SMS und E-Mail

OpenOTP wird vollständig selbst gehostet, unterstützt hochverfügbare Implementierungen und kann in Offline- oder segmentierten Umgebungen betrieben werden. Audit-Protokolle, Authentifizierungs-Workflows und Benutzerrichtlinien werden lokal in WebADM verwaltet und können zur Nachverfolgung der Compliance exportiert werden.

SpanKey: Verwaltung von SSH-Schlüsseln im großen Maßstab

SpanKey bietet eine zentralisierte SSH-Schlüsselbereitstellung und Zugriffskontrolle auf der Grundlage von in LDAP oder Active Directory definierten Benutzer- und Gruppenrichtlinien. Es verwendet ein PAM-Modul und einen lokalen Agenten, um richtliniendefinierte Zugriffsregeln direkt auf der Betriebssystemebene durchzusetzen.

Das System löst typische Probleme in Linux-Serverumgebungen, wie z. B. nicht verwaltete Schlüsselausweitung, inkonsistente Zugriffsrichtlinien und mangelnde Prüfungssicherheit.

Merkmale sind:

- Abruf von autorisierten öffentlichen Schlüsseln aus LDAP-Benutzerattributen

- Automatisches Entfernen von Schlüsseln wenn Benutzerkonten deaktiviert oder aus den entsprechenden Gruppen entfernt werden

- Durchsetzung der Politik pro Host, Benutzergruppe oder Verzeichnispfad, was differenzierte Zugriffsregeln in verschiedenen Umgebungen ermöglicht

- Protokollierung von SSH-Anmeldungen und Zugriffsversucheneinschließlich zeitgestempelter Aufzeichnungen von Benutzersitzungen

- Unterstützung für das Ablaufen und die Rotation von Schlüsselnmit Durchsetzung auf der Grundlage von Verzeichnis-Metadaten oder Richtlinien

- Grafische Sitzungsaufzeichnung für SSH- und Remote-Terminal-Sitzungen, zentral gespeichert zur Überprüfung und Einhaltung von Vorschriften

- Zentralisierte Verwaltung von sudo-RichtlinienVerwendung der LDAP-Gruppenmitgliedschaft zur Kontrolle der Ausweitung von Privilegien auf Befehlsebene, ohne sich auf lokale sudoers-Dateien zu verlassen

- Unterstützung für gemeinsame Systemkonten (z.B.,

Wurzel,apache) mit Login-Attributierung auf der Grundlage des authentifizierenden LDAP-Benutzers, was eine Rechenschaftspflicht auch bei der Verwendung nicht-personenbezogener Konten ermöglicht

SpanKey ist für die Integration in bestehende Verzeichnisstrukturen konzipiert und arbeitet unabhängig von externen Diensten. Seine modulare Architektur ermöglicht die Skalierung über große Linux-Umgebungen hinweg und sorgt gleichzeitig für eine konsistente Richtliniendurchsetzung und Auditierbarkeit.

Bei Verwendung in Kombination mit OpenOTPzusätzliche Kontrollen, wie MFA-Durchsetzung für SSH- und sudo-Aktionen können auf diesen Rahmen aufgesetzt werden.

Architektonische Überlegungen

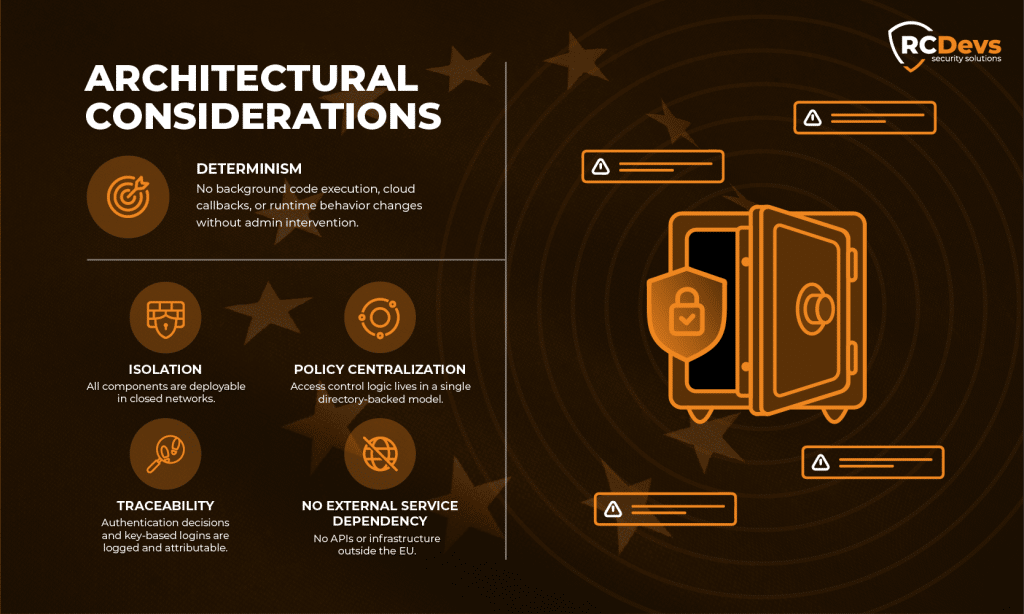

Der RCDevs-Stack ist nach mehreren Funktionsprinzipien aufgebaut:

- Determinismus: Keine Ausführung von Code im Hintergrund, keine Cloud-Callbacks und keine Änderungen des Laufzeitverhaltens ohne Eingriff des Administrators.

- Isolierung: Alle Komponenten können in geschlossenen Netzen eingesetzt werden.

- Rückverfolgbarkeit: Authentifizierungsentscheidungen und schlüsselbasierte Anmeldungen werden protokolliert und zugeordnet.

- Zentralisierung der Politik: Die Logik der Zugriffskontrolle ist in einem einzigen verzeichnisgestützten Modell untergebracht.

- Keine Abhängigkeit von externen Diensten: Keine APIs oder Infrastruktur außerhalb der EU.

Dieses Modell kann für Teams relevant sein, die für Zero-Trust-Architekturen, segmentierte Netzwerke oder Sektoren mit hoher Compliance wie kritische Infrastrukturen, Finanzen oder Regierungssysteme entwickeln.

Der sich verändernde globale Kontext hat die Bedeutung von "sicher" in Authentifizierungssystemen neu definiert. Sicherheitsteams müssen die Zugangskontrollinfrastruktur jetzt nicht nur auf ihre Funktionen hin bewerten, sondern auch auf ihre rechtliche Zulässigkeit, ihre Unabhängigkeit in der Lieferkette und ihre operative Kontrolle.

RCDevs bietet eine Reihe von Zugangskontrollkomponenten.OpenOTP für die Authentifizierung und SpanKey für die SSH-Schlüsselverwaltung-die diese Bedenken aus der Sicht des Designs und der Rechtsprechung berücksichtigen. Diese vollständig in Europa entwickelten und gewarteten Tools erfüllen die Anforderungen an Datenhoheit, deterministisches Softwareverhalten und vollständige Kontrolle durch den Betreiber.

Diese Architektur kann in Umgebungen sinnvoll sein, in denen langfristige Vorhersagbarkeit und interne Kontrolle über die Authentifizierungslogik erforderlich sind. RCDevs bietet eine Gerät mit einer Freeware-Lizenz (bis zu 25 Benutzer) für kleinere Unternehmen, die Sicherheit benötigen, ohne die Bank zu sprengen. Es ist auch der perfekte Weg für einen einfachen PoC!