UNIX- und Linux-Dienste

Multifaktor für Unix- und Linux-Pam-Dienste

Die Multi-Faktor-Authentifizierung für Unix- und Linux-PAM-Dienste gewährleistet erhöhte Sicherheit für Betriebssysteme wie Linux Mint und Fedora.

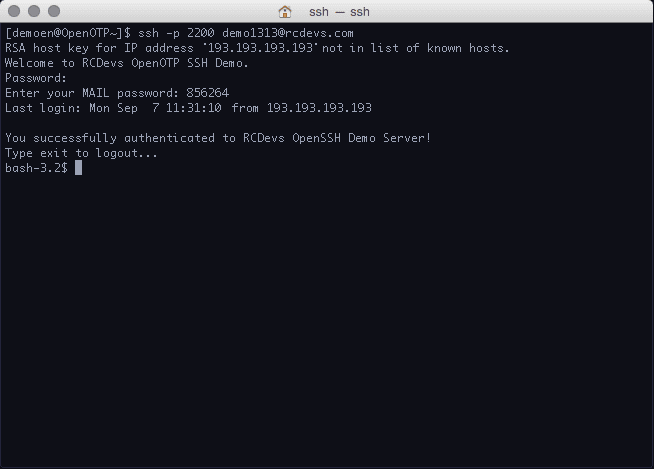

UNIX- und Linux-Betriebssysteme verlassen sich für jede Benutzerauthentifizierung auf einen gemeinsamen Stapel namens Pluggable Authentication Module (PAM). Alle UNIX-Dienste wie SSH, FTP, SMTP usw. und privilegierte Systeme wie SUDO und Terminal-Login basieren auf PAM.

RCDevs bietet ein PAM-Modul für die OpenOTP Security Suite, das die Multi-Faktor-Authentifizierung (MFA) für Unix- und Linux-PAM-Dienste ermöglicht. Diese Integration verbessert die Sicherheit durch Hinzufügen einer zusätzlichen Authentifizierungsebene und gewährleistet autorisierten Zugriff auf kritische Systeme und Daten.

Durch die unkomplizierte Integration und anpassbare MFA-Richtlinien können Unternehmen ihre Sicherheitslage stärken und gleichzeitig die Einhaltung von Vorschriften gewährleisten. Mit dieser Lösung können Administratoren Authentifizierungsfaktoren basierend auf Benutzerrollen, Gerätetypen oder Netzwerkstandorten konfigurieren und so ein Gleichgewicht zwischen Benutzerfreundlichkeit und Sicherheit wahren.

Sicherer privilegierter Benutzerzugriff mit SSH und mehr

PAM-LDAP und ActiveDirectory

RCDevs stellt ein PAM-Modul für OpenOTP Server bereit, das die Autorisierung und Authentifizierung in einem PAM-Prozess implementiert.

PAM OpenOTP ist einfach zu implementieren und wird in Open-Source-Code und vorkompilierten Versionen für die meisten Linux-Betriebssysteme bereitgestellt. Die ordnungsgemäße Bereitstellung von PAM OpenOTP sollte auf einer vordefinierten PAM-LDAP-Grundlage basieren, in der die UNIX/Linux-Benutzer und -Gruppen in einem LDAP-Verzeichnis gespeichert sind.

WebADM kann Ihre AD-Benutzer und -Gruppen für UNIX und Linux zusammenführen, um Ihre AD-Organisation in all Ihren UNIX-basierten Systemen nutzbar zu machen. Das bedeutet, dass Sie Ihre AD-Benutzer ganz einfach um die erforderlichen POSIX-Kontofunktionen von WebADM erweitern können. Dann können die AD-Benutzer und -Gruppen einfach Ihre /etc/password- oder lokalen LDAP-Benutzer ersetzen.

Hauptmerkmale

Funktioniert mit jedem PAM-fähigen Dienst

Sehr einfache Installation und Konfiguration

Geolocations für SSH-Benutzerzugriff im WebADM-Audit-Viewer view

Unterstützt jede OpenOTP-Methode (Tokens, Yubikey, SMSOTP, MailOTP…)

Unterstützt die Anmeldemodi LDAP, OTP und LDAP+OTP

OTP mit Challenge-Response oder Passwortverkettung

Authentifizierungsrichtlinien pro Clientanwendung oder Benutzergruppe

Kompatibel mit

PAM OpenOTP funktioniert mit jedem UNIX- und Linux-Dienst

Secure Shell (SSH) und File Transfer Protocol (FTP)

OpenVPN, L2TPd, PPTPd…

SuDo- und Terminal-Sitzungen

SMTP, POP, IMAP…

Vereinheitlichte IAM-Föderation

Einheimische IAM-Integration

OpenOTP ist kompatibel mit lokale Verzeichnisse wie Active Directory (AD) und LDAPund bietet umfassende Unterstützung für On-Premise-Umgebungen. Außerdem ist es nativ integriert mit EntraID, Okta, Google, Ping Identity, One Identity und viele andere Identitätsanbieterund ermöglicht eine einfache Integration in verschiedene IAM-Systeme.

Wählen Sie die Methode, die am besten zu Ihnen passt

Authentifizierungsmethoden

Die IAM-MFA-Cybersicherheitslösungen von RCDevs sind mit starken Authentifizierungs-Login-Technologien kompatibel

SEHEN

IST GLAUBEN

Unabhängig davon, ob Sie ein Auto oder eine Sicherheitslösung kaufen, möchten Sie immer eine Probefahrt machen, bevor Sie auf der gepunkteten Linie unterschreiben. Wir wissen das und Sie wissen das.

Kontaktieren Sie uns für Ihre Kostenloser PoC oder testen Sie sich selbst.