Sicherung von AD/LDAP-Umgebungen: Wie OpenOTP den Weg vorgibt

Absicherung von AD/LDAP-Umgebungen: Wie OpenOTP den Weg vorgibt

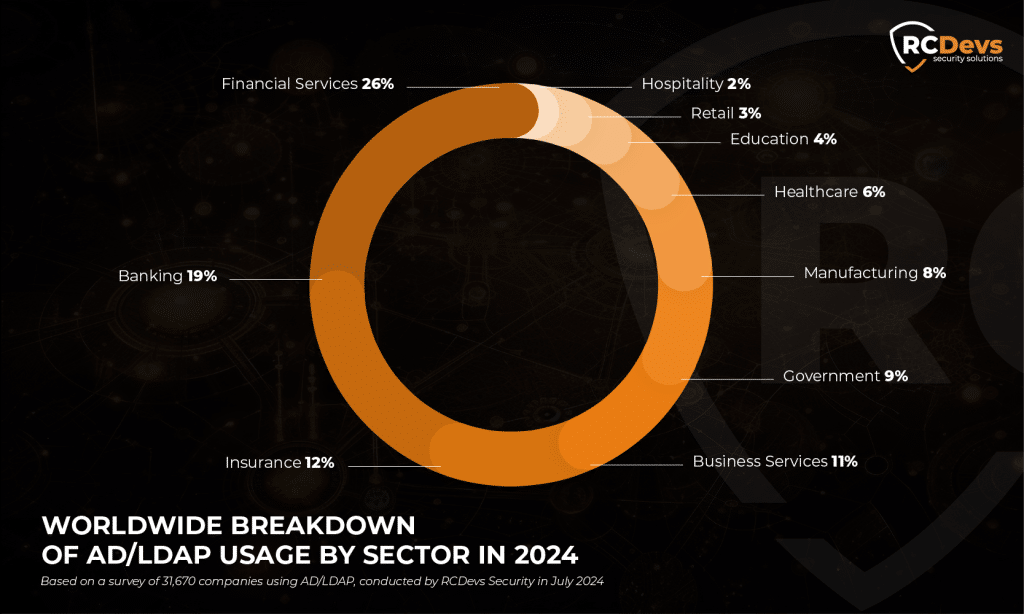

Viele europäische Organisationen stehen vor einer einzigartigen Herausforderung: Sie müssen eine solide Sicherheit gewährleisten und gleichzeitig strenge gesetzliche Vorschriften einhalten. Für viele von ihnen in Sektoren wie Banken, Versicherungen, Bildungswesen, Gesundheitswesen und Behörden bleibt die Verwendung von Active Directory (AD) und Lightweight Directory Access Protocol (LDAP) ein Eckpfeiler ihrer IT-Infrastruktur. Da Cyber-Bedrohungen jedoch immer raffinierter werden und die Compliance-Vorgaben immer strenger werden, müssen diese Unternehmen innovative Lösungen finden, um ihre AD/LDAP-Umgebungen zu schützen, ohne dabei Kompromisse bei der Effizienz oder der Datenhoheit einzugehen.

Dieser Blog-Beitrag befasst sich mit der Komplexität der AD/LDAP-Sicherheit für europäische Unternehmen und untersucht die Herausforderungen, mit denen sie konfrontiert sind. Wir konzentrieren uns darauf, wie die RCDevs OpenOTP Security Suite diese Herausforderungen meistert und einen einzigartigen Ansatz für AD/LDAP-Sicherheit bietet, der mit europäischen Datenschutzstandards und Geschäftsanforderungen übereinstimmt.

Die AD/LDAP-Herausforderung für europäische Unternehmen und Institutionen

Während Cloud-Lösungen viele Diskussionen über moderne IT-Infrastrukturen dominieren, entscheidet sich eine beträchtliche Anzahl europäischer Organisationen dafür, AD/LDAP weiterhin zu nutzen, um ihren spezifischen Bedürfnissen und strategischen Prioritäten gerecht zu werden. Die Gründe dafür sind vielschichtig:

Das Fortbestehen der ortsfesten Infrastruktur

- Einhaltung von Vorschriften: Branchen wie das Bank-, Versicherungs- und Gesundheitswesen unterliegen strengen Vorschriften, die häufig eine Speicherung und Verarbeitung von Daten vor Ort vorschreiben.

- Datensouveränität: Angesichts der zunehmenden Besorgnis über den Datenschutz und den grenzüberschreitenden Datentransfer ziehen es viele europäische Unternehmen vor, ihre sensiblen Informationen innerhalb ihrer eigenen Grenzen zu halten.

- Integration von Altsystemen: Zahlreiche Unternehmen setzen auf ältere Anwendungen und Systeme, die tief in AD/LDAP integriert und nicht mit Cloud-basierten Alternativen kompatibel sind.

- Sicherheitsprobleme: Einige Unternehmen sind der Meinung, dass Lösungen vor Ort eine bessere Kontrolle über Sicherheitsmaßnahmen und den Datenzugriff bieten.

- Kostenüberlegungen: Für große Unternehmen mit etablierter Infrastruktur kann die Beibehaltung von Lösungen vor Ort kostengünstiger sein als die Migration zu Cloud-Diensten.

Das Microsoft-Dilemma

Hinzu kommt, dass Microsoft allmählich auf Cloud-basierte Lösungen wie Azure AD (jetzt Entra ID) setzt. Dieser Schritt steht zwar im Einklang mit allgemeinen Branchentrends, stellt jedoch für Unternehmen, die ihre AD/LDAP-Infrastruktur vor Ort beibehalten müssen, ein erhebliches Hindernis dar:

- Reduzierte Unterstützung: Da Microsoft sich auf Cloud-Lösungen konzentriert, könnte die Unterstützung für AD vor Ort mit der Zeit abnehmen.

- Probleme mit der Kompatibilität: Viele Tier-Software-Anwendungen, die mit herkömmlichem AD/LDAP kompatibel waren, sind nicht für Azure AD/Entra ID ausgelegt, insbesondere branchenspezifische Software für Banken, das Gesundheitswesen oder Behörden.

- Bedenken hinsichtlich erzwungener Migration: Unternehmen befürchten, dass sie gezwungen sind, auf Cloud-Lösungen zu migrieren, die möglicherweise nicht ihren gesetzlichen oder betrieblichen Anforderungen entsprechen.

- Sicherheitslücken: Die Übergangsphase zwischen On-Premises- und Cloud-Lösungen kann zu Sicherheitslücken führen, wenn sie nicht sorgfältig gehandhabt wird.

- Datensouveränität und Compliance: Für viele europäische Unternehmen wirft die Verlagerung des Identitätsmanagements in die Cloud Bedenken hinsichtlich der Datensouveränität und der Einhaltung von Vorschriften wie GDPR auf.

- Auswirkungen auf die Kosten: Die Notwendigkeit, sowohl AD vor Ort für ältere Anwendungen als auch Cloud-basierte Identitätsdienste für moderne Anwendungen zu verwalten, kann zu höheren Kosten und einem höheren Verwaltungsaufwand führen.

- Anbieter-Lock-in: Da Microsoft sich auf Cloud-Lösungen konzentriert, befürchten Unternehmen, dass sie gezwungen werden, Azure AD/Entra ID zu übernehmen, was ihre Flexibilität einschränken und die Abhängigkeit von einem einzigen Anbieter erhöhen könnte.

Die Herausforderung der Absicherung von AD/LDAP-Umgebungen

Für diejenigen, die AD/LDAP verwenden, reichen herkömmliche Sicherheitsmaßnahmen oft nicht aus, um sich vor modernen Bedrohungen wie dem Diebstahl von Anmeldeinformationen, Phishing-Angriffen und unberechtigtem Zugriff zu schützen.

Zu den häufigsten Herausforderungen gehören:

- Schwache Authentifizierungsmethoden: Viele AD/LDAP-Umgebungen beruhen ausschließlich auf Kombinationen von Benutzernamen und Kennwörtern, die anfällig für Angriffe sind.

- Mangel an zentraler Verwaltung: Ohne eine einheitliche Lösung kann die Verwaltung von Zugriffskontrollen über verschiedene Plattformen hinweg umständlich und fehleranfällig sein.

- Anforderungen an die Einhaltung: Unternehmen müssen Standards wie GDPR und NIS2 einhalten, die starke Zugangskontrollen und Audit-Funktionen vorschreiben.

- Mangel an sicheren Fernzugriffslösungen: Da die Arbeit an entfernten Standorten immer mehr zunimmt, fehlt es herkömmlichen AD/LDAP-Konfigurationen oft an sicheren Fernzugriffsfunktionen, was das Risiko externer Bedrohungen erhöht.

- Unzureichender Schutz vor Brute-Force-Angriffen: AD/LDAP-Umgebungen sind aufgrund schwacher Passwortrichtlinien und fehlender Mechanismen zur Ratenbegrenzung häufig Ziel von Brute-Force-Angriffen.

- Komplizierte Onboarding- und Offboarding-Prozesse für Benutzer: Die Verwaltung von Benutzer-Lebenszyklus-Ereignissen wie Onboarding, Rollenwechsel und Offboarding kann in AD/LDAP-Umgebungen umständlich sein, was häufig zu verwaisten Konten und unberechtigtem Zugriff führt.

- Fehlen von rollenbasierten Zugangskontrollen (RBAC): Ohne angemessene rollenbasierte Zugriffskontrollen haben Unternehmen Schwierigkeiten, das Prinzip der geringsten Privilegien durchzusetzen, was zu übermäßig privilegierten Konten führt, die ein erhebliches Sicherheitsrisiko darstellen.

- Schwierigkeit bei der Verwaltung mehrerer Verzeichnisse: Unternehmen haben oft mehrere AD/LDAP-Verzeichnisse, deren konsistente Verwaltung schwierig sein kann, was zu fragmentierten Sicherheitsrichtlinien und potenziellen Sicherheitslücken führt.

Aus diesen Gründen suchen viele Unternehmen nach Lösungen, die es ihnen ermöglichen, die Sicherheit und Funktionalität ihrer bestehenden AD-Infrastruktur vor Ort zu verbessern, anstatt sie vollständig für Cloud-Alternativen aufzugeben. Dieser Ansatz ermöglicht es ihnen, die Kompatibilität mit ihrer wesentlichen AD-abhängigen Software aufrechtzuerhalten und gleichzeitig ihre allgemeine Sicherheitslage zu verbessern und den modernen Herausforderungen der Cybersicherheit zu begegnen.

In diesem Zusammenhang geht es bei der Wahl einer Sicherheitslösung um mehr als nur das Ankreuzen von Kästchen - es geht um die Auswahl einer Plattform, die Ihre AD/LDAP-Infrastruktur verbessert und gleichzeitig die Einhaltung strenger gesetzlicher Standards wie GDPR und PSD2 gewährleistet.

Warum ist OpenOTP Security Suite für AD/LDAP Umgebungen geeignet?

OpenOTP Security Suitedie von RCDevs entwickelt wurde, ist eine umfassende IAM-Lösung, die Von Haus aus AD/LDAP. Das bedeutet, dass es sich nahtlos in lokale AD/LDAP-Umgebungen integrieren lässt, ohne dass zusätzliche Schichten oder komplexe Konfigurationen erforderlich sind. Außerdem ist es als Europäische LösungOpenOTP erfüllt die strengen EU-Vorschriften wie GDPR und PSD2 und ist damit die erste Wahl für Unternehmen, die Wert auf Datensouveränität und die Einhaltung von Vorschriften legen.

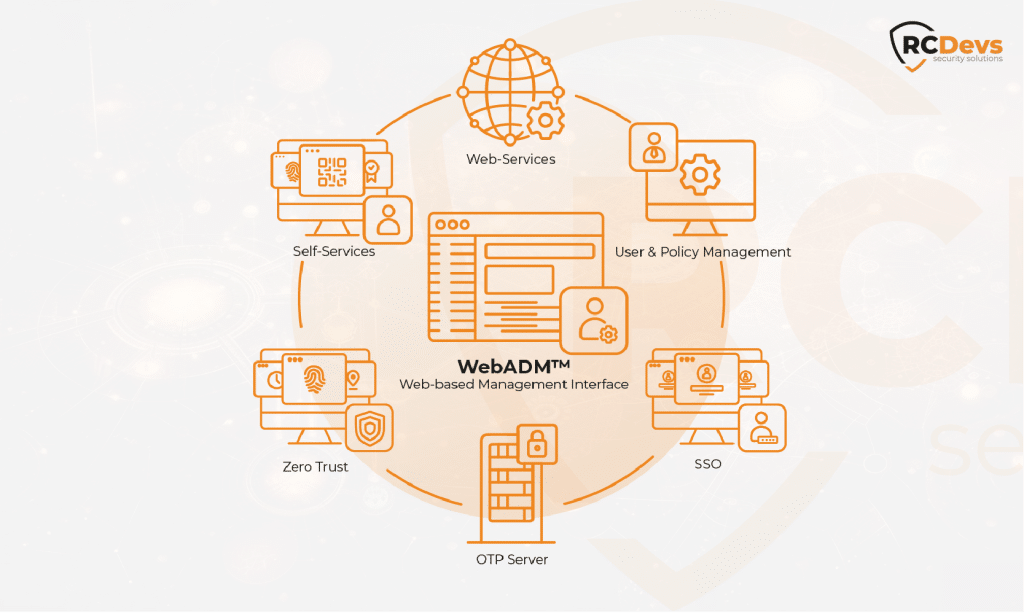

Die Vielseitigkeit von OpenOTP erstreckt sich jedoch nicht nur auf AD/LDAP-Umgebungen. OpenOTP eignet sich zwar besonders gut für lokale AD/LDAP-Infrastrukturen, kann aber auch in Cloud-basierte Verzeichnisse wie Azure AD, Okta oder andere Identitätsanbieter integriert werden. Durch seine Kernkomponente, WebADMOpenOTP kann mehrere Verzeichnisse zusammenfassen und verwalten - unabhängig davon, ob sie sich vor Ort, in der Cloud oder in einer Mischung aus beidem befinden - und als zentraler Identity Provider (IDP) fungieren, was es zu einem beispiellosen Software zur Verwaltung von Identitäten auch.

OpenOTP verbessert die AD/LDAP-Sicherheit

OpenOTP Security Suite lässt sich nahtlos in AD/LDAP-Umgebungen integrieren und erhöht die Sicherheit durch eine Vielzahl von fortschrittlichen Funktionen:

- Multi-Faktor-Authentifizierung (MFA): OpenOTP bietet eine breite Palette von MFA-Optionen, einschließlich OTPs (One-Time Passwords), Push-Benachrichtigungen, FIDO-Schlüssel, SMS und Biometrie. Durch die Integration mit AD/LDAP stellt OpenOTP sicher, dass jeder Zugriffsversuch mit einem zweiten Faktor verifiziert wird, was das Risiko eines unbefugten Zugriffs deutlich reduziert. So können Unternehmen beispielsweise MFA für Windows-Logins, VPN-Zugang und sogar Legacy-Anwendungen mit LDAP erzwingen und so die Sicherheit erhöhen, ohne bestehende Arbeitsabläufe zu unterbrechen.

- Einzelanmeldung (SSO) und Zusammenschluss: Die SSO-Funktionen von OpenOTP vereinfachen die Zugriffsverwaltung, indem sie es den Benutzern ermöglichen, sich einmal zu authentifizieren und Zugang zu mehreren Anwendungen und Diensten zu erhalten. Die Suite unterstützt SAML und OpenID Connect, so dass Unternehmen einen sicheren, föderierten Zugriff sowohl auf lokale als auch auf Cloud-Umgebungen ausdehnen können, was besonders für Unternehmen von Vorteil ist, die AD für das interne Identitätsmanagement nutzen, aber eine sichere Verbindung zu externen SaaS-Anwendungen benötigen.

- Identitätsmanagement und Compliance: OpenOTP unterstützt die Einhaltung von Vorschriften durch die Durchsetzung strenger Zugriffsrichtlinien und die Bereitstellung detaillierter Audit-Protokolle. Funktionen wie digital signierte Zugriffsverträge und die Analyse des Benutzerverhaltens in Echtzeit helfen Unternehmen, gesetzliche Anforderungen zu erfüllen und gleichzeitig die allgemeine Sicherheit zu erhöhen. Die Fähigkeit der Suite, mehrere AD/LDAP-Verzeichnisse von einer einzigen Konsole aus zu verwalten und zu steuern, reduziert den Verwaltungsaufwand und gewährleistet konsistente Sicherheitsrichtlinien im gesamten Unternehmen.

- Passwortverwaltung und sichere Selbstbedienung: Die Verwaltung von Passwörtern in AD/LDAP-Umgebungen kann eine komplexe Aufgabe sein, insbesondere wenn Benutzer ihre Anmeldedaten vergessen oder Passwörter zurückgesetzt werden müssen. OpenOTP's Secure Password Reset (PwReset) Anwendung ermöglicht es Benutzern, ihre Passwörter sicher mit MFA zurückzusetzen und stellt sicher, dass auch die Passwortverwaltung mit den Sicherheitsrichtlinien übereinstimmt. Diese Selbstbedienungsfunktion ist besonders nützlich in Umgebungen, in denen Ausfallzeiten aufgrund gesperrter Konten den Geschäftsbetrieb stören können.

- Zero Trust Network Access (ZTNA): OpenOTP unterstützt Unternehmen bei der Umstellung auf ein Zero-Trust-Sicherheitsmodell, indem es jede Zugriffsanfrage auf der Grundlage von Benutzeridentität, Gerätezustand und Kontext verifiziert. Funktionen wie Geo-Velocity-Checks, IP-Reputationsanalysen und die Erkennung von Standortanomalien sorgen für zusätzlichen Schutz und stellen sicher, dass nur legitime Benutzer auf sensible Ressourcen zugreifen können.

WebADM: Die Brücke zwischen OpenOTP und Ihrem AD

Die RCDevs OpenOTP Security Suite lässt sich über ihre Kernkomponente WebADM nahtlos in bestehende Active Directory-Umgebungen integrieren. Diese Integration verbessert die AD-Sicherheit, ohne etablierte Arbeitsabläufe zu stören oder wesentliche Änderungen an der bestehenden Infrastruktur zu erfordern.

WebADM dient als zentrale Verwaltungsschnittstelle für die OpenOTP Security Suite und ist das entscheidende Bindeglied zwischen OpenOTP und Active Directory. So funktioniert die Integration:

- Nativer LDAP-Zugang: WebADM lässt sich als Identitätsspeicher direkt in AD/LDAP-Server integrieren. Es nutzt AD/LDAP zur Authentifizierung von Benutzern, ohne als zwischengeschalteter Proxy zu fungieren, und gewährleistet so einen nahtlosen Zugriff auf Benutzerdaten, ohne das AD-Schema zu ändern oder LDAP-Operationen abzufangen.

- Keine Synchronisierung: WebADM greift ohne Echtzeitsynchronisation direkt auf AD/LDAP-Daten zu. Änderungen an Benutzerkonten, Gruppenmitgliedschaften oder Berechtigungen in AD/LDAP werden bei der Abfrage in WebADM widergespiegelt, wodurch sichergestellt wird, dass die neuesten Daten für die Authentifizierung und die Durchsetzung von Richtlinien verwendet werden.

- Attribut-Mapping: WebADM verwendet vorhandene AD/LDAP-Attribute direkt für die Authentifizierung und das Identitätsmanagement. Es nutzt die vorhandenen AD-Attribute, um Multi-Faktor-Authentifizierung und andere Sicherheitsfunktionen im OpenOTP-System zu ermöglichen.

Vorteile dieses Integrationsansatzes

- Minimale Auswirkungen: Die bestehende AD-Struktur bleibt erhalten, wodurch die Unterbrechung des IT-Betriebs minimiert wird.

- Verbesserte Sicherheit: Die AD-Authentifizierung wird durch erweiterte Sicherheitsfunktionen unterstützt, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

- Zentralisierte Verwaltung: Administratoren können sowohl AD- als auch OpenOTP-Sicherheitsfunktionen über eine einzige Schnittstelle verwalten.

- Erweiterte Sicherheitsfunktionen: Es lässt sich direkt und reibungslos in Ihre bestehenden Verzeichnisdienste integrieren. Dies umfasst die Unterstützung LDAP-Authentifizierung und AD/LDAP-Benutzerverzeichnis-Integration. Ziel ist es, Ihre aktuelle Infrastruktur zu verbessern, ohne dass erhebliche Änderungen oder zusätzliche Komplexität erforderlich sind.

- Skalierbarkeit und Flexibilität: Die Lösung kann problemlos skaliert werden, um wachsende Benutzerbestände und sich entwickelnde Sicherheitsanforderungen zu erfüllen.

- Einhaltung: Indem alle Daten in der bestehenden AD-Infrastruktur verbleiben, können Unternehmen die Anforderungen an die Datenverfügbarkeit und -hoheit leichter erfüllen.

- Datensouveränität: Alle Identitätsdaten, einschließlich MFA-, FIDO- und biometrischer Informationen, werden sicher in der unternehmenseigenen AD-Infrastruktur gespeichert.

Dieser Integrationsansatz ermöglicht es Unternehmen, ihre bestehenden AD-Investitionen zu nutzen und gleichzeitig ihre Sicherheitslage mit den fortschrittlichen Funktionen von OpenOTP deutlich zu verbessern.

Schlussfolgerung: Warum OpenOTP die richtige Wahl für AD/LDAP-Umgebungen ist

Wenn es um die Sicherung von AD/LDAP-Infrastrukturen geht, bietet OpenOTP Security Suite eine überzeugende Kombination aus fortschrittlichen Funktionen, einfacher Integration und der Einhaltung europäischer Datenschutzstandards. Im Gegensatz zu vielen Mitbewerbern ist OpenOTP speziell für On-Premise-Umgebungen konzipiert und stellt sicher, dass Ihre Identitätsdaten innerhalb Ihrer AD/LDAP-Infrastruktur sicher bleiben.

Mit Funktionen wie passwortloser Authentifizierung, Zero Trust-Architektur und bedingtem Zugriff bietet OpenOTP eine umfassende, zukunftssichere Lösung, ohne dass eine Migration zu Cloud-basierten Plattformen erforderlich ist. Dies macht es zur idealen Wahl für Unternehmen in regulierten Branchen, insbesondere für solche, die strenge Vorschriften zur Datenhoheit und zum Datenschutz einhalten müssen.

Darüber hinaus macht die Flexibilität von OpenOTP, sich auch in Cloud-basierte Verzeichnisse zu integrieren, es zu einer zukunftssicheren Lösung für Unternehmen, die sich zu einer hybriden Identitätsmanagement-Strategie entwickeln könnten.

Bereit zu sehen, wie OpenOTP Ihre AD/LDAP-Sicherheit verändern kann? Kontaktieren Sie uns heute um eine Demo zu vereinbaren oder mehr zu erfahren.