FIDO2

Jetzt können Sie sich mit dem FIDO2-fähigen USB-Stick oder -Gerät an Ihrem Windows-Computer anmelden, wie Sie es mit dem FIDO U2F-Schlüssel verwendet haben.

Aufregende neue Funktionalität

FIDO2 für Windows-Anmeldeinformationsanbieter

Es gibt 3 Szenarien, Sie können sich über den FIDO2-Schlüssel bei Ihrem RCDevs-Windows-Anmeldeinformationsanbieter anmelden:

1) Wenn Sie es sind in Ihrem Active Directory-Netzwerk, können Sie sich mit oder ohne Aktivierung der Multi-Factor Authentication mit Ihrem FIDO2-Schlüssel bei Ihrem Active Directory anmelden.

2) Wenn Sie es sind außerhalb Ihres Netzwerks und mit dem Internet verbunden sind, können Sie sich immer noch mit Ihrem FIDO2-Schlüssel authentifizieren, der auf Ihrem RCDevs OpenOTP-Server verifiziert ist.

3) Ohne Verbindung überhaupt Offline-Modus ermöglicht es Ihnen weiterhin, Ihren FIDO2-Schlüssel zu verwenden, um sich auf Ihrem Computer zu authentifizieren.

Dieser Modus ist natürlich nicht obligatorisch und Sie können die Dauer einstellen, die Sie aktivieren möchten.

– LDAPU2F: Erfordert sowohl LDAP- als auch FIDO-Antworten.

– LDAPMFA: Erfordert LDAP und entweder OTP oder FIDO.

Main Leistungen

Höhere Sicherheit

Authentifizierung an mehreren Systemen mit einem Gerät

Geringe Abweichung

Wie funktioniert FIDO2 für den Windows Credential Provider-Client?

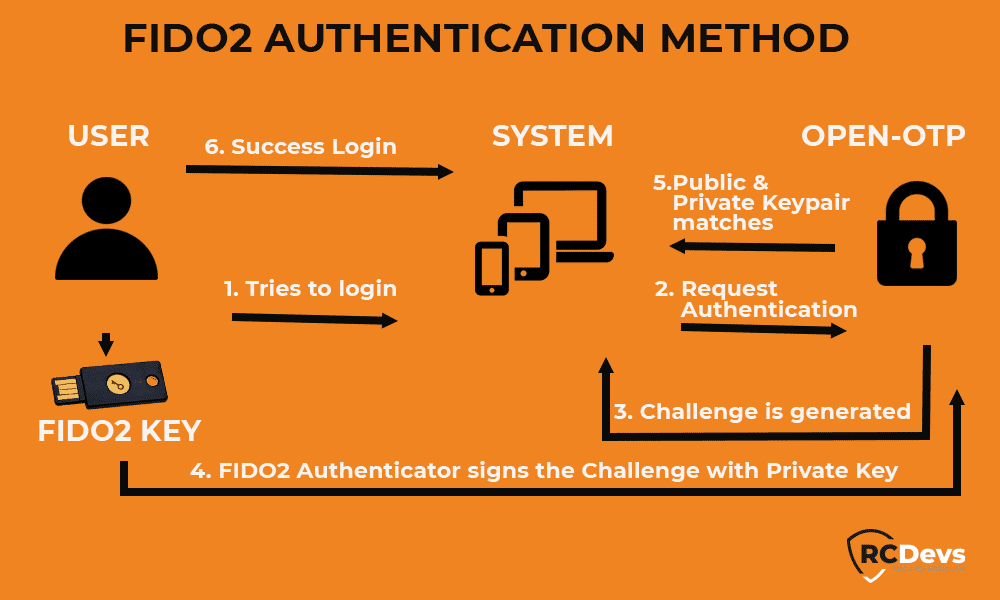

Hier ist WebADM die vertrauende Seite. Wenn Sie sich in FIDO2 anmelden und konfigurieren, sendet WebADM eine Abfrage an den privaten Schlüssel. Der private Schlüssel des Benutzers wird im FIDO2-Authentifikator gespeichert, der durch einen biometrischen Faktor oder eine PIN geschützt ist (Anwesenheit des Benutzers ist obligatorisch) und wird verwendet, um von einer vertrauenden Seite initiierte Transaktionen zu signieren.

Es bringt zu Ihrem Windows-Login das gleiche Baumprotokollierungsszenario, das Sie bereits mit Ihrer RCDevs Mobile Push App hatten.