metaIAM

VEREINIGTE IAM-FÖDERATION

Ein Master IAM um sie alle zu beherrschen

Verbinden Sie mehrere einzelne IAM-Systeme (Microsoft Entra ID, Okta, Cisco DUO, PingIdentity, OneLogin, Salesforce, etc...) durch Zusammenschaltung von

und abstrahiert Ihr "Meta-IAM" in einem einzigen, strukturierten Sammelverzeichnis auf oberster Ebene, mit optionalen 2-Wege-Synchronisation.

Zusätzlich zu diesem Meta-IAM bietet die RCDevs-Lösung IdPs und unterstützt jede Cloud- oder On-Premises-Integration wie E-Mail-Systeme, VPNs, OIDC, usw.

Die Zukunft des IAM ist Föderation

Bei modernem Identitätsmanagement geht es darum, Systeme zu verbinden, nicht sie zu zerschlagen

Ein Meta-IAM für eine dezentralisierte Welt

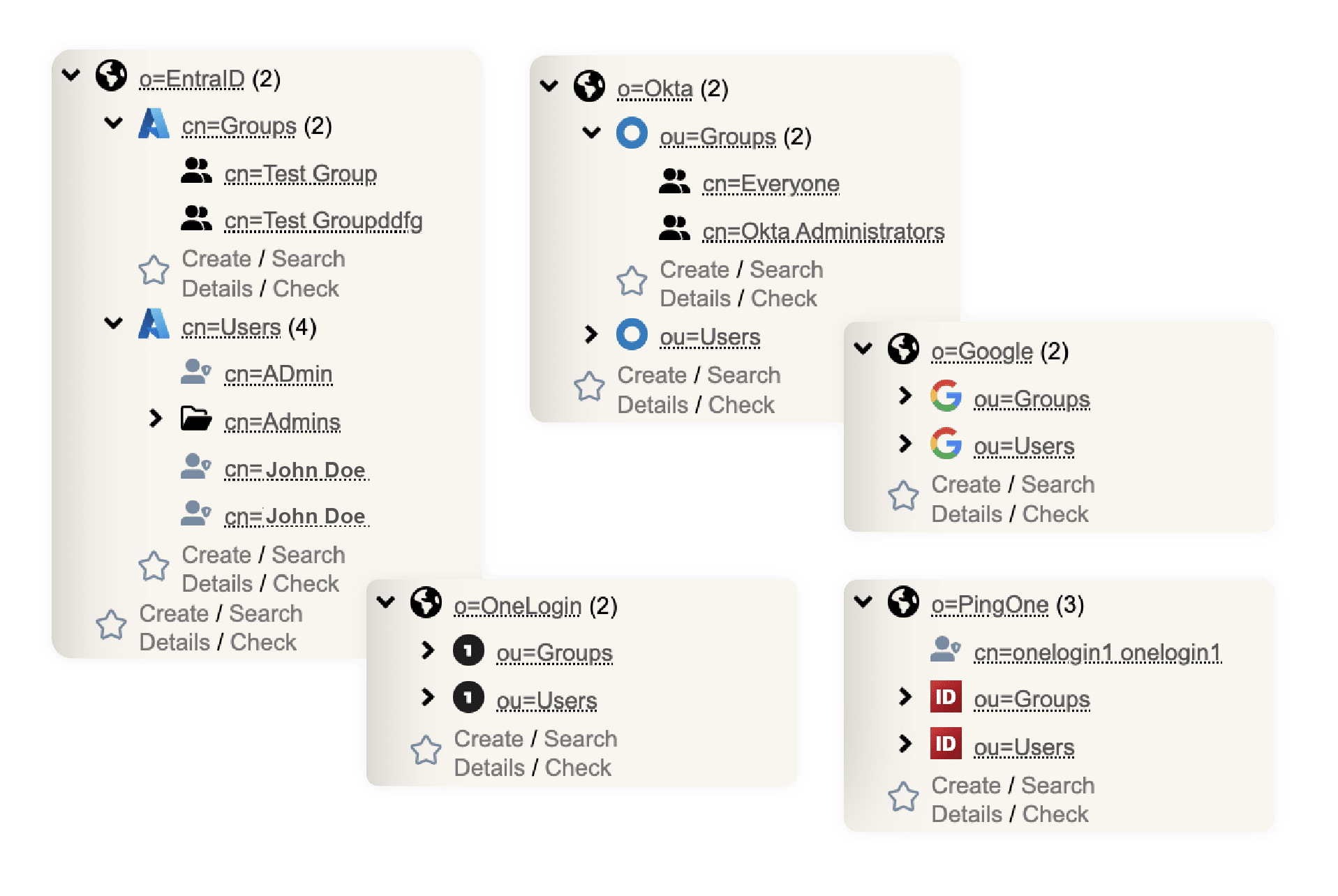

Das Herzstück dieser neuen Architektur ist die WebADM-Meta-Verzeichniseine zentralisierte Abstraktionsschicht, die Identitätsinformationen aus mehreren IAM-Diensten zusammenführt:

Sobald die Verbindung über leichtgewichtige Konnektoren hergestellt ist, erstellt WebADM eine meta-IAM: eine logische Einheit, die aus mehreren IAMs besteht. Von dort aus können Administratoren Folgendes definieren Meta-GruppenBenutzergruppen, die IAM-Grenzen überschreiten, und Design fein abgestufte Zugriffsrichtlinien für Anwendungen, VPNs, PKI, Windows-Anmeldungen, PAM-Systeme und mehr.

Keine Synchronisationsstürme. Keine Kopfschmerzen bei der Migration. Keine doppelten Identitäten.

Nur eine logische Ansicht über viele Systeme, die in Echtzeit aktualisiert wird, mit voller Unterstützung für IAM-übergreifende Autorisierung.

Föderation ohne die kaskadierenden IdPs

Die herkömmliche IAM-Föderation beruht auf der Verkettung oder Kaskadierung von Identitätsanbietern (IdPs) unter Verwendung von SAML, OIDC oder LDAP-Referenzen. Dieses Modell wird schnell zu einem Spaghetti-Chaos, wenn man mehrere IdPs hat über Tochtergesellschaften, Partner und Geschäftsbereiche hinweg.

WebADM stellt das auf den Kopf!

Es besteht keine Notwendigkeit, Identitätsanbieter zu kaskadieren oder zu verschachteln. Stattdessen bleibt jedes IAM autonom und unangetastet. RCDevs'-Konnektoren ziehen die erforderlichen Identitäts- und Gruppeninformationen in die Meta-IAM-Schichtin dem globale Richtlinien und Zugangskontrollregeln durchgesetzt werden.

Das bedeutet, dass jedes System, ob Cloud IAM, Legacy AD oder SQL-Benutzerspeicher, weiterhin unabhängig funktioniert. Aber für die Anwendungen und Dienste, die die Identität von WebADM nutzen, ist alles ein einziges sauberes, logisches Modell.

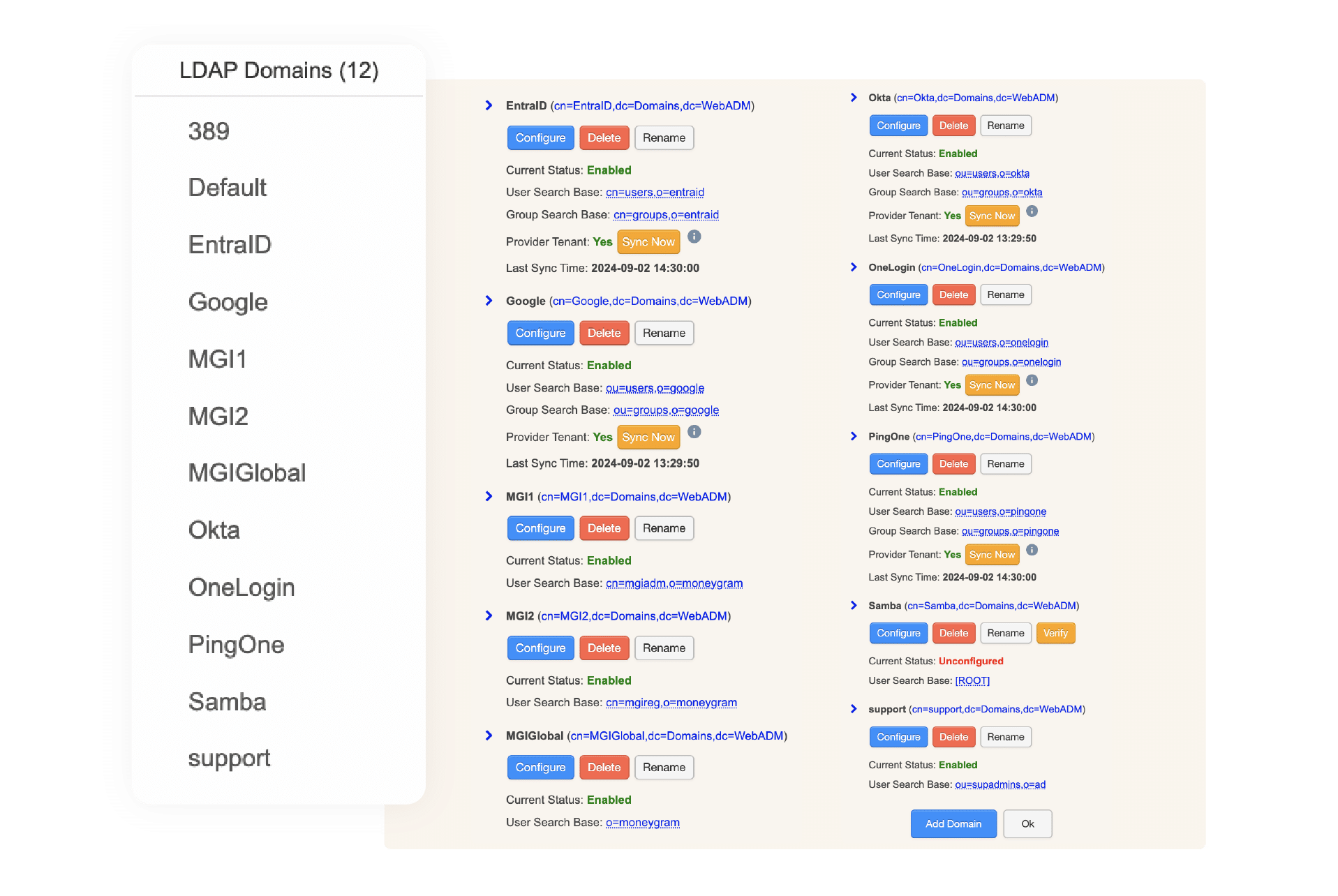

Erstellen von Meta-Domänen und IAM-übergreifenden Zugriffsgruppen

Mit WebADM können Sie Folgendes erstellen Meta-Domains - logische Einheiten, die mehrere IAMs unter einem einzigen Dach zusammenfassen. Dann können Sie definieren Meta-Gruppen die sich über diese Domänen erstrecken.

Beispiel für einen Anwendungsfall:

1. Kombinieren Sie Benutzer aus Entra ID (Unternehmens-Cloud), On-Prem AD (alte Benutzer) und der Okta-Instanz eines Partners.

2. Fügen Sie ausgewählte Benutzer aus jeder Gruppe in eine Metagruppe ein: SecureFinanceOps.

3. Wenden Sie eine einzige Zugriffsrichtlinie auf diese Metagruppe an, um den Zugriff auf ein VPN, interne Dashboards und PKI-basierte E-Mail-Signierung zu steuern.

Diese Art von IAM-übergreifende Gruppenrichtlinie ist normalerweise der heilige Gral der IAM-Strategie - und RCDevs liefert ihn ohne Datenmigration, Synchronisierungsprobleme oder IdP-Wildwuchs.

Null-Fußabdruck, bidirektionale Synchronisation

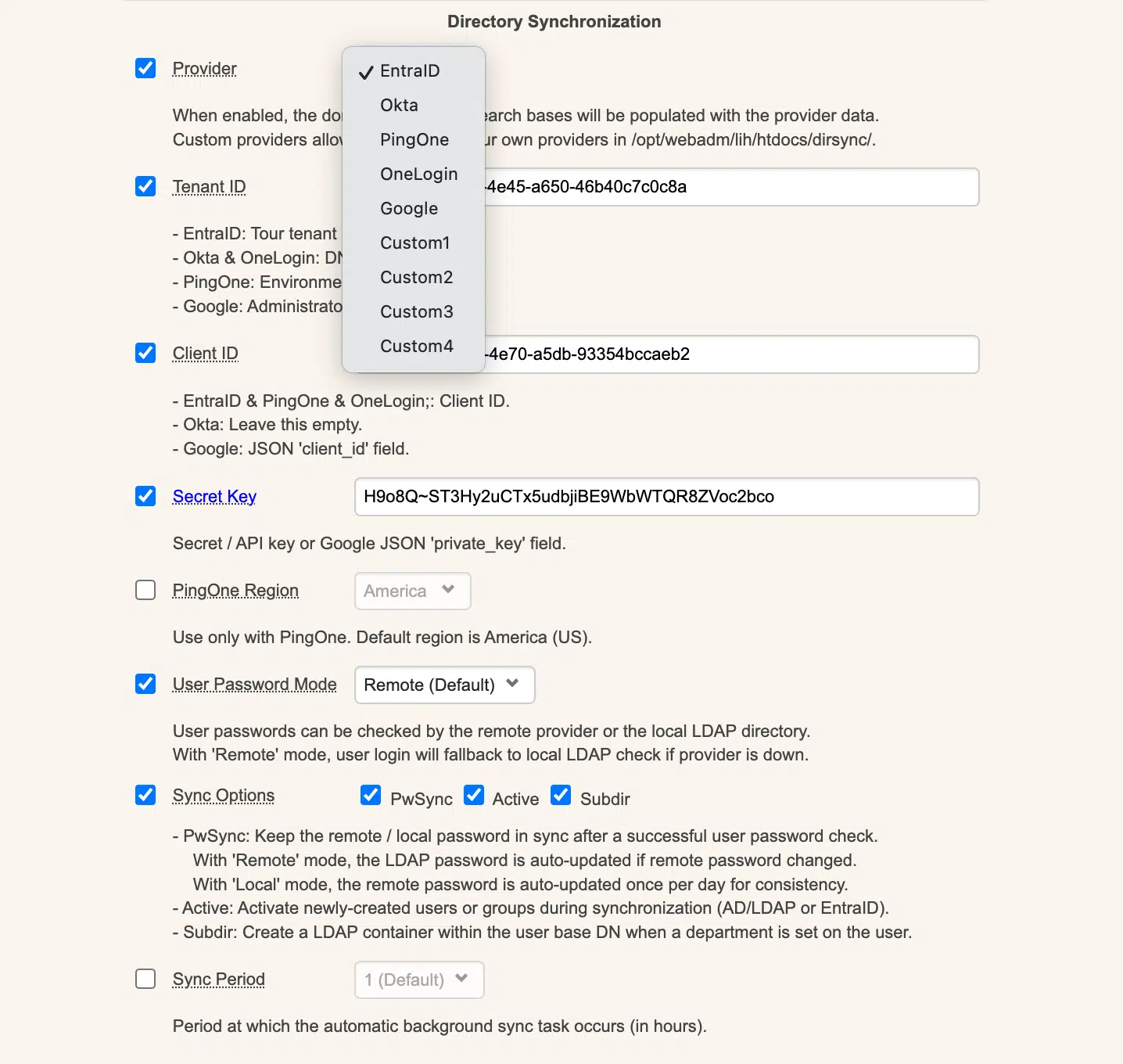

Standardmäßig arbeitet WebADM in einer Null-Fußabdruck-Moduswas bedeutet, dass es die verbundenen IAMs nicht ändern. Wenn Sie jedoch mehr Kontrolle wünschen, unterstützt es auch Einseitige oder zweiseitige Synchronisierungund ermöglicht die zentralisierte Bereitstellung von Benutzern und Gruppen.

Im bidirektionalen Modus, WebADM wird zum Master-IAM-Manager über alle Systeme hinweg.

Sie können:

- Benutzer zwischen IAMs verschieben oder kopieren

- Passwörter, MFA/FIDO-Anmeldedaten und Gruppenmitgliedschaften aufbewahren

- Automatisches Übertragen von Identitätsänderungen

Beispiel: Sie können einen Benutzer mit einem Klick von Okta zu AD verschieben, und WebADM erledigt den Rest, wobei Anmeldedaten, MFA-Registrierung und sogar Passwort-Hashes dank der IAM-Metadatenschicht erhalten bleiben.

Vorübergehender Zugang & Smart Federation

Eine der wichtigsten leistungsstarke Funktionen von RCDevs WebADM ist seine Fähigkeit zum vorübergehenden Zusammenschluss.

Beispiel:

Sie haben einen Berater von Unternehmen A, der für ein kurzes Projekt Zugang zu den internen Diensten von Unternehmen B benötigt.

Mit WebADM können Sie:

- Kopieren Sie den Benutzer vorübergehend in das IAM von Unternehmen B (oder eine Verbundgruppe)

- Passwort + MFA-Details einschließen

- Ein automatisches Verfallsdatum festlegen

- Anwendung von Zugriffsrichtlinien für bestimmte Bereiche

Der Benutzer hat einfacher Zugang für die Dauer des Projektsund alles wird danach automatisch aufgeräumt.

RCDevs IAM-Konsolidierung

Hauptmerkmale

Skalierbar Konvergenz der Identität

Rationalisieren und skalieren Sie das Identitätsmanagement, indem Sie isolierte IAM- und IdP-Systeme in einer einzigen, zentralisierten Ansicht zusammenführen, die für Millionen von Identitäten ausgelegt ist.

Bi-direktional Sync

WebADM unterstützt Echtzeit- oder geplante Zwei-Wege-Synchronisationen, so dass Änderungen wie Gruppenmitgliedschaften, Benutzer-Metadaten und token-Zuweisungen in verbundene Identitätssysteme zurückgeschrieben werden können. Benutzer und Gruppen können unter Beibehaltung von Passwörtern und MFA-Methoden zwischen IAMs kopiert oder verschoben werden.

Cloud-Ausfall Widerstandsfähigkeit

Sicherstellung der Ausfallsicherheit des Systems mit automatischer lokaler Passwortsynchronisation, so dass der Betrieb auch während eines Ausfalls eines Cloud-/SaaS-Dienstes fortgesetzt werden kann.

Vereinheitlicht Systemübergreifende Authentifizierung

Ermöglichen Sie einer einzigen Anwendung die einfache Authentifizierung von Benutzern über alle angeschlossenen IAM-Systeme hinweg und sorgen Sie so für einen einheitlichen und reibungslosen Authentifizierungsprozess.

Einheimische Integration

Direkte Integration mit IAM-Systemen, so dass keine zusätzlichen LDAP-Konnektoren erforderlich sind. Dies vereinfacht den Einrichtungsprozess und reduziert die Komplexität.

IAM-übergreifend Politikgestaltung

Erstellen und Durchsetzen von Sicherheitsrichtlinien, die sich über mehrere IAM-Systeme erstrecken, um Konsistenz und Sicherheit im gesamten Unternehmen zu gewährleisten.

Fernbedienung Benutzerverwaltung

Verwalten Sie Remote-IAM-Benutzer effektiv, ohne dass Passwörter zurückgesetzt werden müssen, und sorgen Sie so für eine nahtlose Benutzererfahrung.

Mitgliedschaft in der Gruppe Synchronisierung

Synchronisieren Sie Gruppenmitgliedschaften über verschiedene IAM-Systeme hinweg und implementieren Sie Gruppenfunktionen auf Unix-Ebene für eine verbesserte Zugriffskontrolle und -verwaltung.

Multi-Mieter Umsetzung

Implementieren Sie all diese Funktionen auf Mandantenbasis in unserer MSSP-Multi-Tenant-Edition und bieten Sie maßgeschneiderte IAM-Lösungen für jeden Mandanten.

SEHEN

IST GLAUBEN

Unabhängig davon, ob Sie ein Auto oder eine Sicherheitslösung kaufen, möchten Sie immer eine Probefahrt machen, bevor Sie auf der gepunkteten Linie unterschreiben. Wir wissen das und Sie wissen das.

Kontaktieren Sie uns für Ihre Kostenloser PoC oder testen Sie sich selbst.