Spankey-Kampagne

SSH-Schlüssellebenszyklus

In WebADM

RCDevs SPANKEY hilft Ihnen dabei

Verwalte Dein SSH-Schlüssel über Ihre IAM-Plattform

Überbrückung des IAM- und SSH-Schlüssellebenszyklus

SSH-Schlüsselverwaltung einfach gemacht

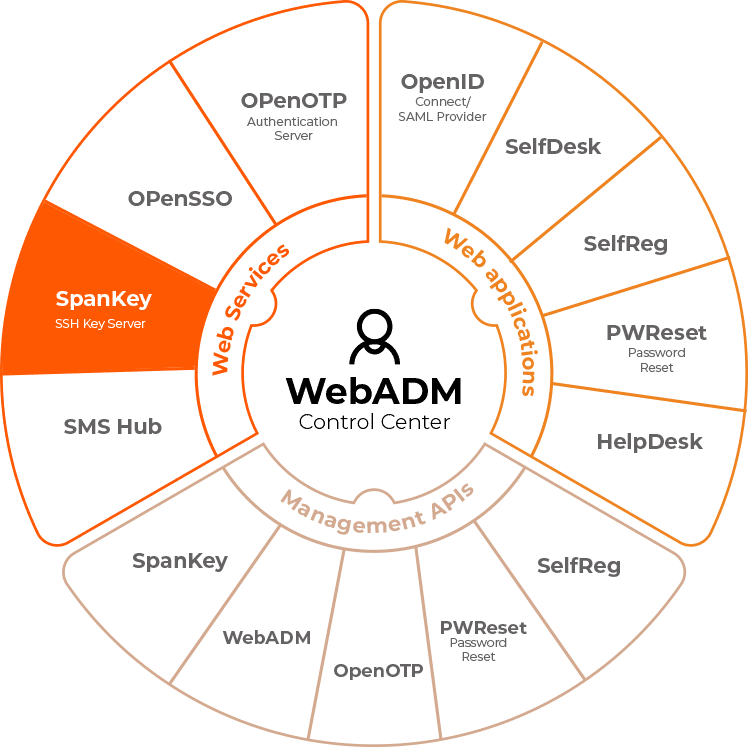

RCDevs SpanKey ist eine SSH-Schlüssel-Lifecycle-Management-Lösung, die SSH-Schlüssel-basierte Kontrollen und Governance außergewöhnlich einfach und mühelos macht und sie mit den bestehenden Standard-Identitätsmanagement-Lösungen kombiniert. Im Gegensatz zu den meisten SSH-Schlüsselverwaltungslösungen hängt SpanKey nicht von umfangreichen Schlüsseltresoren ab, sondern arbeitet mit einem Standard-LDAP/AD zusammen, wobei Benutzer-zu-Schlüssel- und Schlüssel-zu-Host-Zuordnungen intuitiv in LDAP/AD-Konten und -Gruppen verwaltet werden .

Sie sind 3 Schritte entfernt von

Verwalten Sie Ihre SSH-Schlüssellebenszyklus mit WebADM

Installation auf dem Server

Laden Sie RCDevs-Softwarepakete oder virtuelle Appliances herunter.

Installation auf dem Client

Der SpanKey-Client benötigt nscd und OpenSSH. Schauen Sie sich die Video-Tutorials an.

Aufbau

Sobald das SpanKey-Serverpaket installiert ist, müssen Sie den SpanKey-Dienst in WebADM aktivieren

Für eine einfachere Konfiguration

Wir bieten an ein Beispiel für eine Konfiguration in wenigen Minuten

Wie Schlüssel sicher gespeichert und verwaltet werden

Warum ist SSH-Schlüsselverwaltung wichtig für dich?

Die meisten SSH-Bereitstellungen verwenden private/öffentliche Schlüsselpaare, um den Benutzerzugriff zu authentifizieren. Schlüsselpaare sind in vielerlei Hinsicht sicherer als Passwörter, aber sie öffnen Unternehmen eine ganz neue Büchse der Pandora: Schlüsselverwaltung, die Kontrolle darüber, wie Schlüssel sicher gespeichert und verwaltet werden, von der Erstellung bis zum Widerruf und zum Löschen. Ohne ordnungsgemäße Schlüsselverwaltung laufen UNIX- und Linux-Anmeldungen in einem Unternehmen ungeregelt ab, es fehlt der Überblick, welcher Schlüssel zu welcher Identität gehört und ob die mit den Schlüsseln hergestellten Verbindungen den Richtlinien und Richtlinien des Unternehmens entsprechen. In der Praxis bedeutet dies, dass sich eine unbekannte Identität mit einem nicht einmal bekannten Schlüssel an einem kritischen Produktionssystem anmeldet.

Die SSH-Schlüsselverwaltung ist für die Aufrechterhaltung der Sicherheit von wesentlicher Bedeutung, da das gesamte SSH-Protokoll und daher dessen Sicherheit auf öffentlichen und privaten Schlüsselpaaren basiert. Eine ordnungsgemäße SSH-Schlüsselverwaltung schützt vor kritischen Risiken, die zu Systemausfällen führen oder wichtige Informationen in falsche Hände geraten lassen.

Die SSH-Schlüsselverwaltung ist für die Aufrechterhaltung der Sicherheit von wesentlicher Bedeutung, da das gesamte SSH-Protokoll und daher dessen Sicherheit auf öffentlichen und privaten Schlüsselpaaren basiert. Eine ordnungsgemäße SSH-Schlüsselverwaltung schützt vor kritischen Risiken, die zu Systemausfällen führen oder wichtige Informationen in falsche Hände geraten lassen.

Noch ein paar Dinge, die Sie wissen müssen

Holen Sie das Beste aus SpanKey

Einfache Schlüsselregistrierung mit Self-Service

Die Self-Service-Anwendungen von RCDevs beinhalten eine SSH-Schlüsselverwaltungsfunktion, die es Benutzern ermöglicht, ihr eigenes SSH-Schlüsselpaar zu erstellen und den zugehörigen öffentlichen Schlüssel automatisch auf dem SpanKey-Server registrieren zu lassen. Die Liste der erlaubten SSH-Schlüsseltypen (RSA/ECC/DSA) und die Schlüssellänge (Anzahl der Bits) ist auf dem SpanKey-Server konfigurierbar. Der Self-Service generiert ein neues Schlüsselpaar und stellt den privaten Schlüssel sicher in verschiedenen Formaten bereit, darunter PuTTY und OpenSSH. Eine Richtlinienkonfiguration kann optional den Passphrasenschutz erzwingen. Der Self-Service-Zugang kann durch eine OTP-Login-Methode mit OpenOTP von RCDevs geschützt werden.

Grafische Sitzungsaufzeichnung

Mit SpanKey werden Terminalsitzungen überwacht und aufgezeichnet. Inaktive Sitzungen werden nach einer konfigurierbaren Zeit automatisch gesperrt und eine Benutzerkennwortabfrage wird zum Entsperren verwendet. Aber noch wichtiger ist, dass Terminalbenutzersitzungen live in der sicheren Datensatzdatenbank von WebADM aufgezeichnet werden. Die Sitzung wird entweder in der SQL-Datenbank oder auf einem NAS-Mount verschlüsselt gespeichert. Zu Prüfungs- und Untersuchungszwecken können Sie Terminalsitzungen auch mit dem Sitzungsplayer in WebADM erneut abspielen. SpanKey kann eine eintägige SSH-Sitzung nur mit 3 MByte aufzeichnen! Im Gegensatz zu Lösungen von Mitbewerbern, bei denen die Aufzeichnung schnell einen hohen Speicherplatzbedarf hat, können Sie mit SpanKey Ihre Audit-Informationen ein Jahr lang aufbewahren, ohne zusätzliche Terabyte zu benötigen.

Automatisierter Ablauf des öffentlichen Schlüssels

Das Ablaufen von SSH-Schlüsseln nach einer bestimmten Zeit ist erforderlich, um ein gewisses Maß an Vertrauen für die Benutzerschlüssel zu gewährleisten und die ISO- oder PCI-Vorschriften einzuhalten. Wenn SpanKey mit Schlüsselablauf konfiguriert ist, werden die Benutzer automatisch nach Ablauf ihrer öffentlichen Zeit benachrichtigt. Es wird eine E-Mail mit einem Erneuerungslink gesendet, der es ihnen ermöglicht, ihren gerade abgelaufenen öffentlichen Schlüssel selbst zu erneuern.

Probleme mit MountPoints mit leerem LDAP-Basis-DN behoben.

Probleme mit dem Ablauf von Lizenzen bei Testlizenzen behoben.

Probleme mit MountPoints mit leerem LDAP-Basis-DN behoben.

Probleme mit dem Ablauf von Lizenzen bei Testlizenzen behoben.

Unterstützung für gemeinsames Konto

Gemeinsame Konten sind bei der Verwendung von SSH in Unternehmen weit verbreitet. Ein gemeinsames Konto (wie 'root' oder ein 'webmaster'-Benutzer) ist ein Systemkonto, das von mehreren Administratoren gleichzeitig verwendet wird. In SpanKey können Sie jeden generischen LDAP-Benutzer in ein gemeinsam genutztes SSH-Konto umwandeln, indem Sie dieses Konto einfach mit einer „LDAP-Gruppe mit gemeinsam genutztem Zugriff“ verknüpfen. Dann erhalten alle Mitglieder der Gruppe mit ihrem eigenen SSH-Schlüssel Zugriff auf das gemeinsame Konto.

Hauptschlüssel und Wiederherstellungsschlüssel

In SpanKey können Sie Mastergruppen definieren, in denen die Mitglieder der Gruppe als Superuser betrachtet werden und mit ihrem SSH-Schlüssel auf jedes andere SpanKey-Konto zugreifen können. Eine Mastergruppe kann für verschiedene Gruppen von Zielservern über WebADM-Clientrichtlinien unterschiedlich konfiguriert werden. Standardmäßig löschen die SpanKey-Agenten die Dateien mit autorisierten Schlüsseln der Benutzer zur Laufzeit, um zu verhindern, dass Benutzer unhandliche öffentliche Schlüssel hinzufügen. Wenn Wiederherstellungsschlüssel konfiguriert sind, werden diese Schlüssel zu Wiederherstellungszwecken automatisch in die Datei "authorized_keys" des Benutzers geschrieben (falls der SpanKey-Agent nicht mit dem SpanKey-Server kommunizieren kann).

HSMs und Hardware-SSH-Geräte

Wenn HSMs (z. B. YubiHSM) in WebADM verwendet werden, verwendet die Erzeugung des privaten SSH-Schlüssels die echte zufällige Erzeugung des HSM, um die erforderliche Entropie (zufällige Bytes) zu sammeln, die in dem SSH-Schlüsselpaar-Erstellungsprozess verwendet wird. SpanKeys verwendet HSMs sowohl für die RSA- als auch für die ECC-Schlüsselgenerierung (Elliptic Curve). SpanKey unterstützt Hardwaregeräte wie Smartcards und die Yubikeys v4 mit PIV Applet. Bei Hardware-SSH-Geräten gibt es keine private SSH-Schlüsseldatei; die Benutzer müssen das Gerät nur an den USB-Port anschließen, um Remote-Server mit SSH zu verbinden.

Um eine Online-Demo anzufordern, müssen Sie nur Ihr Konto erstellen oder uns kontaktieren.

Online-Demos sind kostenlos verfügbar, damit Sie RCDevs Multi-Faktor in 5 Minuten ausprobieren und sich mit Ihrem Handy oder Yubikey authentifizieren können.