Qu'est-ce que la gestion des clés SSH - Dernière mise à jour

Qu'est-ce que la gestion des clés SSH - Dernière mise à jour

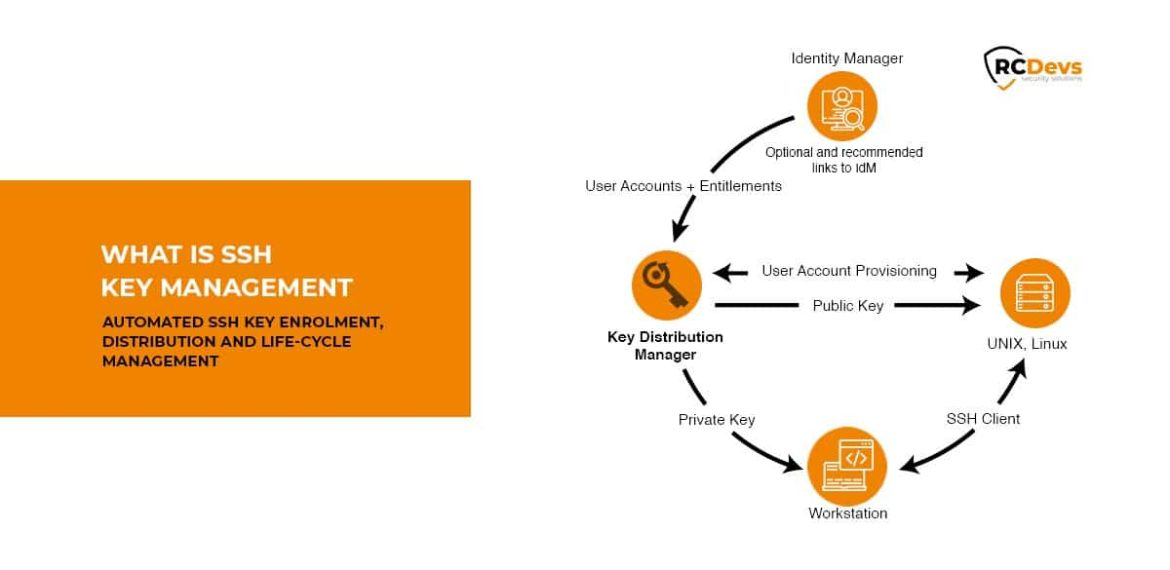

Qu'est-ce que la gestion des clés SSH

SSH, c'est-à-dire Secure Shell, est un protocole réseau cryptographique qui est un ensemble de règles pour le transfert de données codées sur le réseau.

Pourquoi avez-vous besoin de SSH ?

- Plus facile à utiliser.

- Plus sûr que le nom d'utilisateur et le mot de passe peuvent être volés par un homme au milieu de l'attaque.

- Le chiffrement symétrique ne peut pas être effectué sur les serveurs distants et les utilisations SSH Cryptographique asymétrique.

Qui peut y accéder et où ?

Comme pour toute méthode d'authentification, les connexions SSH sont régies par l'IAM d'entreprise, qui, sous sa forme la plus simple, répond à la question de savoir qui peut accéder et où ? Habituellement, la source de confiance pour cela est le LDAP d'entreprise, Active Directory (AD) dans de nombreux cas, qui héberge la relation entre les identités et leurs emplacements d'accès autorisés.

Avec les clés SSH, ce paysage est cependant très différent : il n'y a pas de source unique, mais à la place, les informations d'autorisation sont distribuées sur le serveur Unix/Linux lui-même. Si une entreprise héberge 100 serveurs, cela équivaut à 100 points de décision (ou de violation) individuels pour l'accès. Comme un accès peut en mener à un autre, le chiffre réel peut être beaucoup plus grand.

Problèmes rencontrés par l'organisation utilisant la clé SSH

Le problème auquel de nombreuses organisations sont confrontées aujourd'hui est que leurs solutions IAM ne prennent pas en charge les clés SSH comme méthode de connexion. Techniquement parlant, les solutions IAM existantes sont incapables de combler le fossé entre les nombreuses autorisations au sein d'un parc de serveurs Unix/Linux et les identités et autorisations trouvées dans les AD/LDAP.

De nombreuses, voire toutes, les connexions Unix et Linux ne sont pas gérées, sans la possibilité de déterminer quelle clé appartient à quelle identité et si l'accès est en infraction avec les directives IAM de l'entreprise. En pratique, cela signifie qu'une identité inconnue peut se connecter avec une clé dont l'existence n'est même pas connue. Pour aggraver les choses, les connexions SSH sont généralement destinées à un accès privilégié, la forme d'accès la plus critique.

Solution : Gérer de manière centralisée votre clé SSH

Tokens SpanKey est un serveur de clés SSH centralisé pour OpenSSH où les clés publiques sont stockées dans votre annuaire LDAP central (ex. Active Directory). Avec SpanKey, il n'est pas nécessaire de distribuer, d'expirer manuellement ou de maintenir les clés publiques sur les serveurs. Au lieu de cela, l'agent SpanKey est déployé sur les serveurs et est chargé de fournir les clés publiques des utilisateurs à la demande. Le serveur SpanKey fournit un contrôle d'accès par hôte avec « marquage du serveur », des groupes d'accès LDAP, une gestion centralisée à partir de la console RCDevs WebADM, des comptes partagés, des utilisateurs privilégiés (clés principales), des clés de récupération. Il prend en charge l'expiration des clés publiques avec des workflows automatisés pour le renouvellement des clés SSH (via les self-services).

Inscription de clé facile avec les libre-services, enregistrement de session graphique, expiration automatique de la clé publique, prise en charge du compte partagé pour ne citer que quelques fonctionnalités dans SpanKey.

Cliquez ici pour comprendre le Caractéristiques et les tentatives de Architecture de SpanKey.