Was ist SSH-Schlüsselverwaltung – neuestes Update

Was ist SSH-Schlüsselverwaltung – neuestes Update

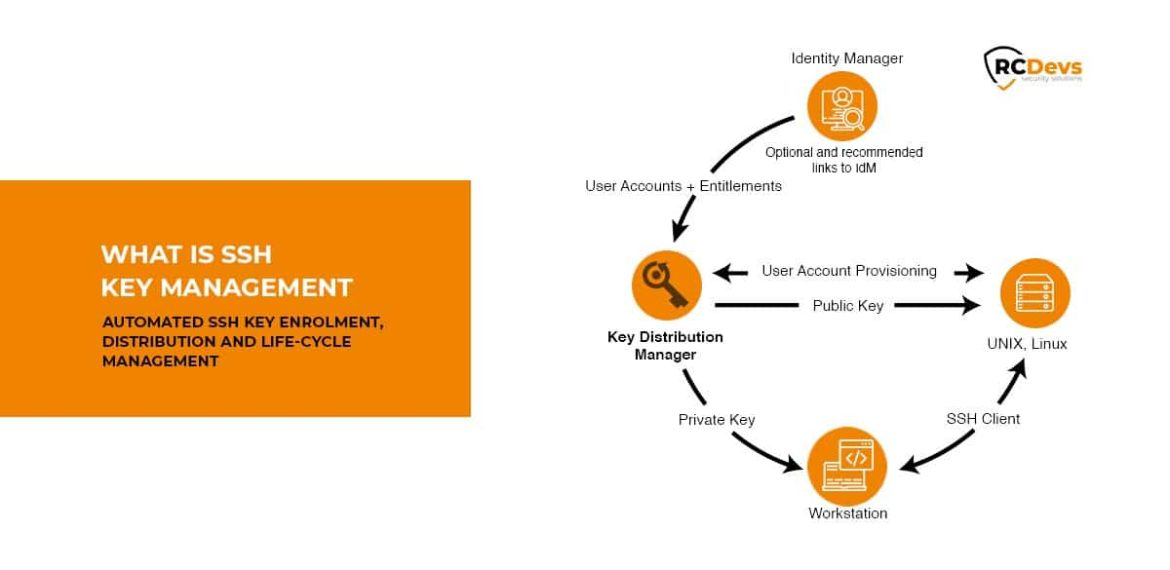

Was ist SSH-Schlüsselverwaltung?

SSH, dh Secure Shell, ist ein kryptografisches Netzwerkprotokoll, das eine Reihe von Regeln für die Übertragung verschlüsselter Daten über das Netzwerk darstellt.

Warum brauchen Sie SSH?

- Einfacher zu bedienen.

- Sicherer, da Benutzername und Passwort von einem Man-in-the-Middle-Angriff gestohlen werden können.

- Symmetrische Verschlüsselung kann auf Remote-Servern und SSH-Anwendungen nicht durchgeführt werden Asymmetrische kryptografische.

Wer kann darauf zugreifen und wo?

Wie bei jeder Authentifizierungsmethode werden SSH-Logins durch das Unternehmens-IAM geregelt, das in einfachster Form die Frage beantwortet, wer wo zugreifen kann? In der Regel ist die Vertrauensquelle hierfür das Unternehmens-LDAP, in vielen Fällen Active Directory (AD), das die Beziehung zwischen Identitäten und ihren erlaubten Zugriffsorten hostet.

Bei SSH-Schlüsseln ist diese Landschaft jedoch ganz anders: Es gibt keine Single Source, sondern die Autorisierungsinformationen werden über den Unix/Linux-Server selbst verteilt. Wenn ein Unternehmen 100 Server hostet, bedeutet dies, dass es 100 einzelne Entscheidungs- (oder Verletzungs-) Punkte für den Zugriff gibt. Da ein Zugang zu einem anderen führen kann, kann die tatsächliche Zahl viel größer sein.

Probleme, mit denen Unternehmen konfrontiert sind, die SSH-Schlüssel verwenden

Das Problem, mit dem viele Unternehmen heute konfrontiert sind, ist das ihre IAM-Lösungen unterstützen keine SSH-Schlüssel als Anmeldemethode. Technisch gesehen sind die bestehenden IAM-Lösungen nicht in der Lage, die Lücke zwischen zahlreichen Berechtigungen innerhalb einer Unix/Linux-Serverlandschaft und den Identitäten und Berechtigungen innerhalb der zentral verwalteten AD/LDAP.

Viele oder sogar alle Unix- und Linux-Logins laufen ungeregelt ab, ohne dass man feststellen kann, welcher Schlüssel zu welcher Identität gehört und ob der Zugriff gegen die IAM-Richtlinien des Unternehmens verstößt. In der Praxis bedeutet dies, dass sich eine unbekannte Identität mit einem Schlüssel anmelden kann, von dem nicht einmal bekannt ist, dass er existiert. Erschwerend kommt hinzu, dass SSH-Anmeldungen im Allgemeinen für den privilegierten Zugriff, die kritischste Form des Zugriffs, sind.

Lösung: Verwalten Sie Ihren SSH-Schlüssel zentral

RCDevs SpanKey ist ein zentralisierter SSH-Schlüsselserver für OpenSSH, wo die öffentlichen Schlüssel in Ihrem zentralen LDAP-Verzeichnis (zB Active Directory) gespeichert sind. Mit SpanKey müssen die öffentlichen Schlüssel nicht auf den Servern verteilt, manuell verfallen oder gepflegt werden. Stattdessen wird der SpanKey-Agent auf den Servern bereitgestellt und ist dafür verantwortlich, die öffentlichen Schlüssel der Benutzer bei Bedarf bereitzustellen. Der SpanKey-Server bietet Zugriffskontrolle pro Host mit „Server-Tagging“, LDAP-Zugriffsgruppen, zentralisierte Verwaltung über die RCDevs WebADM-Konsole, gemeinsame Konten, privilegierte Benutzer (Hauptschlüssel), Wiederherstellungsschlüssel. Es unterstützt den Ablauf öffentlicher Schlüssel mit automatisierten Workflows für die SSH-Schlüsselerneuerung (über Self-Services).

Einfache Schlüsselregistrierung mit Self-Services, Grafische Sitzungsaufzeichnung, Automatischer Ablauf öffentlicher Schlüssel, Unterstützung für gemeinsame Konten, um nur einige Funktionen zu nennen SpanKey.

Klicken Sie hier, um die zu verstehen Eigenschaften und Die Architektur von SpanKey.