Kerberos-Authentifizierung

🔑 Wichtigste Erkenntnisse

- Kerberos ist ein ausgereiftes, ticketbasiertes Authentifizierungsprotokoll, das sicheres SSO über Unternehmensnetzwerke hinweg ermöglicht und in Active Directory standardmäßig verwendet wird.

- Kernbestandteile umfassen den Kunden (Principal), das Key Distribution Center (Authentifizierungsserver & Server für die Ticketvergabe), und den Service Server.

- Sicherheitsmodell verwendet starke Verschlüsselung, gegenseitige Authentifizierung und zeitlich eng synchronisierte Tickets - es werden keine Passwörter über das Netzwerk übertragen.

- Ticket-Workflow: Sie erhalten ein Ticket-Granting Ticket (TGT), fordern ein Service-Ticket bei TGS an und legen es dem Ziel-Dienst für den Zugang vor.

- RCDevs OpenOTP-Integration fügt Multi-Faktor-Authentifizierung (TOTP, Push, FIDO2, Hardware tokens) in der Ticket Granting Service-Phase über RADIUS oder LDAP hinzu und ermöglicht so MFA in Active Directory Kerberos-Umgebungen ohne Änderung der bestehenden Infrastruktur.

Kerberos-Authentifizierungsprotokoll: Ein kompletter Leitfaden für Unternehmenssicherheit

Kerberos, ein kampferprobtes Netzwerkauthentifizierungsprotokoll, sichert seit über drei Jahrzehnten Unternehmensnetzwerke und ist nach wie vor ein Eckpfeiler moderner Authentifizierungssysteme. Ganz gleich, ob Sie eine Active Directory-Umgebung verwalten, Single Sign-On (SSO) implementieren oder eine hybride Cloud-Infrastruktur aufbauen, Kerberos zu verstehen ist für IT-Experten und Sicherheitsarchitekten unerlässlich.

Dieser umfassende Leitfaden erläutert die Funktionsweise von Kerberos, seine Rolle in der Unternehmenssicherheit und wie moderne Unternehmen dieses bewährte Protokoll anpassen, um den aktuellen Sicherheitsanforderungen gerecht zu werden.

Was ist Kerberos?

Kerberos ist eines der vertrauenswürdigsten Netzwerk-Authentifizierungsprotokolle in Unternehmensumgebungen. Benannt nach dem dreiköpfigen Wachhund der griechischen Mythologie, verwendet dieses Protokoll ein ausgeklügeltes Ticket-basiertes System, um die Identität von Benutzern und Diensten in ungesicherten Netzwerken zu überprüfen.

Kernkomponenten

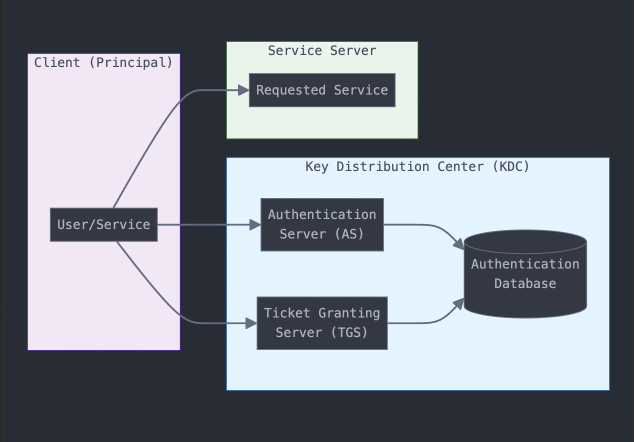

Die Kerberos-Architektur besteht aus drei wesentlichen Komponenten:

- Auftraggeber (Principal): Der Benutzer oder Dienst, der die Authentifizierung anfordert

- Schlüsselverteilungszentrum (KDC): Der vertrauenswürdige Server, der Tickets ausstellt, umfasst:

- Authentifizierungsserver (AS): Erledigt die anfängliche Authentifizierung

- Ticket Granting Server (TGS): Stellt Service-Tickets aus - Dienst-Server: Die Ressource, auf die der Kunde zugreifen möchte

So funktioniert Kerberos

Die Kerberos-Architektur besteht aus drei wesentlichen Komponenten:

1. Erste Authentifizierung

Der Client fordert beim Authentifizierungsserver ein Ticket-Gewährungsticket (TGT) an

Der AS prüft die Anmeldedaten des Kunden anhand der Authentifizierungsdatenbank

Bei erfolgreicher Überprüfung stellt der AS ein verschlüsseltes TGT

2. Dienst Zugang

Mit Hilfe des TGT fordert der Kunde ein Service-Ticket beim TGS an

Der TGS validiert den TGT und stellt ein Service-Ticket aus

Der Kunde legt dieses Ticket dem gewünschten Dienst vor

3. Aufbau der Sitzung

Der Dienst validiert das Ticket

Nach erfolgreicher Validierung gewährt der Dienst dem Kunden Zugang

Wichtige Sicherheitsmerkmale

Starke Verschlüsselung

Kerberos verwendet robuste Verschlüsselungsmethoden, um die gesamte Kommunikation zu schützen, einschließlich:

- Ticketverschlüsselung mit Dienstschlüsseln

- Generierung von Sitzungsschlüsseln für eine sichere Client-Service-Kommunikation

- Passwortbasierte Schlüsselverschlüsselung für die Erstauthentifizierung

Zeitsynchronisierung

Das Protokoll stützt sich in hohem Maße auf die Verifizierung von Zeitstempeln, um Replay-Angriffe zu verhindern:

- Tickets enthalten Erstellungs- und Ablaufzeitstempel

- Alle beteiligten Systeme müssen ihre Uhren synchronisieren.

- Die typische Lebensdauer eines Tickets reicht von Stunden bis zu Tagen

Implementierung im Unternehmen

Active Directory-Integration

Durch die Übernahme von Kerberos als primäres Authentifizierungsprotokoll für Active Directory durch Microsoft ist es in Unternehmensumgebungen allgegenwärtig geworden:

- Nahtlose Integration mit Windows-Domänendiensten

- Unterstützung für forstübergreifende Authentifizierung/li>

- Erhöhte Sicherheit im Vergleich zur NTLM-Authentifizierung<

Moderne Herausforderungen bei der Authentifizierung

Während Kerberos in traditionellen Netzwerkumgebungen hervorragend funktioniert, stehen moderne Unternehmen vor neuen Herausforderungen:

- Integration von Cloud-Diensten

- Authentifizierung bei Fernarbeit

- Anforderungen an die Multi-Faktor-Authentifizierung

Verbesserung von Kerberos mit modernen MFA-Lösungen

Moderne Sicherheitsanforderungen erfordern oft zusätzliche Authentifizierungsfaktoren, die über das hinausgehen, was Kerberos von Haus aus bietet. RCDevs OpenOTP lässt sich nahtlos in Kerberos-Umgebungen integrieren und bietet:

- Transparente Multi-Faktor-Authentifizierung

- Erhöhte Sicherheit ohne Unterbrechung der bestehenden Arbeitsabläufe

- Einfache Bereitstellung in Active Directory-Umgebungen

Detaillierte Informationen zur Implementierung von Kerberos mit modernen MFA-Funktionen finden Sie in unserem Blogbeitrag über die Kerberos-Unterstützung von OpenOTP.

Allgemeine Kerberos-Begriffe

- Direktorin: Eine eindeutige Identität in der Kerberos-Welt

- Das Reich: Ein logisches Netzwerk, das von einem einzigen KDC bedient wird

- Fahrkarte: Eine verschlüsselte Datenstruktur zum Nachweis der Authentifizierung

- Name des Dienstherrn (SPN): Eindeutiger Bezeichner für eine Dienstinstanz

Bewährte Praktiken für die Kerberos-Implementierung

- Präzise Zeitsynchronisation über alle Systeme hinweg aufrechterhalten

- Regelmäßige Schlüsselrotation und Durchsetzung von Passwortrichtlinien

- Richtige Planung von Treuhandverhältnissen

- Implementierung von Überwachung und Protokollierung

Zukunft von Kerberos

Während neuere Authentifizierungsprotokolle auftauchen, entwickelt sich Kerberos weiter:

- Integration mit Cloud-Authentifizierungsdiensten

- Verbesserte Verschlüsselungsmethoden

- Unterstützung für Zero-Trust-Architekturen

Weitere Ressourcen

FAQ

Was ist Kerberos und wie funktioniert es?

Was ist der Zweck eines Kerberos-Tickets?

. Ticket-erteilendes Ticket (TGT): Wirkt wie ein digitaler Reisepass, der die Erstauthentifizierung belegt

. Dienst-Ticket: Gewährt Zugang zu bestimmten Diensten, ohne dass das Passwort erneut eingegeben werden muss. Diese Tickets sind zeitlich begrenzt und verschlüsselt, was sie zu einer sicheren Alternative zur wiederholten Übermittlung von Passwörtern macht.

Ist Kerberos in modernen Umgebungen noch relevant?

. Das primäre Authentifizierungsprotokoll für Active Directory-Umgebungen

. Eine entscheidende Komponente in hybriden Cloud-Architekturen

. Kompatibel mit modernen Multi-Faktor-Authentifizierungslösungen

. Regelmäßig mit modernen Verschlüsselungsstandards aktualisiert

Wie sicher ist Kerberos?

. Überträgt niemals Passwörter über das Netzwerk

. Verwendet eine starke Verschlüsselung für alle Tickets und Kommunikationen

. Bietet Authentifizierung mit Zeitstempel zur Verhinderung von Replay-Angriffen

. Unterstützt die gegenseitige Authentifizierung zwischen Clients und Diensten

Wie bei jedem Sicherheitsprotokoll hängt seine Wirksamkeit jedoch von der richtigen Konfiguration und Wartung ab.

Was sind die Unterschiede zwischen Kerberos und NTLM?

. Schnelleres Authentifizierungsverfahren

. Unterstützung der gegenseitigen Authentifizierung

. Mehr Sicherheit durch ein ticketbasiertes System

. Unterstützung für die Delegierung der Authentifizierung

NTLM gilt als Legacy-Technologie und sollte nur als Ausweichlösung verwendet werden, wenn Kerberos nicht verfügbar ist.

Was ist der Unterschied zwischen Kerberos und RADIUS?

. Kerberos: Entwickelt für die Authentifizierung von Netzwerkdiensten innerhalb einer Unternehmensdomäne

. RADIUS: Hauptsächlich für die Authentifizierung beim Netzzugang verwendet (VPNs, Wi-Fi, Fernzugriff)

Viele Organisationen verwenden beide Protokolle: Kerberos für interne Dienste und RADIUS für die Netzzugangskontrolle.

Was sind die wichtigsten Unterschiede zwischen Kerberos und SAML?

. Kerberos: Traditionelles Authentifizierungsprotokoll für den Einsatz vor Ort

. SAML: Modernes Protokoll für webbasierte SSO und Cloud-Dienste

Die wichtigsten Unterscheidungsmerkmale:

- Kerberos arbeitet auf der Ebene des Netzwerkprotokolls, SAML arbeitet auf der Ebene des Webbrowsers

- Kerberos eignet sich hervorragend für Windows-Domänenumgebungen; SAML wird für Cloud-Anwendungen bevorzugt

- Kerberos verwendet Tickets; SAML verwendet XML-basierte Zusicherungen

Wie kann Kerberos in moderne Authentifizierungssysteme integriert werden?

- Implementierung der Multi-Faktor-Authentifizierung (MFA)

- Integration mit Cloud-Identitätsanbietern

- Verwendung von Lösungen wie RCDevs OpenOTP für zusätzliche Sicherheitsebenen

- Pflege von hybriden Umgebungen, die sowohl Kerberos als auch moderne Protokolle unterstützen

Wie verbessert RCDevs OpenOTP die Kerberos-Authentifizierung?

Nahtlose Integration:

- Transparente Multi-Faktor-Authentifizierung, die den nativen Kerberos-Workflow nicht stört

- Einfache Bereitstellung über eine einzige WebADM-Konfigurationsdatei

- Keine Änderungen an der bestehenden Kerberos-Infrastruktur erforderlich

Verbesserte Sicherheitsmerkmale:

- Ergänzung der herkömmlichen Kerberos-Authentifizierung durch starke MFA

- Unterstützung für verschiedene Authentifizierungsmethoden (Biometrie, Mobile Push, Hardware tokens)

- Durchsetzung von Sicherheitsrichtlinien in Echtzeit

Vorteile für Unternehmen:

- Beibehaltung der vertrauten Single Sign-On-Erfahrung für Benutzer

- Brückenschlag zwischen Altsystemen und modernen Sicherheitsanforderungen

- Ermöglicht den schrittweisen Übergang zu neueren Authentifizierungsprotokollen

- Unterstützt hybride IT-Umgebungen, die lokale und Cloud-Dienste kombinieren