Next-Generation IAM Management für gemischte Cloud & Enterprise AD: Der RCDevs-Ansatz

IAM-Management der nächsten Generation für gemischte Cloud- und Unternehmens-AD: Der RCDevs-Ansatz

In der heutigen hybriden Infrastrukturlandschaft ist das Identitäts- und Zugriffsmanagement (IAM) ein komplexes und sich ständig veränderndes Ziel. Unternehmen verlassen sich auf eine Mischung aus Active Directory (AD) vor Ort, Cloud-IAMs wie Azure Entra ID, Okta, Ping, OneLogin und DUO und zunehmend auch auf kundenseitige Identitätsspeicher, die über SQL- oder SCIM-basierte Dienste laufen. Die Konsolidierung und Verwaltung all dieser beweglichen Teile ist ein mühsamer, kostspieliger und oft fehleranfälliger Prozess. Dies führt häufig zu Lücken in der Sicherheit und Einhaltung von Vorschriften. RCDevs WebADM vereint dezentralisierte IAMs in einem föderierten Hub - keine Zusammenlegung, keine Migration, nur intelligente, zentrale Kontrolle, ein bahnbrechender Ansatz, der über die einfache Authentifizierung hinausgeht und in IAM-Föderation ohne Kompromisse.

Mehr als nur MFA und SSO

RCDevs WebADM ist in Sicherheitskreisen bereits als eine umfassende Plattform bekannt:

- Multi-Faktor-Authentifizierung (MFA)

- SSO und Web-Identitätsverbund

- Privilegierte Zugriffsverwaltung (PAM)

- PKI und zertifikatsbasierter Zugang

- Netzwerkzugriffskontrolle (NAC)

- Kontextabhängige Zugriffsregeln

Aber die Sache ist die: Die meisten Menschen wissen nicht, dass RCDevs WebADM kann als zentraler IAM-Hub fungierenfähig zur Integration von mehrere dezentralisierte IAM-Dienste in ein einziges Meta-Verzeichnis zusammenführen. Es "verbindet" sie nicht nur - es versteht sie. Es verwaltet sie. Es konsolidiert die Kontrolle ohne Zusammenlegung oder Migration.

Ein Meta-IAM für eine dezentralisierte Welt

Das Herzstück dieser neuen Architektur ist die WebADM-Meta-Verzeichnis - eine zentralisierte Abstraktionsschicht, die Identitätsinformationen aus mehreren IAM-Diensten zusammenführt:

- Microsoft Active Directory (vor Ort)

- Azure Entra ID

- Okta

- Ping-Identität

- OneLogin

- DUO

- SCIM-konforme Verzeichnisse

- SQL-basierte Benutzerdatenbanken

Sobald die Verbindung über leichtgewichtige Konnektoren hergestellt ist, erstellt WebADM eine meta-IAM: eine logische Einheit, die aus mehreren IAMs besteht. Von dort aus können Administratoren Folgendes definieren Meta-Gruppen - Benutzergruppen, die IAM-Grenzen überschreiten - und Design fein abgestufte Zugriffsrichtlinien für Anwendungen, VPNs, PKI, Windows-Anmeldungen, PAM-Systeme und mehr.

Keine Synchronisationsstürme. Keine Kopfschmerzen bei der Migration. Keine doppelten Identitäten.

Einfach eine logische Ansicht über viele Systeme - in Echtzeit aktualisiert, mit voller Unterstützung für IAM-übergreifende Autorisierung.

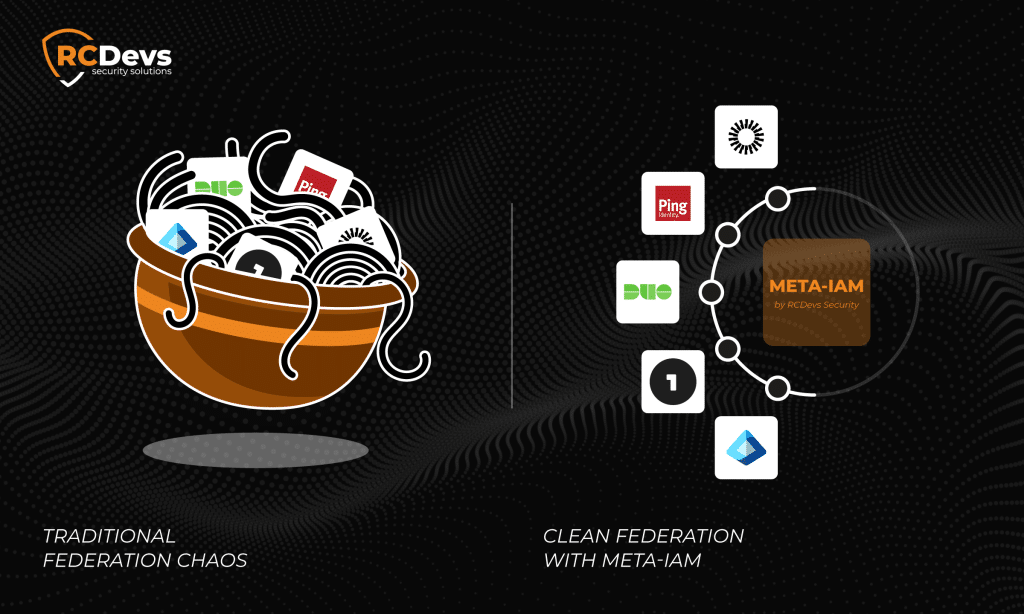

Föderation ohne die kaskadierenden IdPs

Die herkömmliche IAM-Föderation beruht auf Verkettung oder Kaskadierung Identitätsanbieter (IdPs) mit SAML-, OIDC- oder LDAP-Verweisen. Dieses Modell wird schnell zu einem Spaghetti-Chaos, wenn Sie mehrere IdPs über Tochtergesellschaften, Partner und Geschäftsbereiche hinweg haben.

WebADM stellt das auf den Kopf.

Es gibt keine Notwendigkeit, Identitätsanbieter zu kaskadieren oder zu verschachteln. Stattdessen bleibt jedes IAM autonom und unangetastet. RCDevs'-Konnektoren ziehen die notwendigen Identitäts- und Gruppeninformationen in die Meta-IAM-Schichtin dem globale Richtlinien und Zugangskontrollregeln durchgesetzt werden.

Das bedeutet, dass jedes System - ob Cloud IAM, Legacy AD oder SQL-Benutzerspeicher - weiterhin unabhängig funktioniert. Aber für die Anwendungen und Dienste, die die Identität von WebADM nutzen, ist alles ein einziges sauberes, logisches Modell.

Erstellen von Meta-Domänen und IAM-übergreifenden Zugriffsgruppen

Mit WebADM können Sie Folgendes erstellen Meta-Domains - logische Einheiten, die mehrere IAMs unter einem einzigen Dach zusammenfassen. Dann können Sie definieren Meta-Gruppen die sich über diese Domänen erstrecken.

Beispiel für einen Anwendungsfall:

- Kombinieren Sie Benutzer aus Entra ID (Unternehmens-Cloud), On-Prem-AD (alte Benutzer) und der Okta-Instanz eines Partners.

- Fügen Sie ausgewählte Benutzer aus jeder Gruppe in eine Metagruppe ein: SecureFinanceOps.

- Wenden Sie eine einzige Zugriffsrichtlinie auf diese Metagruppe an, um den Zugriff auf ein VPN, interne Dashboards und PKI-basierte E-Mail-Signierung zu steuern.

Diese Art von IAM-übergreifende Gruppenrichtlinie ist normalerweise der heilige Gral der IAM-Strategie - und RCDevs liefert ihn ohne Datenmigration, Synchronisierungsprobleme oder IdP-Wildwuchs.

Null-Fußabdruck, bidirektionale Synchronisation

Standardmäßig arbeitet WebADM in einer Null-Fußabdruck Modus - er ändert die verbundenen IAMs nicht. Wenn Sie jedoch mehr Kontrolle wünschen, unterstützt es auch Einseitige oder zweiseitige Synchronisierungund ermöglicht die zentralisierte Bereitstellung von Benutzern und Gruppen.

Im bidirektionalen Modus, WebADM wird zum Master-IAM-Manager über alle Systeme hinweg. Das können Sie:

- Benutzer zwischen IAMs verschieben oder kopieren

- Passwörter, MFA/FIDO-Anmeldedaten und Gruppenmitgliedschaften aufbewahren

- Automatisches Übertragen von Identitätsänderungen

Beispiel: Sie können einen Benutzer von Okta nach AD verschieben mit einem Klick - und WebADM kümmert sich um den Rest, indem es Anmeldedaten, MFA-Registrierung und sogar Passwort-Hashes dank seiner IAM-Metadatenschicht.

Vorübergehender Zugang und Smart Federation

Eine der leistungsfähigsten Funktionen von RCDevs WebADM ist die vorübergehende Föderation Fähigkeit.

Nehmen wir an, Sie haben einen Berater von Unternehmen A, der für ein kurzes Projekt Zugang zu den internen Diensten von Unternehmen B benötigt. Mit WebADM können Sie das:

- Kopieren Sie den Benutzer vorübergehend in das IAM von Unternehmen B (oder eine Verbundgruppe)

- Passwort + MFA-Details einschließen

- Ein automatisches Verfallsdatum festlegen

- Anwendung von Zugriffsrichtlinien für bestimmte Bereiche

Das war's. Der Benutzer hat für die Dauer des Projekts einfachen Zugang, und danach wird alles automatisch aufgeräumt.

Über das Unternehmen hinaus: Hybrides IAM für Banken, Telekommunikationsunternehmen und komplexe Organisationen

In vielen modernen Unternehmen geht das IAM über AD und Cloud hinaus.

Denken Sie nach:

- Banken mit AD + Entra ID + Kundendatenbanken

- Telekommunikationsunternehmen verwalten Tausende von Geräten, die an SQL-Benutzerspeicher gebunden sind

- Konglomerate, die neue Unternehmen mit inkompatiblen IAMs aufnehmen

WebADM verbindet alle diese Elemente zu einem kohärente, sichere und richtliniengesteuerte Architektur.

Sie erhalten:

- Rollenbasierter Zugriff über unterschiedliche Identitätssysteme

- Einheitliche Durchsetzung der Politik unabhängig von der Quelle

- Echtzeit-Verbund mit Null-Duplikation

Es ist eine IAM-Föderation für die reale Welt - eine, die Unordnung akzeptiert und Klarheit darauf aufbaut.

Die Zukunft von IAM ist nicht Migration. Es ist Federation.

Die IAM-Branche ist seit langem von der Konsolidierung durch Migration - Zusammenführen von Verzeichnissen, Zusammenlegen von IdPs, Synchronisieren von Nutzern in einzelne Speicher. Das ist langsam, teuer und von Natur aus anfällig.

RCDevs WebADM bietet etwas viel Intelligenteres: Konsolidierung durch Föderation.

Indem IAMs arbeiten können zusammenSie macht schmerzhafte Zusammenführungen oder Duplizierungen überflüssig. Sie erhalten das Beste aus beiden Welten - Autonomie für jede Geschäftseinheit oder Abteilung und globale Sichtbarkeit und Kontrolle von oben.

Für Unternehmen mit hybriden Cloud- und On-Premise-Konfigurationen, mehreren Niederlassungen oder B2B-Integrationsanforderungen ist dies ein enormer Schritt nach vorn.

Abschließende Überlegungen

RCDevs WebADM ist nicht nur ein Authentifizierungswerkzeug. Es ist ein IAM-Plattform der nächsten Generation das die Art und Weise, wie große Organisationen über Identität denken, neu definiert - von starren Silos zu dynamischen, föderierten Graphen des Vertrauens.

Wenn Sie mit einer Mischung aus Cloud IAMs, Legacy ADs oder SQL-Identitätsdatenbanken arbeiten und nach einer eine saubere, kosteneffiziente Methode zur Vereinheitlichung der Kontrolle ohne Beeinträchtigung der Autonomieist es an der Zeit, über die traditionellen SSO-Stacks hinauszugehen.

Bei IAM geht es nicht mehr nur um Authentifizierung. Es geht um Orchestrierung. Und RCDevs ist führend in diesem Bereich.