WebADM: Komplette IAM-Lösung für LDAP-Organisationen

IAM-Lösung

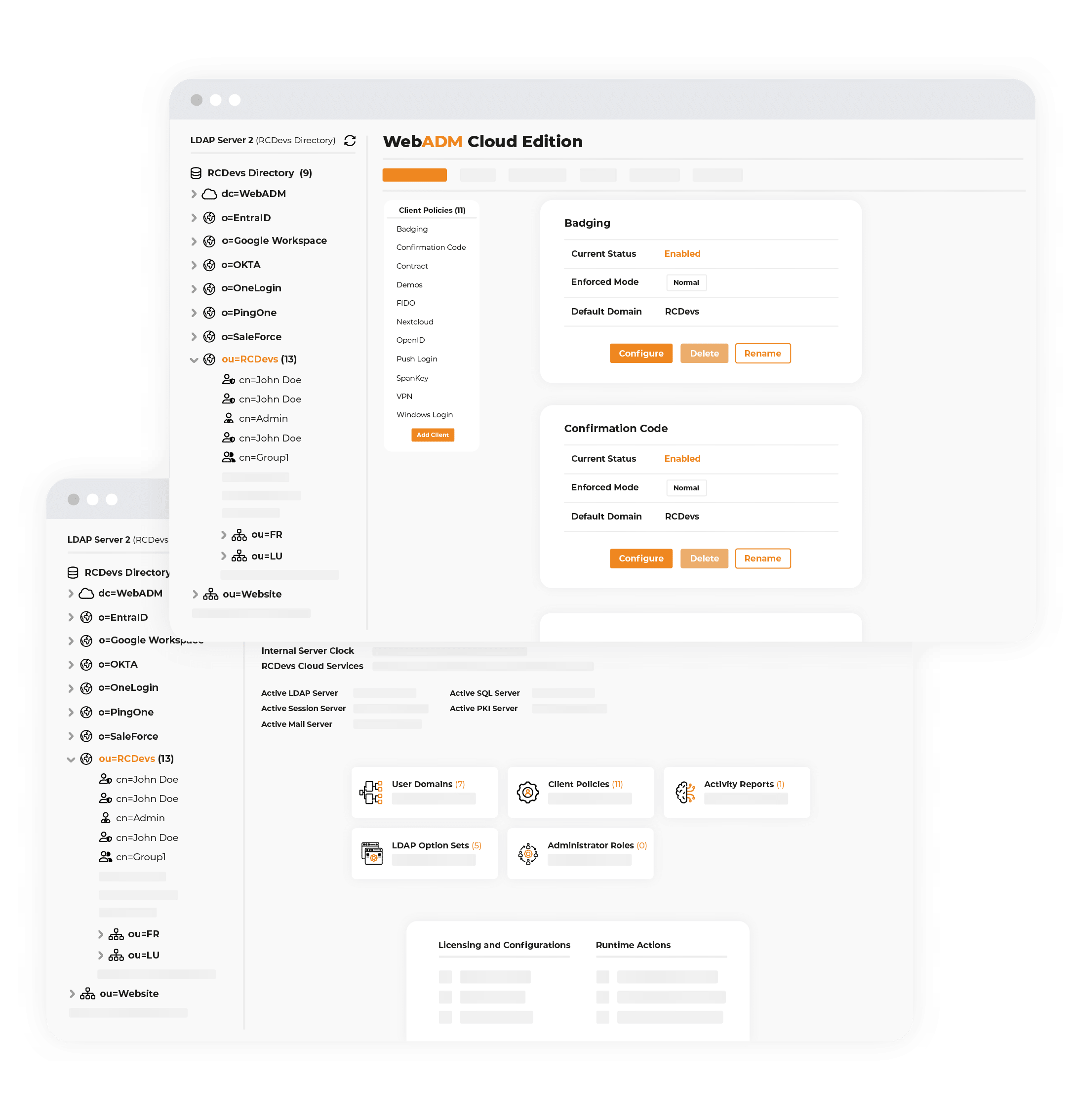

WebADM Control Center

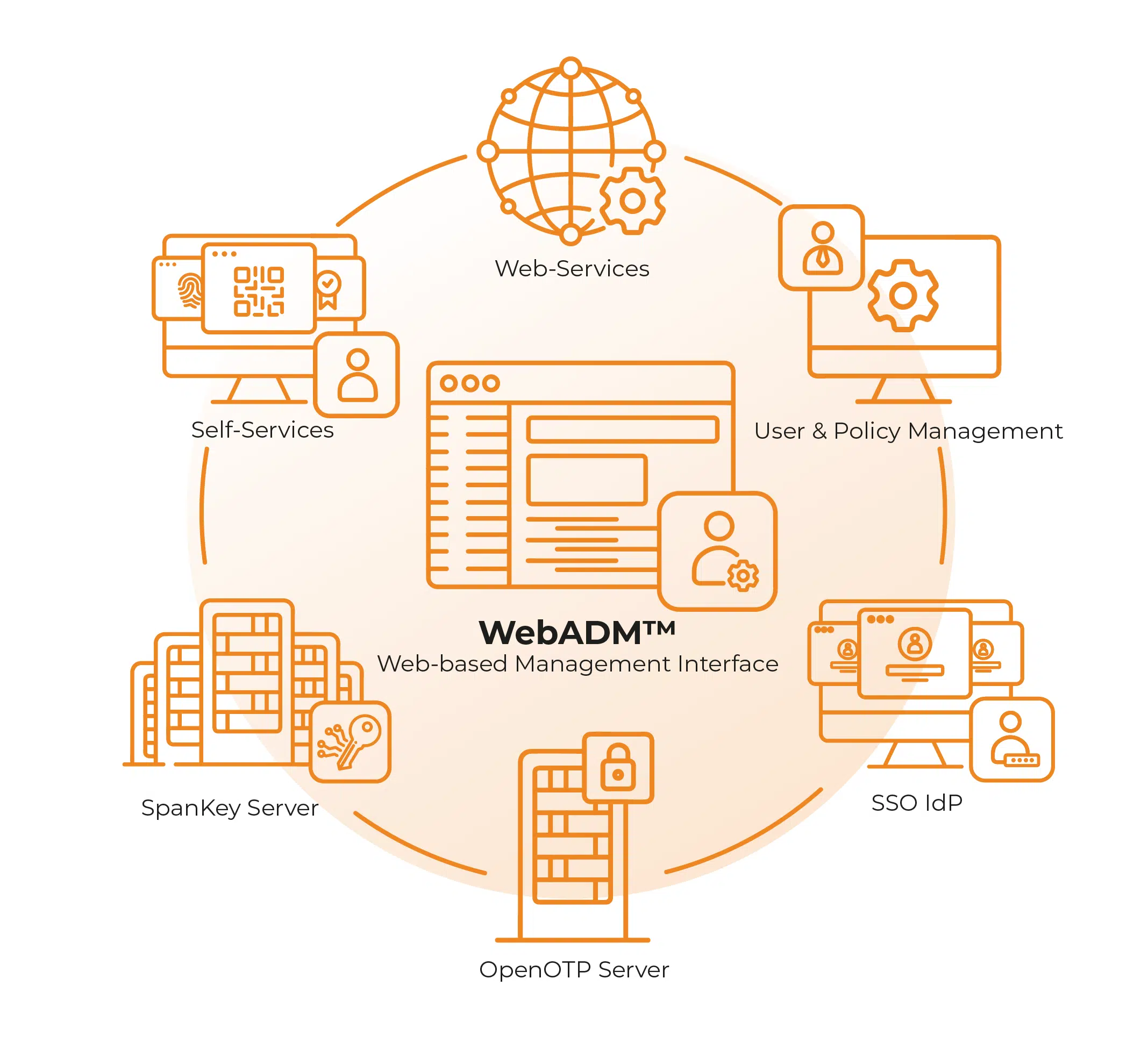

WebADM ist RCDevs’ Kerngerüst. Es handelt sich um einen geclusterten Anwendungsserver, der eine Verbindung zu Identitätsquellen vor Ort und in der Cloud herstellt, Hosts OpenOTP, SpanKey, RCDevs IdP und Selbstbedienung, bietet eine webbasierte Verzeichnisverwaltung, und föderiert Cloud IAMs/IdPs.

WebADM

WebADM ist das schlagendes Herz der Lösungen von RCDevs. Ohne sie läuft nichts, und doch steht sie für sich allein mit einer vollständigen PKI, die Dienste wie die folgenden unterstützt OpenOTP und SpanKey, und Vereinheitlichung aller Identitätssysteme vor Ort und in der Cloud Umgebungen.

IDENTITÄTS- UND ZUGANGSMANAGEMENT

Kernfunktionen von WebADM

Identität Management

WebADM verbindet sich mit mehrere Identitätsquellen, ob vor Ort oder in der Cloud, um eine einheitliche Kontrolle über Benutzer und Gruppen im gesamten Unternehmen zu ermöglichen.

Es unterstützt Integrationen mit:

✔️ Vor-Ort-Verzeichnisse wie Active Directory, OpenLDAP, Novell eDirectory usw..

✔️ Cloud-Identitätsdienste einschließlich Azure Active Directory (Entra ID), Google Workspace Directory, Okta, Duo, Ping Identity, OneLogin usw...

Durch die Konsolidierung dieser Quellen in einer einzigen Verwaltungsoberfläche vereinfacht WebADM die Identitätsverwaltung und gewährleistet die Konsistenz zwischen allen Systemen.

Access Management

Politiken definieren. die Zugang was, wann, aus welchen Netzen und unter welchen Bedingungen. Sie regeln, wie sich Benutzer authentifizieren und welche Ressourcen sie erreichen können. Wie auch immer Ihre Zugangsstrategie aussieht, rollenbasiert, kontextbezogen oder an einem Zero-Trust-Modell ausgerichtet, WebADM kann sie implementieren und durchsetzen, um die Sicherheit konsistent zu halten und gleichzeitig die Authentifizierungs-Workflows je nach Anwendung und Kontext anzupassen.

Politikebenen (nach Gewicht, höherer Wert hat Vorrang vor niedrigerem)

✔️ w1 - Standard-Anwendungskonfiguration

✔️ w3 - Pro-Benutzer

✔️ w2 - Pro Gruppe

✔️ w4-w6 - Pro Anwendung

Vorrangregel

✔️ Die Einstellungen mit dem höchsten effektiven Gewicht haben Vorrang.

Bewertungskriterien (Beispiele)

✔️ Benutzerattribute, Gruppenmitgliedschaft, Verzeichnisquelle, Authentifizierung

Methode, Client-Typ, Netzwerk/Standort, Zeit

OpenOTP Beispiel (LoginMode)

✔️ Standard (w1): LDAP

✔️ Pro-Benutzer (w3): LDAP+OTP → erfordert Passwort und Einmalpasswort

✔️ Pro Anwendung (z. B. w5): LDAP+U2F → für diese spezifische Anwendung, erfordert Kennwort und FIDO/U2F, setzt weniger wichtige Einstellungen außer Kraft

Service & Anwendung Server

WebADM-Hosts OpenOTP, SpanKey, der OpenID Connect/SAML IdP und Selbstbedienungswerkzeuge, mit einem Helpdesk für delegierten First-Line-Support. Sie bietet die Laufzeit, die Verzeichniskonnektivität, die Richtliniendurchsetzung und die Integrationen, die für eine einheitliche Authentifizierung und Föderation erforderlich sind.

✔️ Verbindet mit Verzeichnissen: Active Directory, OpenLDAP und Cloud-Identitätsquellen

✔️ Erzwingt Zugriffsrichtlinien: Methodenauswahl und Bedingungen (Netzwerk, Zeit, Client), mit Überschreibungen pro Anwendung

✔️ Integrationsmöglichkeiten: RADIUS, LDAP, SAML, OpenID Connect, REST APIs

✔️ Hält die wichtigsten Dienste bereit: OpenOTP, SpanKey, OpenID Connect / SAML IdP

✔️ Bietet Selbstbedienungsportale: Passwortrücksetzung, OTP/FIDO-Registrierung, Geräteverwaltung

✔️ Umfasst Helpdesk für delegierten Level-1-Support (Entsperren, Zurücksetzen, Registrieren), mit eingeschränkten Berechtigungen und Prüfprotokoll

✔️ Betriebliche Funktionen: Protokollierung/Auditierung, Überwachungshaken, Clustering/Hochverfügbarkeit (bei entsprechendem Einsatz)

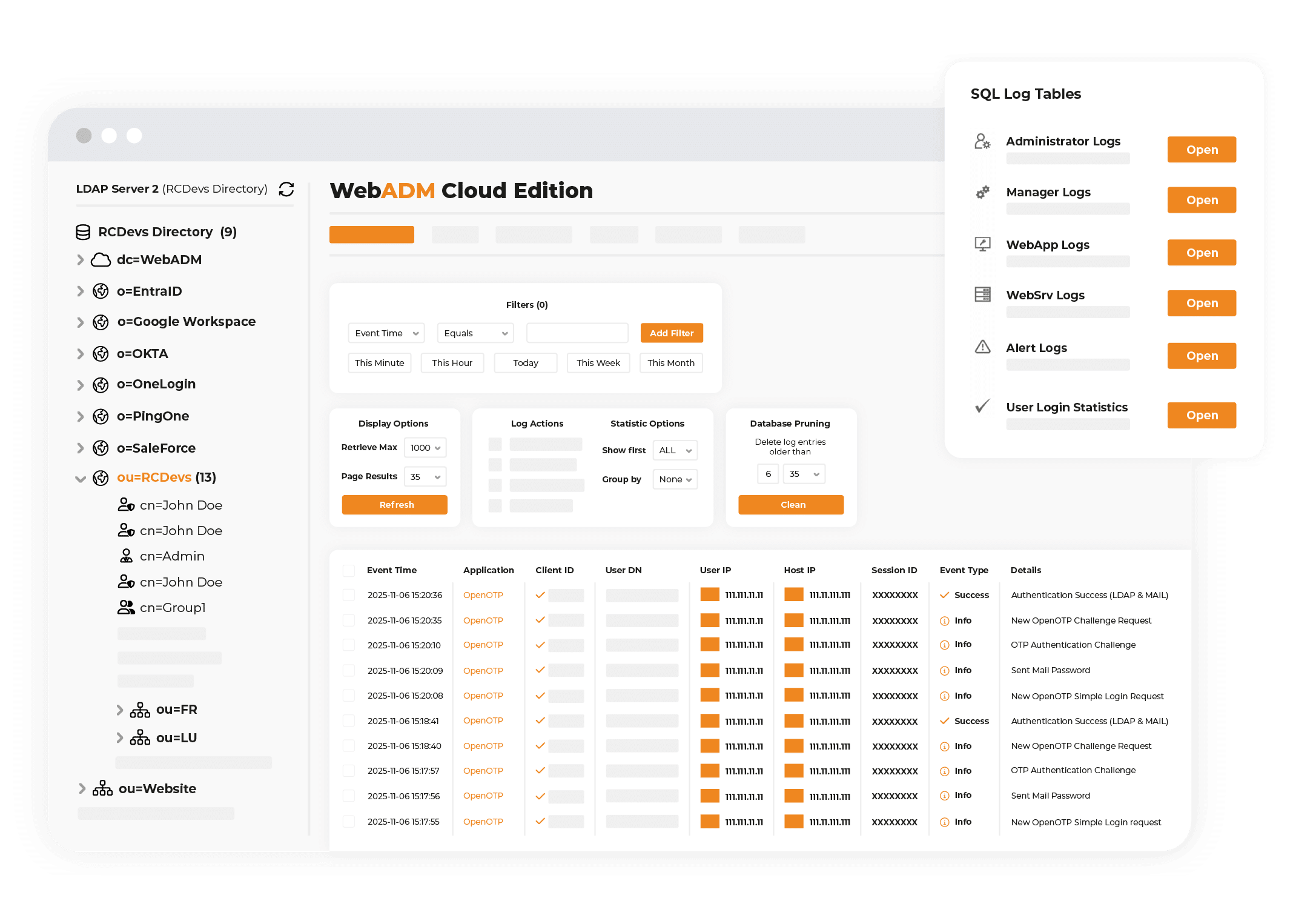

Prüfung & Protokolle

WebADM Audit-Protokolle Authentifizierungsereignisse und administrative Aktionen erfassen und können exportiert zu externem Security Information and Event Management (SIEM) Plattformen wie Splunk für zentralisierte Analysen und Compliance-Berichte.

✔️ Behandelte EreignisseAuthentifizierungen, Konfigurationsänderungen, Admin- und Helpdesk-Aktionen

✔️ Kontext: Zeitstempel, Akteur, Quell-IP/Agent, Zielanwendung, Ergebnis

✔️ ExportierenSyslog/CEF-Ausgabe kompatibel mit SIEMs (z. B. Splunk, QRadar, Elastic)

✔️ Beibehaltung und Überprüfung: konfigurierbare Aufbewahrung, Suche und Filterung, Export für Audits

✔️ ZugangskontrolleRollenbasierte Sichtbarkeit und optionale Schwärzung von sensiblen Feldern

Erfahren Sie mehr über WebADM

Weitere WebADM-Ressourcen finden Sie in unserer Online-Dokumentation

Vereinheitlichte IAM-Föderation

Einheimische IAM-Integration

OpenOTP ist kompatibel mit lokale Verzeichnisse wie Active Directory (AD) und LDAPund bietet umfassende Unterstützung für On-Premise-Umgebungen. Außerdem ist es nativ integriert mit Entra ID, Okta, DUO, Google, Ping Identity, One Identity und viele andere Identitätsanbieterund ermöglicht eine einfache Integration in verschiedene IAM-Systeme.