Prévisions de cybersécurité 2024 : IA, sécurité de l'IoT et défis émergents

Prévisions de cybersécurité 2024 : IA, sécurité de l'IoT et défis émergents

À l’aube de 2024, le paysage de la cybersécurité a évolué rapidement en raison des progrès technologiques et des menaces émergentes, soulignant l’importance de comprendre les tendances à venir pour ceux qui protègent les actifs numériques. Aussi largement signalé, 2023 Nous avons assisté à une résurgence des incidents de ransomware, avec des occurrences mensuelles record. De plus, il y avait un augmentation des activités de cyberespionnage. Cet article vise à fournir un aperçu complet des tendances en matière de cybersécurité qui devraient façonner l’année 2024, en se concentrant sur des domaines critiques tels que l’intelligence artificielle (IA), la sécurité de l’Internet des objets (IoT) et les défis plus larges en matière de cybersécurité. Notre voyage à travers les principales tendances en matière de cybersécurité pour 2024 couvrira les éléments suivants :

- L'essor de l'IA dans la cybersécurité

- Techniques avancées de ransomware et attaques d’ingénierie sociale

- Tendances en matière de sécurité IoT

- Développements en matière de sécurité du cloud

- Tendances et réglementations en matière de confidentialité des données

- Authentification sans mot de passe : 2024 marquera-t-elle un tournant ?

- Implémentation d’une architecture Zero Trust

- La main-d’œuvre et la pénurie de compétences en cybersécurité

I. L'essor de l'IA dans la cybersécurité

L'intelligence artificielle (IA) dans la cybersécurité est une frontière en évolution rapide, marquée par des avancées significatives et des défis complexes en 2024. À mesure que l’IA est de plus en plus intégrée aux stratégies de cybersécurité, elle présente un nouveau paysage dans lequel les frontières entre défense et attaque s’estompent, nécessitant une compréhension nuancée de ses capacités et de ses limites.

Les cyberattaquants utilisent de plus en plus l’IA pour améliorer leurs tactiques, ce qui donne lieu à des cybermenaces plus sophistiquées et difficiles à détecter. Ces menaces vont de l'utilisation de l'IA pour développer des logiciels malveillants capables de s'adapter à différents environnements ou à l'utilisation de l'apprentissage automatique pour identifier plus efficacement les vulnérabilités des systèmes, aux attaques de phishing optimisées par l'IA où l'IA est utilisée pour créer des e-mails de phishing plus convaincants, aux attaques par mot de passe alimentées par l'IA qui peut deviner les mots de passe plus efficacement. À mesure que ces cybermenaces alimentées par l’IA deviennent de plus en plus répandues, la communauté de la cybersécurité est confrontée à de nouveaux défis pour détecter et atténuer ces attaques avancées.

Sur le plan défensif, le rôle de l’IA dans la cybersécurité en est à ses premiers stades de développement. Les algorithmes d’IA avancés ont tendance à être utilisés à diverses fins, de la surveillance du trafic réseau à la détection des logiciels malveillants avec une précision et une rapidité améliorées. Ces systèmes sont conçus pour analyser de grandes quantités de données afin d’identifier les menaces potentielles, détectant souvent des anomalies qui pourraient passer inaperçues par une surveillance humaine. De plus, l'automatisation de la réponse aux incidents basée sur l'IA espère révolutionner la façon dont les organisations réagissent aux cybermenaces, promettant une atténuation plus rapide et plus efficace des attaques.

Dans ce contexte, l’efficacité prouvée des systèmes classiques d’Authentification Multi-Facteur (MFA) reste un fondamental dans la stratégie de cybersécurité des organisations. Ces systèmes MFA traditionnels, en particulier lorsqu'ils sont appliqués à l'ensemble de la surface d'attaque potentielle, y compris le VPN et le Wifi, offrent une couche de sécurité éprouvée qui est cruciale pour protéger les actifs numériques dans le paysage actuel des cybermenaces en constante évolution. Bien que les approches de cybersécurité basées sur l’IA soient un sujet d’intérêt et d’exploration, elles complètent actuellement plutôt que remplacent les mesures de sécurité fondamentales fournies par des solutions MFA robustes.

La double utilisation de l’IA pour renforcer les défenses de cybersécurité et renforcer les cyberattaques met en évidence la nécessité cruciale d’une innovation et d’une vigilance continues dans ce domaine. Chez RCDevs, nous pensons qu'une réduction appropriée de la surface d'attaque grâce à l'accès logique basé sur la présence, associée à des processus cryptographiques solides, reste en 2024 le meilleur rempart contre les avancées des cybermenaces basées sur l'IA dans ce domaine.

II. Techniques avancées de ransomware et attaques d’ingénierie sociale

Les ransomwares restent une menace importante, les attaquants faisant constamment évoluer leurs méthodes pour maximiser leur impact et leurs profits.

La tendance générale des attaques de ransomwares montre une augmentation inquiétante. Un rapport récent indique que les groupes de ransomwares ont lancé 514 attaques en un mois seulement, dépassant les records mensuels précédents. Cette augmentation des attaques de ransomwares met en évidence la complexité et la fréquence croissantes de ces dangers. Le rapport mentionne également que les paiements de rançons pourraient dépasser $500 millions d'ici la fin de l'année, ce qui indique l'impact financier de ces cyberattaques.

Les attaques d’ingénierie sociale sont de plus en plus sophistiquées et convaincantes, ce qui représente un défi considérable en 2024. Les cybercriminels exploitent plus efficacement la manipulation psychologique, souvent aidés par la technologie, pour inciter les individus à divulguer des informations confidentielles ou à accomplir des actions compromettant la sécurité. Les organisations doivent donner la priorité aux programmes de formation et de sensibilisation pour doter les employés des connaissances nécessaires pour identifier et résister à de telles tactiques trompeuses.

Nous assistons à une évolution vers des techniques d’extorsion plus sophistiquées, bien au-delà du modèle traditionnel de cryptage des données contre rançon. Ces tactiques avancées incluent le ciblage des clients ou des partenaires d'une organisation et l'utilisation de méthodes perturbatrices telles que les attaques par déni de service distribué (DDoS) aux côtés des ransomwares traditionnels. Cette évolution nécessite une approche proactive et globale de la défense contre les ransomwares, allant au-delà des solutions antivirus et de sauvegarde conventionnelles.

III. Tendances de la sécurité IoT en 2024

L'Internet des objets (IoT) connaît une expansion sans précédent, et 2024 devrait connaître une augmentation significative du nombre et de la variété des appareils connectés pour atteindre plus de 19 milliards d'appareils d'ici 2025, selon Statiste. Cette croissance, tout en offrant de nombreux avantages en termes d’efficacité et de connectivité, entraîne également de nombreux défis en matière de sécurité qui doivent être relevés.

L’une des principales préoccupations en matière de sécurité IoT est la vulnérabilité inhérente de ces appareils. De nombreux appareils IoT sont conçus dans un souci de commodité et de fonctionnalité, souvent au détriment de fonctionnalités de sécurité robustes. Cela en fait des cibles attrayantes pour les cyberattaquants, qui peuvent exploiter ces faiblesses pour obtenir un accès non autorisé aux réseaux, voler des données sensibles ou même utiliser ces appareils dans le cadre d'attaques de réseaux de zombies plus vastes.

Pour lutter contre ces risques, une approche multidimensionnelle de la sécurité de l’IoT est essentielle. Avant tout, il faut un changement de mentalité des fabricants, en mettant l’accent sur l’intégration de mesures de sécurité dès la phase de développement des appareils IoT. Cela inclut la mise en œuvre d’un cryptage fort, de protocoles d’authentification sécurisés et de mises à jour régulières du micrologiciel pour corriger les vulnérabilités.

Au-delà de l'application rapide de ces mises à jour, les organisations déployant des solutions IoT doivent prendre des mesures proactives pour sécuriser leurs réseaux. Cela implique d'évaluer et de surveiller régulièrement l'état de sécurité de tous les appareils connectés, de mettre en œuvre une segmentation du réseau pour limiter la propagation des violations potentielles et d'utiliser des solutions de sécurité avancées telles que des systèmes de détection d'intrusion spécialement conçus pour les environnements IoT.

Une autre tendance émergente est l'utilisation de IA et apprentissage automatique dans la sécurité de l'IoT. Cette tendance, souvent appelée intelligence artificielle des objets (AIoT), combine les informations basées sur les données de l'IA avec le réseau d'appareils connectés de l'IoT, conduisant à une sécurité et une efficacité améliorées.

Ces technologies peuvent être exploitées pour analyser les modèles de trafic réseau, identifier les anomalies pouvant indiquer une faille de sécurité et automatiser les réponses aux menaces potentielles.

À l’approche de 2024, la sécurité des appareils et des réseaux IoT restera une préoccupation majeure. La combinaison de l’innovation technologique, de la planification stratégique de la sécurité et d’une vigilance continue sera essentielle pour protéger ces écosystèmes numériques en constante expansion.

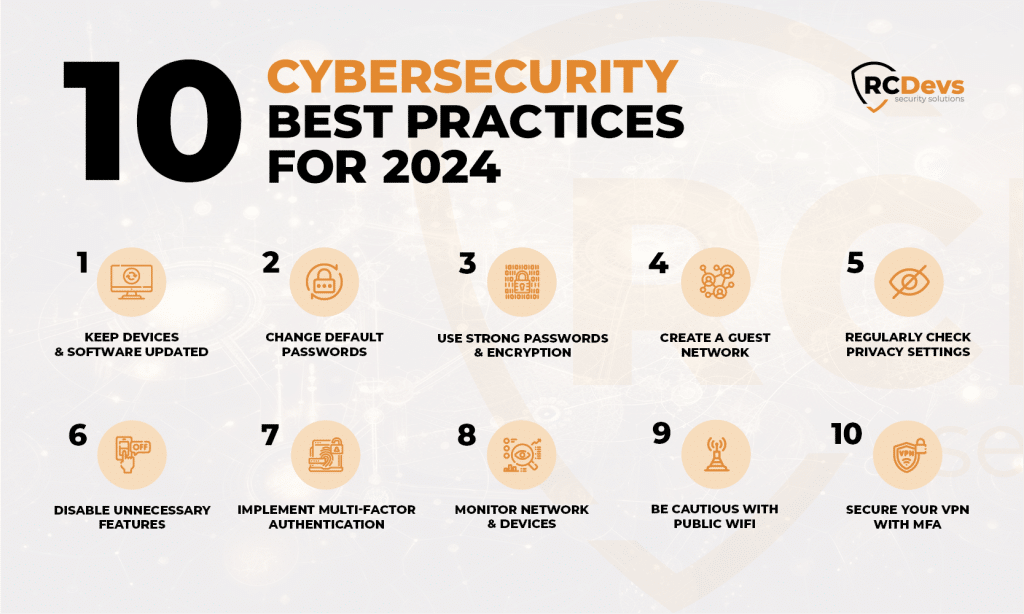

Pour garantir la sécurité de vos appareils IoT (et de vos réseaux), tenez compte de ces 10 meilleures pratiques de cybersécurité pour 2024 :

- Gardez les appareils et les logiciels à jour: Assurez-vous que tous les appareils IoT sont régulièrement mis à jour avec les derniers micrologiciels et logiciels. Les fabricants publient souvent des mises à jour pour corriger les vulnérabilités. Il est donc crucial de rester à jour pour maintenir la sécurité.

- Modifier les mots de passe par défaut: De nombreux appareils IoT sont livrés avec des mots de passe par défaut, qui sont souvent faciles à deviner pour les attaquants. Les remplacer par des mots de passe uniques et forts est une étape fondamentale dans la sécurisation des appareils.

- Utilisez des mots de passe et un cryptage forts: Implémentez des mots de passe forts et complexes pour tous les appareils et réseaux. De plus, utilisez des méthodes de cryptage robustes telles que WPA2 ou version ultérieure pour les réseaux WiFi afin de protéger les communications. Bien entendu, sécuriser son réseau Wifi avec MFA est un avantage indéniable.

- Créer un réseau invité: Si votre routeur le permet, configurez un réseau invité distinct pour les visiteurs. Cela permet de protéger votre réseau principal contre les appareils potentiellement compromis que les invités pourraient apporter.

- Vérifiez régulièrement les paramètres de confidentialité: examinez et ajustez les paramètres de confidentialité et de sécurité de vos appareils IoT pour vous assurer qu’ils répondent à vos exigences. Les paramètres par défaut n'offrent pas toujours la meilleure sécurité.

- Désactivez les fonctionnalités inutiles : désactivez toutes les fonctionnalités de vos appareils IoT que vous n'utilisez pas. Les fonctionnalités inutilisées peuvent offrir des possibilités supplémentaires aux attaquants.

- Implémenter l'authentification multifacteur: Le cas échéant, utilisez l'authentification multifacteur (MFA) pour une couche de sécurité supplémentaire. Cela nécessite une vérification supplémentaire au-delà du simple mot de passe, ce qui rend les accès non autorisés plus difficiles.

- Surveiller le réseau et les appareils: Gardez une trace de tous les appareils connectés à votre réseau et surveillez-les régulièrement pour détecter toute activité inhabituelle, qui pourrait indiquer une faille de sécurité.

- Soyez prudent avec le WiFi public: Lorsque vous gérez des appareils IoT à distance, soyez conscient des risques associés aux réseaux WiFi publics. L'utilisation d'un VPN peut aider à atténuer ces risques.

- Sécurisez votre VPN avec MFA: Le travail à distance est là pour rester ! Et 2023 a vu une augmentation des vulnérabilités VPN, avec près de 50% d'organisations signalant une attaque liée à ce type de vulnérabilité. Assurez-vous que l’accès à distance est tout aussi sécurisé que l’accès sur site.

IV. Développements en matière de sécurité du cloud

1. Applications SaaS et défis de sécurité

L'expansion des applications SaaS présente des risques de sécurité importants. Alors que de nombreuses organisations adoptent des modèles de travail à distance ou hybrides, on constate une augmentation de l'utilisation de solutions basées sur le cloud pour les opérations critiques. Ce changement élargit la surface d’attaque, faisant des applications SaaS une cible privilégiée pour les cyber-adversaires. Le manque de visibilité et de contrôle sur ces applications, couplé à leur accès à des données sensibles, crée des angles morts importants. Les équipes de sécurité doivent réévaluer leur posture de sécurité SaaSe, surveillez les installations d'applications et gérez les contrôles de sécurité pour éviter les violations de données majeures.

2. Montée en puissance des outils de vérification d’identité et de sécurité proactive

En 2024, de plus en plus d'organisations adopteront les technologies de vérification d'identité pour garantir l'authenticité des employés, des partenaires et des clients lors de l'intégration du compte. Cela est particulièrement pertinent à mesure que l’IA s’améliore et crée de nouveaux risques. Les entreprises investiront également davantage dans des outils et technologies de sécurité proactifs pour détecter les vulnérabilités et les failles de sécurité, s’éloignant ainsi des approches réactives traditionnelles. Les technologies telles que la gestion des vulnérabilités basée sur les risques, la gestion des surfaces d’attaque et les outils de posture de sécurité prendront de plus en plus d’importance.

3. Cybersécurité collaborative et sécurité du cloud quantique

Il existe une tendance croissante vers une cybersécurité collaborative, les entreprises donnant la priorité à la compréhension et à la réponse aux menaces potentielles via le partage d'informations. En outre, les progrès de l’informatique quantique nécessitent une transition vers une cryptographie résistante aux quantiques, ce qui présente de nouveaux défis et paradigmes en matière de sécurité du cloud.

Face au risque accru de violations de données et d'accès non autorisés, les organisations se concentrent davantage sur le déploiement de mesures de sécurité robustes telles que l'authentification multifacteur (MFA (authentification multi-facteurs)) et les mécanismes de contrôle d'accès, sont devenus plus prononcés. Dans ce contexte, les outils SaaS comme le Suite de sécurité RCDevs OpenOTP retiennent l’attention. Notre suite offre une solution complète pour améliorer la protection des données dans les environnements cloud, en fournissant de solides fonctionnalités d'authentification multifacteur et de contrôle d'accès qui sont essentielles dans le paysage de sécurité actuel.

À mesure que nous progressons vers 2024, ces développements en matière de sécurité du cloud joueront un rôle essentiel dans la manière dont les organisations exploitent la technologie cloud tout en maintenant des postures de sécurité robustes. L'accent sera mis non seulement sur l'adoption de nouvelles technologies, mais également sur la garantie de la conformité, de la gouvernance et de la collaboration pour se prémunir contre les menaces émergentes dans le cloud.

V. Tendances et réglementations en matière de confidentialité des données en 2024

Alors que nous avançons en 2024, plusieurs tendances et réglementations clés remodèlent ce domaine vital pour les entreprises et les particuliers.

1. Évolution du paysage de la confidentialité des données

Le paysage mondial de la confidentialité des données connaît des changements importants, entraînés par l’évolution de la sensibilisation et des attentes des consommateurs et par la valeur croissante des données personnelles. Les violations de données étant de plus en plus courantes, il existe une demande croissante de mesures de confidentialité des données plus strictes et de transparence dans la manière dont les organisations collectent, stockent et utilisent les données personnelles. Ce paysage en évolution exige que les organisations soient plus responsables dans leurs pratiques de traitement des données.

2. Impact de la conformité réglementaire

L’année 2024 verra une augmentation significative des amendes liées à la confidentialité des données, signalant une évolution mondiale vers une application plus stricte des lois sur la protection des données. Des entreprises comme Meta et TikTok ont été confrontées à des amendes record, soulignant la nécessité d’une conformité stricte.

Respect des réglementations relatives à la confidentialité des données telles que le règlement général sur la protection des données (RGPD) dans l'UE et le California Consumer Privacy Act (CCPA) aux États-Unis est devenu une priorité pour les organisations du monde entier. Ces réglementations imposent des pratiques strictes en matière de protection des données et de confidentialité, avec des sanctions importantes en cas de non-respect. Les organisations doivent donc s’assurer que leurs politiques et procédures sont à jour et conformes à ces réglementations en évolution.

3. Explosion de données non structurées : gérer l'ingérable

Avec l’essor de GenAI, le volume de données non structurées monte en flèche. La gestion efficace de ces données nécessite des outils de classification sophistiqués et des solutions de stockage sécurisées. Les organisations doivent investir dans des technologies capables d'analyser et de sécuriser de grandes quantités de données non structurées pour empêcher tout accès non autorisé et préserver la confidentialité des données.

4. Souveraineté des données : la montée des lois sur la localisation

La souveraineté des données devient de plus en plus importante, en raison des lois exigeant la localisation des données. Les entreprises multinationales doivent repenser leurs infrastructures de gestion des données pour se conformer aux exigences régionales en matière de souveraineté des données, en garantissant que les données sont stockées et traitées conformément aux lois locales.

5. Avancées des technologies de protection des données

Pour suivre le rythme des défis croissants en matière de confidentialité des données, des avancées dans les technologies de protection des données apparaissent. Il s’agit notamment de méthodes de cryptage plus sophistiquées, de techniques améliorées d’anonymisation des données et d’outils basés sur l’IA pour la gestion de la confidentialité des données. La mise en œuvre de telles technologies permet de maintenir une confidentialité et une sécurité solides des données.

6. Donner du pouvoir aux consommateurs

Les consommateurs exigent plus de contrôle sur leurs données personnelles. En réponse, les entreprises adoptent des technologies améliorant la confidentialité et des mécanismes de consentement qui responsabilisent les utilisateurs. Offrir des interfaces conviviales pour la gestion des données et des options de consentement claires est essentiel pour renforcer la confiance des consommateurs et garantir la conformité.

7. Se préparer aux futurs défis en matière de confidentialité

À l’avenir, les organisations doivent rester informées des dernières tendances en matière de confidentialité des données et des changements réglementaires. Cela implique non seulement de mettre en œuvre les meilleures pratiques actuelles, mais également d’anticiper les futurs défis en matière de confidentialité et de se préparer en conséquence. Développer une culture de confidentialité au sein de l’organisation et garantir une éducation et une formation continues aux employés sont des étapes essentielles dans cette direction.

VI. Authentification sans mot de passe : 2024 marquera-t-elle un tournant ?

L’authentification sans mot de passe, bien que présentée comme une tendance croissante depuis plusieurs années, n’est pas encore pleinement devenue la norme en matière de pratiques de cybersécurité. Cependant, 2024 pourrait être un tournant pour cette technologie, s'alignant sur les tendances les plus récentes et avec impatience attendu par le public pour sa commodité, tant auprès des consommateurs que des travailleurs. Selon Magazine de sécurité, l'adoption de l'authentification sans mot de passe devrait devenir une pratique courante, sa capacité à empêcher les violations de données déclenchées par des mots de passe faibles ou compromis constituant un avantage significatif. Cette évolution vers des méthodes sans mot de passe, telles que clés d'accès, biométrie, matériel et logiciel token, ou cryptographie à clé publique, reflète une évolution plus large vers des méthodes d'authentification plus sécurisées et plus conviviales.

La demande de méthodes d’authentification transparentes et hautement sécurisées augmente, non seulement parmi les entreprises mais aussi parmi les consommateurs. Des innovations telles que les mots de passe de Google, qui exploitent la vérification biométrique, offrent un processus de connexion simplifié en éliminant le besoin de mémoriser les mots de passe traditionnels. Cette transition améliore la sécurité tout en rendant le processus d'authentification plus pratique pour les utilisateurs, facilitant ainsi une transition plus fluide vers des méthodes sans mot de passe considérées comme plus conviviales malgré le changement d'habitude qu'elles nécessitent.

L’importance croissante de la confidentialité des données, associée à une prise de conscience croissante des consommateurs quant à leurs droits en matière de données, renforce encore davantage le besoin de méthodes d’authentification plus sécurisées. Les organisations sont encouragées à adopter des technologies qui répondent dès le départ aux problèmes de confidentialité, y compris l'authentification sans mot de passe, ce qui peut réduire le risque de violation de données et garantir la conformité avec l'évolution des réglementations sur la confidentialité des données.

VII. Implémentation d’une architecture Zero Trust

1. Fondamentaux de l'architecture Zero Trust

Architecture de confiance zéro (ZTA) repose sur le principe selon lequel les organisations ne doivent automatiquement faire confiance à rien à l’intérieur ou à l’extérieur de leur périmètre. Au lieu de cela, ils doivent vérifier tout ce qui tente de se connecter à leurs systèmes avant d’accorder l’accès. Cette approche minimise la surface d'attaque et réduit les risques d'accès non autorisé aux données sensibles.

2. Mettre en œuvre le Zero Trust dans les organisations

Pour une mise en œuvre réussie, les organisations doivent adopter une stratégie globale englobant divers aspects de leur environnement informatique. Cela inclut une gestion robuste des identités et des accès ((IAM)), la micro-segmentation des réseaux pour contrôler l'accès et des politiques de sécurité rigoureuses régissant l'accès et l'utilisation des données. L'objectif est de fournir le minimum d'accès privilégié, garantissant que les utilisateurs disposent uniquement des droits nécessaires pour effectuer leurs tâches.

3. Le rôle de la technologie dans le Zero Trust

Les progrès technologiques jouent un rôle crucial dans la mise en œuvre de l’architecture Zero Trust. L'IA et l'apprentissage automatique jouent un rôle déterminant dans la surveillance du trafic réseau et du comportement des utilisateurs afin de détecter les anomalies pouvant indiquer une menace pour la sécurité. L’automatisation de l’application des politiques d’accès et de la réponse aux menaces potentielles est également la clé d’une stratégie Zero Trust efficace. De plus, l'accès logique basé sur la présence de RCDevs améliore la sécurité Zero Trust en exigeant une confirmation de présence physique via l'enregistrement d'un badge aux emplacements autorisés pour l'accès au réseau, en s'intégrant à l'authentification multifacteur pour une vérification rigoureuse des utilisateurs.

4. Défis et meilleures pratiques

Bien que le Zero Trust offre des avantages considérables en matière de sécurité, sa mise en œuvre comporte des défis. Ceux-ci incluent la complexité de la refonte de l’architecture du réseau, la nécessité d’élaborer des politiques globales et de garantir la conformité des utilisateurs. Les meilleures pratiques impliquent une mise en œuvre progressive, en commençant par les données et les systèmes les plus critiques, ainsi qu'une évaluation et une adaptation continues des politiques de sécurité.

5. Se préparer à un avenir zéro confiance

Alors que le Zero Trust devient un élément de plus en plus essentiel de la cybersécurité, les organisations doivent commencer à se préparer à ce changement. Cela implique non seulement des investissements technologiques, mais également un changement culturel dans la façon dont la sécurité est perçue et gérée au sein de l'organisation.

L'évolution des stratégies de cybersécurité en 2024 est marquée de manière significative par l'adoption et l'intégration continues de l'architecture Zero Trust. (ZTA). L’importance croissante accordée à la ZTA est en grande partie une réponse à la nature de plus en plus complexe et sophistiquée des cybermenaces, associée à la demande de cadres de cybersécurité plus robustes et plus résilients. La tendance vers le Zero Trust devrait maintenir son élan jusqu’en 2024 et au-delà, reflétant son rôle essentiel dans la réponse aux défis changeants en matière de cybersécurité. À mesure que les cybermenaces deviennent plus sophistiquées, l'approche traditionnelle « faire confiance mais vérifier » cède la place à un modèle plus strict « ne jamais faire confiance, toujours vérifier ».

VIII. Défense en profondeur (DiD) : une approche de sécurité à plusieurs niveaux qui gagne en popularité

Cette approche de sécurité à plusieurs niveaux, ancrée dans les tactiques militaires, est conçue pour assurer la redondance en cas de panne du système ou de faille de sécurité. L’essence de DiD est que plusieurs couches de défense peuvent réduire considérablement le risque de réussite d’une attaque.

La stratégie de Défense en Profondeur est souvent comparée à un château fortifié, où plusieurs couches de défense, comme des douves, des murs extérieurs et des forteresses intérieures, constituent des barrières successives pour se protéger contre les attaques. La Défense en Profondeur est complémentaire à l’Architecture Zero Trust.

La première couche de DiD implique la sécurité périmétrique, qui comprend les pare-feu traditionnels et les systèmes de détection d'intrusion. Comme indiqué dans un récent article de CSO Online, la sécurité du périmètre reste un aspect fondamental de DiD, mais elle ne suffit plus à elle seule en raison de la sophistication des cybermenaces modernes. L’article souligne la nécessité pour les organisations d’évoluer au-delà de la défense périmétrique, en intégrant des technologies plus avancées telles que les systèmes de détection des menaces basés sur l’IA.

Vers l’intérieur, la couche suivante se concentre sur la sécurité du réseau. Cela inclut non seulement la ségrégation des réseaux, mais également la surveillance et le contrôle du trafic réseau. Un rapport de 2024 d'Infosecurity Magazine a souligné l'importance croissante de la segmentation du réseau dans DiD, en particulier pour contrecarrer les mouvements latéraux au sein d'un réseau par des attaquants qui ont violé le périmètre.

Le troisième niveau est la sécurité des points finaux. Comme le souligne un récent article de Forbes, la montée du travail à distance et les politiques BYOD (Bring Your Own Device) ont élargi le paysage des menaces, rendant la sécurité des terminaux plus critique que jamais. Cette couche implique l'utilisation de logiciels antivirus, de pare-feu personnels et de gestion des correctifs pour sécuriser les appareils individuels au sein du réseau.

Un autre niveau crucial est la sécurité des applications, qui vise à garantir que les applications logicielles sont exemptes de vulnérabilités qui pourraient être exploitées par des attaquants. La Harvard Business Review a récemment publié une analyse sur l'importance croissante de la sécurité des applications dans la stratégie DiD, en particulier dans le contexte d'une dépendance croissante aux applications et services basés sur le cloud.

La dernière couche de DiD est la sécurité des données. Cette couche implique la protection des données réelles grâce à des techniques de cryptage, de contrôle d'accès et de prévention des pertes de données. Une étude réalisée en 2024 par le Journal of Cybersecurity Research a souligné l'importance des mesures de sécurité centrées sur les données dans DiD, notamment à la lumière du Règlement général sur la protection des données (RGPD) et d'autres lois sur la protection des données.

La Défense en Profondeur en 2024 représente une approche globale et nuancée de la cybersécurité. Il reconnaît qu’aucune mesure de défense n’est infaillible à elle seule et qu’une approche à plusieurs niveaux et à multiples facettes est essentielle pour une sécurité solide. À mesure que les cybermenaces continuent d’évoluer, nos stratégies de défense doivent également évoluer, ce qui rend DiD plus pertinent que jamais dans le paysage actuel de la cybersécurité.

Plus d'infos sur DiD ici.

IX. La main-d’œuvre et la pénurie de compétences en cybersécurité

En 2024, le paysage de la cybersécurité n’est pas seulement défini par les avancées technologiques et les menaces émergentes, mais également par l’élément humain : le personnel de cybersécurité. Le secteur continue de faire face à une importante pénurie de compétences, un défi qui a un impact sur la capacité des organisations à se défendre efficacement contre les cybermenaces. UN étude sur les effectifs en cybersécurité, publié par ISC2, met en lumière les défis actuels et futurs pour 2024.

1. Ampleur de la pénurie de main-d’œuvre

Le déficit de main-d’œuvre en matière de cybersécurité n’est pas qu’un problème de chiffres ; c'est une question d'expertise. Il existe une demande croissante de professionnels qualifiés, capables de naviguer dans le paysage complexe et évolutif des cybermenaces. Cette pénurie ne concerne pas seulement le pourvoi de postes ; il s'agit de doter le secteur de la cybersécurité des talents adéquats, capables de gérer des menaces sophistiquées et évolutives. À l’approche de 2024, cette tendance ne montre aucun signe de ralentissement. Les effectifs en cybersécurité ont atteint leur nombre le plus élevé jamais enregistré en 2023, avec 5,5 millions de professionnels. Cependant, malgré cette croissance, il subsiste un déficit important de main d’œuvre, avec un taux de croissance annuel de 12,61 TP8T nécessaire pour relever efficacement les défis liés au paysage des menaces. Malheureusement, en 2023, cette croissance n’était que de 8,7%.

2. Combler le déficit de compétences

Pour atténuer ce défi, les organisations et les établissements d'enseignement se concentrent sur le développement des talents grâce à des programmes de formation ciblés, des certifications en cybersécurité et des campagnes de sensibilisation. L'accent est mis sur la fourniture aux professionnels des compétences nécessaires pour faire face aux cybermenaces actuelles et émergentes, notamment la compréhension des technologies avancées telles que l'IA et l'apprentissage automatique.

3. Le rôle de l'automatisation et de l'IA

L’automatisation et l’IA sont également considérées comme des solutions potentielles à la pénurie de main-d’œuvre. En automatisant les tâches de routine et en tirant parti de l’IA pour la détection et la réponse aux menaces, les équipes de cybersécurité peuvent se concentrer sur des aspects plus complexes et stratégiques de la sécurité. Toutefois, cette aide technologique ne se substitue pas à l’expertise humaine mais plutôt un complément aux compétences des professionnels de la cybersécurité.

4. Se préparer aux futurs besoins en main-d'œuvre

Pour l’avenir, l’industrie doit anticiper les futurs besoins en compétences et adapter ses stratégies de développement de la main-d’œuvre en conséquence. Cela implique non seulement une formation technique, mais également le développement de compétences générales telles que la résolution de problèmes, la pensée critique et la communication efficace, essentielles pour le professionnel moderne de la cybersécurité.

X. Tracer la voie à suivre : réflexions finales sur la cybersécurité en 2024

En synthétisant ces tendances, il est clair que la voie à suivre en matière de cybersécurité pour 2024 et au-delà réside dans l'adoption de l'innovation, la promotion de la collaboration entre les secteurs et le développement d'une culture d'apprentissage et d'adaptation continus. Les organisations doivent non seulement adopter les outils technologiques les plus récents, mais également cultiver une compréhension approfondie de l’évolution du paysage des menaces et de l’interconnectivité des écosystèmes numériques. Le parcours sur le terrain de la cybersécurité est complexe et semé d’embûches, mais avec une approche stratégique, éclairée et agile, nous pouvons surmonter ces incertitudes et émerger plus résilients face aux cybermenaces en constante évolution.

Pour approfondir ces tendances, nous vous invitons également à lire les dernières informations de Recherche G2.