Die Cybersicherheitsprognose 2024: KI, IoT-Sicherheit und neue Herausforderungen

Die Cybersicherheitsprognose 2024: KI, IoT-Sicherheit und neue Herausforderungen

Mit Beginn des Jahres 2024 hat sich die Cybersicherheitslandschaft aufgrund technologischer Fortschritte und neuer Bedrohungen schnell weiterentwickelt. Dies unterstreicht die Bedeutung des Verständnisses kommender Trends für diejenigen, die digitale Vermögenswerte schützen. gemeldet, 2023 verzeichnete einen Anstieg der Ransomware-Vorfälle mit rekordverdächtigen monatlichen Vorfällen. Darüber hinaus gab es eine Zunahme der Cyberspionageaktivitäten. Dieser Artikel soll einen umfassenden Überblick über die Cybersicherheitstrends geben, die das Jahr 2024 prägen werden, wobei der Schwerpunkt auf kritischen Bereichen wie Künstlicher Intelligenz (KI), Sicherheit des Internets der Dinge (IoT) und umfassenderen Herausforderungen der Cybersicherheit liegt. Unsere Reise durch die wichtigsten Cybersicherheitstrends für 2024 wird Folgendes abdecken:

- Der Aufstieg der KI in der Cybersicherheit

- Fortgeschrittene Ransomware-Techniken und Social-Engineering-Angriffe

- IoT-Sicherheitstrends

- Entwicklungen im Bereich Cloud-Sicherheit

- Datenschutztrends und -vorschriften

- Passwortlose Authentifizierung: Wird 2024 den Wendepunkt markieren?

- Implementierung der Zero-Trust-Architektur

- Der Fachkräftemangel und der Fachkräftemangel im Bereich Cybersicherheit

I. Der Aufstieg der KI in der Cybersicherheit

Künstliche Intelligenz (KI) in der Cybersicherheit ist ein sich schnell entwickelndes Gebiet, das durch gekennzeichnet ist bedeutende Fortschritte und komplexe Herausforderungen im Jahr 2024. Da KI zunehmend in Cybersicherheitsstrategien integriert wird, stellt sie eine neuartige Landschaft dar, in der die Grenzen zwischen Verteidigung und Angriff verschwimmen und ein differenziertes Verständnis ihrer Fähigkeiten und Grenzen erforderlich ist.

Cyber-Angreifer nutzen zunehmend KI, um ihre Taktiken zu verbessern, was zu komplexeren und schwerer zu erkennenden Cyber-Bedrohungen führt. Diese Bedrohungen reichen von der Verwendung von KI zur Entwicklung von Malware, die sich an unterschiedliche Umgebungen anpassen kann, oder dem Einsatz von maschinellem Lernen, um Schwachstellen in Systemen effizienter zu identifizieren, über KI-gestützte Phishing-Angriffe, bei denen KI zur Erstellung überzeugenderer Phishing-E-Mails eingesetzt wird, bis hin zu KI-gestützten Passwortangriffen kann Passwörter effizienter erraten. Da diese KI-gestützten Cyberbedrohungen immer häufiger auftreten, steht die Cybersicherheitsgemeinschaft vor neuen Herausforderungen bei der Erkennung und Abwehr dieser fortschrittlichen Angriffe.

Im defensiven Bereich befindet sich die Rolle der KI in der Cybersicherheit noch in einem frühen Entwicklungsstadium. Fortschrittliche KI-Algorithmen werden in der Regel für eine Reihe von Zwecken eingesetzt, von der Überwachung des Netzwerkverkehrs bis hin zur Erkennung von Malware mit verbesserter Genauigkeit und Geschwindigkeit. Diese Systeme sind darauf ausgelegt, große Datenmengen zu analysieren, um potenzielle Bedrohungen zu identifizieren. Dabei werden häufig Anomalien erkannt, die der menschlichen Aufsicht möglicherweise entgehen. Darüber hinaus soll die KI-gesteuerte Automatisierung bei der Reaktion auf Vorfälle die Art und Weise, wie Unternehmen auf Cyber-Bedrohungen reagieren, revolutionieren und eine schnellere und effektivere Abwehr von Angriffen versprechen.

In diesem Zusammenhang bleibt die nachgewiesene Wirksamkeit klassischer Multi-Faktor-Authentifizierungssysteme (MFA) ein grundlegender Bestandteil der Cybersicherheitsstrategie von Unternehmen. Diese herkömmlichen MFA-Systeme bieten, insbesondere wenn sie auf die gesamte potenzielle Angriffsfläche einschließlich VPN und WLAN angewendet werden, eine bewährte Sicherheitsebene, die für den Schutz digitaler Vermögenswerte in der sich ständig weiterentwickelnden Cyber-Bedrohungslandschaft von heute von entscheidender Bedeutung ist. Während KI-gesteuerte Ansätze in der Cybersicherheit ein interessantes und erforschtes Thema darstellen, ergänzen sie derzeit die grundlegenden Sicherheitsmaßnahmen robuster MFA-Lösungen, anstatt sie zu ersetzen.

Der doppelte Einsatz von KI sowohl bei der Weiterentwicklung der Cybersicherheitsabwehr als auch bei der Verstärkung von Cyberangriffen unterstreicht die dringende Notwendigkeit kontinuierlicher Innovation und Wachsamkeit in diesem Bereich. Wir bei RCDevs glauben, dass eine angemessene Reduzierung der Angriffsfläche durch präsenzbasierten logischen Zugriff in Verbindung mit soliden kryptografischen Prozessen auch im Jahr 2024 das beste Bollwerk gegen Fortschritte bei KI-gestützten Cyber-Bedrohungen in diesem Bereich bleibt.

II. Fortgeschrittene Ransomware-Techniken und Social-Engineering-Angriffe

Ransomware stellt weiterhin eine erhebliche Bedrohung dar, da Angreifer ihre Methoden ständig weiterentwickeln, um die Wirkung und den Gewinn zu maximieren.

Der allgemeine Trend bei Ransomware-Angriffen zeigt a besorgniserregender Anstieg. Ein aktueller Bericht gab an, dass Ransomware-Gruppen in nur einem Monat 514 Angriffe starteten und damit frühere Monatsrekorde übertrafen. Dieser Anstieg der Ransomware-Angriffe unterstreicht die zunehmende Komplexität und Häufigkeit dieser Gefahren. Der Bericht erwähnte auch, dass die Lösegeldzahlungen bis zum Jahresende 195 Milliarden Dollar übersteigen könnten, was die finanziellen Auswirkungen dieser Cyberangriffe verdeutlicht.

Social-Engineering-Angriffe werden immer raffinierter und überzeugender und stellen im Jahr 2024 eine erhebliche Herausforderung dar. Cyberkriminelle nutzen psychologische Manipulation immer effektiver, oft mithilfe von Technologie, um Einzelpersonen dazu zu bringen, vertrauliche Informationen preiszugeben oder Aktionen auszuführen, die die Sicherheit gefährden. Organisationen müssen Schulungs- und Sensibilisierungsprogrammen Priorität einräumen, um den Mitarbeitern das Wissen zu vermitteln, das sie benötigen, um solche betrügerischen Taktiken zu erkennen und ihnen zu widerstehen.

Wir beobachten einen Wandel hin zu ausgefeilteren Erpressungstechniken, die weit über das traditionelle Modell der Verschlüsselung von Daten zur Erpressung von Lösegeld hinausgehen. Zu diesen fortschrittlichen Taktiken gehören die gezielte Ausrichtung auf Kunden oder Partner eines Unternehmens und der Einsatz störender Methoden wie DDoS-Angriffe (Distributed Denial of Service) neben herkömmlicher Ransomware. Diese Entwicklung erfordert einen proaktiven und umfassenden Ansatz zur Ransomware-Abwehr, der über herkömmliche Antiviren- und Backup-Lösungen hinausgeht.

III. IoT-Sicherheitstrends im Jahr 2024

Das Internet der Dinge (IoT) erlebt eine beispiellose Expansion, wobei 2024 ein deutlicher Anstieg der Anzahl und Vielfalt vernetzter Geräte auf über 19 Milliarden Geräte bis 2025 erwartet wird Statista. Dieses Wachstum bietet zwar zahlreiche Vorteile in Bezug auf Effizienz und Konnektivität, bringt aber auch eine Vielzahl von Sicherheitsherausforderungen mit sich, die es zu bewältigen gilt.

Eines der Hauptprobleme bei der IoT-Sicherheit ist die inhärente Anfälligkeit dieser Geräte. Viele IoT-Geräte sind auf Komfort und Funktionalität ausgelegt, oft auf Kosten robuster Sicherheitsfunktionen. Dies macht sie zu attraktiven Zielen für Cyber-Angreifer, die diese Schwachstellen ausnutzen können, um sich unbefugten Zugriff auf Netzwerke zu verschaffen, sensible Daten zu stehlen oder diese Geräte sogar im Rahmen größerer Botnet-Angriffe einzusetzen.

Um diesen Risiken entgegenzuwirken, ist ein vielschichtiger Ansatz zur IoT-Sicherheit unerlässlich. In erster Linie muss die Denkweise der Hersteller geändert werden, wobei der Schwerpunkt auf der Integration von Sicherheitsmaßnahmen bereits in der Entwicklungsphase von IoT-Geräten liegt. Dazu gehören die Implementierung einer starken Verschlüsselung, sicherer Authentifizierungsprotokolle und regelmäßige Firmware-Updates zum Patchen von Schwachstellen.

Über die schnelle Anwendung dieser Updates hinaus müssen Unternehmen, die IoT-Lösungen einsetzen, proaktive Maßnahmen ergreifen, um ihre Netzwerke zu sichern. Dazu gehört die regelmäßige Bewertung und Überwachung des Sicherheitsstatus aller angeschlossenen Geräte, die Implementierung einer Netzwerksegmentierung, um die Ausbreitung potenzieller Sicherheitsverletzungen zu begrenzen, und der Einsatz fortschrittlicher Sicherheitslösungen wie Intrusion-Detection-Systeme, die speziell für IoT-Umgebungen entwickelt wurden.

Ein weiterer aufkommender Trend ist die Verwendung von KI und maschinelles Lernen in der IoT-SicherheitDieser Trend, der oft als „Künstliche Intelligenz der Dinge“ (AIoT) bezeichnet wird, kombiniert datengesteuerte Erkenntnisse der KI mit dem Netzwerk verbundener Geräte des IoT und führt so zu mehr Sicherheit und Effizienz.

Diese Technologien können genutzt werden, um Muster im Netzwerkverkehr zu analysieren, Anomalien zu identifizieren, die auf eine Sicherheitsverletzung hinweisen könnten, und Reaktionen auf potenzielle Bedrohungen zu automatisieren.

Auch im Jahr 2024 wird die Sicherheit von IoT-Geräten und -Netzwerken weiterhin ein zentrales Anliegen sein. Die Kombination aus technologischer Innovation, strategischer Sicherheitsplanung und kontinuierlicher Wachsamkeit wird der Schlüssel zum Schutz dieser ständig wachsenden digitalen Ökosysteme sein.

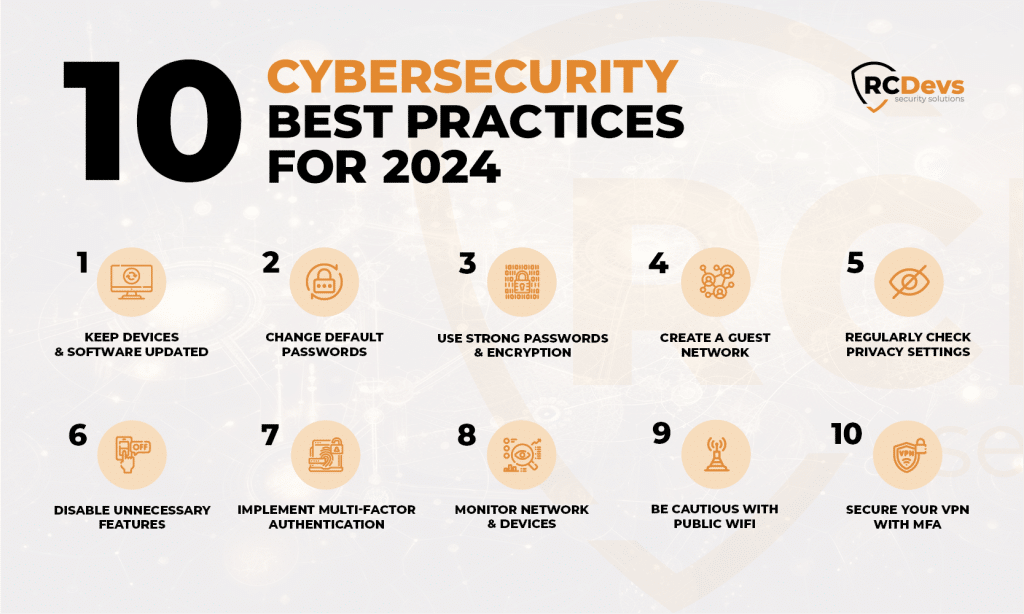

Um die Sicherheit Ihrer IoT-Geräte (und Ihrer Netzwerke) zu gewährleisten, beachten Sie diese 10 Best Practices für Cybersicherheit für 2024:

- Halten Sie Geräte und Software auf dem neuesten Stand: Stellen Sie sicher, dass alle IoT-Geräte regelmäßig mit der neuesten Firmware und Software aktualisiert werden. Hersteller veröffentlichen häufig Updates, um Schwachstellen zu beheben. Daher ist es für die Aufrechterhaltung der Sicherheit von entscheidender Bedeutung, auf dem neuesten Stand zu bleiben.

- Standardpasswörter ändern: Viele IoT-Geräte sind mit Standardpasswörtern ausgestattet, die für Angreifer oft leicht zu erraten sind. Die Änderung dieser Passwörter in eindeutige, sichere Passwörter ist ein grundlegender Schritt zur Gerätesicherung.

- Verwenden Sie sichere Passwörter und Verschlüsselung: Implementieren Sie sichere, komplexe Passwörter für alle Geräte und Netzwerke. Verwenden Sie außerdem robuste Verschlüsselungsmethoden wie WPA2 oder höher für WLAN-Netzwerke, um die Kommunikation zu schützen. Natürlich ist die Sicherung Ihres WLAN-Netzwerks mit MFA ein unbestreitbarer Vorteil.

- Erstellen Sie ein GastnetzwerkHinweis: Wenn Ihr Router dies zulässt, richten Sie ein separates Gastnetzwerk für Besucher ein. Dies trägt dazu bei, Ihr Hauptnetzwerk vor potenziell gefährdeten Geräten zu schützen, die Gäste mitbringen könnten.

- Überprüfen Sie regelmäßig die Datenschutzeinstellungen: Überprüfen und passen Sie die Datenschutz- und Sicherheitseinstellungen Ihrer IoT-Geräte an, um sicherzustellen, dass sie Ihren Anforderungen entsprechen. Standardeinstellungen bieten möglicherweise nicht immer die beste Sicherheit.

- Deaktivieren Sie unnötige Funktionen: Deaktivieren Sie alle Funktionen auf Ihren IoT-Geräten, die Sie nicht verwenden. Ungenutzte Funktionen können Angreifern zusätzliche Möglichkeiten zur Ausnutzung bieten.

- Implementieren Sie die Multi-Faktor-Authentifizierung: Verwenden Sie, sofern verfügbar, die Multi-Faktor-Authentifizierung (MFA) für eine zusätzliche Sicherheitsebene. Dies erfordert eine zusätzliche Verifizierung, die über das bloße Passwort hinausgeht, was den unbefugten Zugriff erschwert.

- Überwachen Sie Netzwerk und Geräte: Behalten Sie den Überblick über alle mit Ihrem Netzwerk verbundenen Geräte und überwachen Sie sie regelmäßig auf ungewöhnliche Aktivitäten, die auf eine Sicherheitsverletzung hinweisen könnten.

- Seien Sie vorsichtig mit öffentlichem WLAN: Beachten Sie bei der Fernverwaltung von IoT-Geräten die mit öffentlichen WLAN-Netzwerken verbundenen Risiken. Die Verwendung eines VPN kann dazu beitragen, diese Risiken zu mindern.

- Sichern Sie Ihr VPN mit MFA: Remote-Arbeit ist da, um zu bleiben! Und im Jahr 2023 gab es einen Anstieg der VPN-Schwachstellen, wobei fast 50% der Unternehmen einen Angriff im Zusammenhang damit meldeten. Stellen Sie sicher, dass der Fernzugriff genauso sicher ist wie der Vor-Ort-Zugriff.

IV. Entwicklungen im Bereich Cloud-Sicherheit

1. SaaS-Anwendungen und Sicherheitsherausforderungen

Die Ausweitung von SaaS-Anwendungen birgt erhebliche Sicherheitsrisiken. Da viele Unternehmen Remote- oder Hybrid-Arbeitsmodelle einführen, nimmt die Nutzung cloudbasierter Lösungen für kritische Vorgänge zu. Diese Verschiebung erweitert die Angriffsfläche und macht SaaS-Anwendungen zu einem Hauptziel für Cyber-Angreifer. Der Mangel an Transparenz und Kontrolle über diese Anwendungen sowie deren Zugriff auf sensible Daten führen zu erheblichen blinden Flecken. Sicherheitsteams müssen ihre SaaS-Sicherheitshaltung neu bewertene, überwachen Sie Anwendungsinstallationen und verwalten Sie Sicherheitskontrollen, um schwerwiegende Datenschutzverletzungen zu verhindern.

2. Aufstieg der Identitätsprüfung und proaktiver Sicherheitstools

Im Jahr 2024 werden immer mehr Unternehmen Technologien zur Identitätsprüfung einsetzen, um die Authentizität von Mitarbeitern, Partnern und Kunden beim Konto-Onboarding sicherzustellen. Dies ist besonders relevant, da sich die KI verbessert und neue Risiken schafft. Unternehmen werden außerdem mehr in proaktive Sicherheitstools und -technologien investieren, um Schwachstellen und Sicherheitslücken zu erkennen, und sich von traditionellen reaktiven Ansätzen verabschieden. Technologien wie risikobasiertes Schwachstellenmanagement, Angriffsflächenmanagement und Tools für die Sicherheitslage werden immer wichtiger.

3. Kollaborative Cybersicherheit und Quanten-Cloud-Sicherheit

Es gibt einen wachsenden Trend zur kollaborativen Cybersicherheit, bei der Unternehmen Wert darauf legen, potenzielle Bedrohungen durch den Austausch von Informationen zu verstehen und darauf zu reagieren. Darüber hinaus erfordert die Weiterentwicklung des Quantencomputings einen Wandel hin zur quantenresistenten Kryptographie, was neue Herausforderungen und Paradigmen in der Cloud-Sicherheit mit sich bringt.

Angesichts des erhöhten Risikos von Datenschutzverletzungen und unbefugtem Zugriff konzentrieren sich Unternehmen zunehmend auf die Bereitstellung robuster Sicherheitsmaßnahmen wie der Multi-Faktor-Authentifizierung (MFA) und Zugangskontrollmechanismen, ist ausgeprägter geworden. In diesem Zusammenhang sind SaaS-Tools wie das RCDevs OpenOTP Security Suite gewinnen Aufmerksamkeit. Unsere Suite bietet eine umfassende Lösung zur Verbesserung des Datenschutzes in Cloud-Umgebungen und bietet leistungsstarke MFA- und Zugriffskontrollfunktionen, die in der heutigen Sicherheitslandschaft unerlässlich sind.

Auf dem Weg ins Jahr 2024 werden diese Entwicklungen in der Cloud-Sicherheit eine entscheidende Rolle dabei spielen, wie Unternehmen Cloud-Technologie nutzen und gleichzeitig ein robustes Sicherheitsniveau aufrechterhalten. Der Schwerpunkt wird nicht nur auf der Einführung neuer Technologien liegen, sondern auch auf der Gewährleistung von Compliance, Governance und Zusammenarbeit zum Schutz vor neuen Bedrohungen in der Cloud.

V. Datenschutztrends und -vorschriften im Jahr 2024

Auf dem Weg ins Jahr 2024 verändern mehrere wichtige Trends und Vorschriften diesen wichtigen Bereich für Unternehmen und Privatpersonen gleichermaßen.

1. Sich entwickelnde Datenschutzlandschaft

Die globale Datenschutzlandschaft erlebt erhebliche Veränderungen, die durch das wachsende Bewusstsein und die Erwartungen der Verbraucher sowie den zunehmenden Wert personenbezogener Daten verursacht werden. Da Datenschutzverletzungen immer häufiger auftreten, besteht ein wachsender Bedarf an strengeren Datenschutzmaßnahmen und Transparenz bei der Erhebung, Speicherung und Nutzung personenbezogener Daten durch Unternehmen. Diese sich weiterentwickelnde Landschaft erfordert von Unternehmen mehr Verantwortung bei der Datenverarbeitung.

2. Auswirkungen der Einhaltung gesetzlicher Vorschriften

Im Jahr 2024 kommt es zu einem erheblichen Anstieg der Datenschutzstrafen, was einen weltweiten Wandel hin zu einer strengeren Durchsetzung der Datenschutzgesetze signalisiert. Unternehmen wie Meta und TikTok wurden mit rekordverdächtigen Bußgeldern belegt, was die Notwendigkeit einer strengen Einhaltung unterstreicht.

Einhaltung datenschutzrechtlicher Vorschriften wie der Datenschutz-Grundverordnung (DSGVO) in der EU und dem California Consumer Privacy Act (CCPA) in den USA ist für Organisationen weltweit zu einer Priorität geworden. Diese Vorschriften schreiben strenge Datenschutzpraktiken vor, mit erheblichen Strafen bei Nichteinhaltung. Organisationen müssen daher sicherstellen, dass ihre Richtlinien und Verfahren auf dem neuesten Stand sind und diesen sich entwickelnden Vorschriften entsprechen.

3. Explosion unstrukturierter Daten: Bewältigung des Unüberschaubaren

Mit dem Aufkommen von GenAI steigt die Menge unstrukturierter Daten sprunghaft an. Die effiziente Verwaltung dieser Daten erfordert ausgefeilte Klassifizierungstools und sichere Speicherlösungen. Unternehmen müssen in Technologien investieren, die in der Lage sind, große Mengen unstrukturierter Daten zu analysieren und zu sichern, um unbefugten Zugriff zu verhindern und den Datenschutz zu wahren.

4. Datensouveränität: Der Aufstieg der Lokalisierungsgesetze

Die Datensouveränität wird immer wichtiger, angetrieben durch Gesetze, die die Datenlokalisierung vorschreiben. Multinationale Unternehmen müssen ihre Datenverwaltungsinfrastrukturen neu gestalten, um den regionalen Anforderungen an die Datensouveränität zu entsprechen und sicherzustellen, dass Daten in Übereinstimmung mit den lokalen Gesetzen gespeichert und verarbeitet werden.

5. Fortschritte in den Datenschutztechnologien

Um mit den wachsenden Datenschutzherausforderungen Schritt zu halten, sind Fortschritte bei den Datenschutztechnologien zu verzeichnen. Dazu gehören ausgefeiltere Verschlüsselungsmethoden, verbesserte Datenanonymisierungstechniken und KI-gesteuerte Tools für das Datenschutzmanagement. Die Implementierung solcher Technologien trägt zur Aufrechterhaltung eines robusten Datenschutzes und einer robusten Datensicherheit bei.

6. Stärkung der Verbraucher

Verbraucher fordern mehr Kontrolle über ihre persönlichen Daten. Als Reaktion darauf führen Unternehmen Technologien zur Verbesserung der Privatsphäre und Einwilligungsmechanismen ein, die den Benutzern mehr Möglichkeiten bieten. Um das Vertrauen der Verbraucher aufzubauen und die Einhaltung von Vorschriften sicherzustellen, ist die Bereitstellung benutzerfreundlicher Schnittstellen für die Datenverwaltung und klarer Einwilligungsoptionen von entscheidender Bedeutung.

7. Vorbereitung auf zukünftige Datenschutzherausforderungen

Mit Blick auf die Zukunft müssen Unternehmen über die neuesten Datenschutztrends und regulatorischen Änderungen auf dem Laufenden bleiben. Dazu gehört nicht nur die Umsetzung aktueller Best Practices, sondern auch die Antizipation künftiger Datenschutzherausforderungen und die entsprechende Vorbereitung. Die Entwicklung einer Kultur der Privatsphäre innerhalb der Organisation und die Sicherstellung einer kontinuierlichen Aus- und Weiterbildung der Mitarbeiter sind entscheidende Schritte in diese Richtung.

VI. Passwortlose Authentifizierung: Wird 2024 den Wendepunkt markieren?

Die passwortlose Authentifizierung wird zwar seit mehreren Jahren als wachsender Trend dargestellt, hat sich jedoch noch nicht vollständig zum Standard in Cybersicherheitspraktiken durchgesetzt. Allerdings könnte das Jahr 2024 der Wendepunkt für diese Technologie sein, da sie sich den neuesten Trends anpasst und eifrig ist von der Öffentlichkeit erwartet für seine Bequemlichkeit, sowohl bei den Verbrauchern als auch bei der Belegschaft. Entsprechend Sicherheitsmagazin, die Annahme von passwortlose Authentifizierung Es wird erwartet, dass es zu einer gängigen Praxis wird, wobei die Fähigkeit, Datenschutzverletzungen durch schwache oder kompromittierte Passwörter zu verhindern, einen erheblichen Vorteil darstellt. Dieser Wandel hin zu passwortlosen Methoden, wie z Passschlüssel, Biometrie, Hardware und Software tokensoder Public-Key-Kryptographie spiegelt einen umfassenderen Trend hin zu sichereren und benutzerfreundlicheren Authentifizierungsmethoden wider.

Die Nachfrage nach nahtlosen und hochsicheren Authentifizierungsmethoden wächst, nicht nur bei Unternehmen, sondern auch bei Verbrauchern. Innovationen wie die Passkeys von Google, die die biometrische Verifizierung nutzen, bieten einen vereinfachten Anmeldevorgang, indem sie die Notwendigkeit, sich herkömmliche Passwörter zu merken, überflüssig machen. Dieser Übergang erhöht die Sicherheit und macht gleichzeitig den Authentifizierungsprozess für Benutzer komfortabler, was einen reibungsloseren Übergang zu kennwortlosen Methoden ermöglicht, die trotz der damit verbundenen Änderung der Gewohnheiten als benutzerfreundlicher gelten.

Die wachsende Bedeutung des Datenschutzes, gepaart mit einem zunehmenden Bewusstsein der Verbraucher für ihre Datenrechte, treibt den Bedarf an sichereren Authentifizierungsmethoden weiter voran. Organisationen werden ermutigt, Technologien einzuführen, die Datenschutzbedenken von Anfang an berücksichtigen, einschließlich der passwortlosen Authentifizierung, die das Risiko von Datenschutzverletzungen verringern und die Einhaltung sich entwickelnder Datenschutzbestimmungen sicherstellen kann.

VII. Implementierung der Zero-Trust-Architektur

1. Grundlagen der Zero-Trust-Architektur

Zero-Trust-Architektur (ZTA) basiert auf dem Grundsatz, dass Organisationen nicht automatisch irgendetwas innerhalb oder außerhalb ihres Perimeters vertrauen sollten. Stattdessen müssen sie alles überprüfen, was versucht, eine Verbindung zu ihren Systemen herzustellen, bevor sie Zugriff gewähren. Dieser Ansatz minimiert die Angriffsfläche und verringert die Wahrscheinlichkeit eines unbefugten Zugriffs auf sensible Daten.

2. Implementierung von Zero Trust in Organisationen

Für eine erfolgreiche Umsetzung müssen Unternehmen eine umfassende Strategie übernehmen, die verschiedene Aspekte ihrer IT-Umgebung umfasst. Dazu gehört ein robustes Identitäts- und Zugriffsmanagement (IAM), Mikrosegmentierung von Netzwerken zur Zugriffskontrolle und strenge Sicherheitsrichtlinien für den Datenzugriff und die Datennutzung. Das Ziel besteht darin, den Zugriff mit den geringsten Privilegien zu gewährleisten und sicherzustellen, dass Benutzer nur über die erforderlichen Rechte zur Ausführung ihrer Aufgaben verfügen.

3. Die Rolle der Technologie bei Zero Trust

Fortschritte in der Technologie spielen eine entscheidende Rolle bei der Implementierung der Zero-Trust-Architektur. KI und maschinelles Lernen spielen eine entscheidende Rolle bei der Überwachung des Netzwerkverkehrs und des Benutzerverhaltens, um Anomalien zu erkennen, die auf eine Sicherheitsbedrohung hinweisen könnten. Auch die Automatisierung bei der Durchsetzung von Zugriffsrichtlinien und der Reaktion auf potenzielle Bedrohungen ist der Schlüssel zu einer effektiven Zero-Trust-Strategie. Darüber hinaus erhöht der Presence-Based Logical Access von RCDevs die Zero-Trust-Sicherheit, indem er eine physische Anwesenheitsbestätigung durch Einloggen an autorisierten Standorten für den Netzwerkzugriff vorschreibt und eine Multi-Faktor-Authentifizierung für eine strenge Benutzerüberprüfung integriert.

4. Herausforderungen und Best Practices

Obwohl Zero Trust erhebliche Sicherheitsvorteile bietet, ist seine Implementierung mit Herausforderungen verbunden. Dazu gehören die Komplexität der Neugestaltung der Netzwerkarchitektur, die Notwendigkeit einer umfassenden Richtlinienentwicklung und die Sicherstellung der Benutzercompliance. Best Practices umfassen eine schrittweise Implementierung, beginnend mit den kritischsten Daten und Systemen, sowie eine kontinuierliche Bewertung und Anpassung der Sicherheitsrichtlinien.

5. Vorbereitung auf eine Zero-Trust-Zukunft

Da Zero Trust ein immer wichtigerer Bestandteil der Cybersicherheit wird, müssen sich Unternehmen auf diesen Wandel vorbereiten. Dies beinhaltet nicht nur technologische Investitionen, sondern auch einen kulturellen Wandel in der Art und Weise, wie Sicherheit innerhalb der Organisation wahrgenommen und verwaltet wird.

Die Entwicklung der Cybersicherheitsstrategien im Jahr 2024 wird maßgeblich durch die weitere Einführung und Integration der Zero-Trust-Architektur geprägt (ZTA). Diese wachsende Betonung von ZTA ist größtenteils eine Reaktion auf die immer komplexere und ausgefeiltere Natur von Cyber-Bedrohungen, gepaart mit der Nachfrage nach robusteren und widerstandsfähigeren Cyber-Sicherheits-Frameworks. Es wird erwartet, dass der Trend zu Zero Trust seine Dynamik bis weit in das Jahr 2024 und darüber hinaus beibehalten wird, was seine entscheidende Rolle bei der Bewältigung der sich entwickelnden Herausforderungen in der Cybersicherheit widerspiegelt. Da Cyber-Bedrohungen immer ausgefeilter werden, weicht der traditionelle „Vertrauen, aber überprüfen“-Ansatz einem strengeren „Niemals vertrauen, immer überprüfen“-Modell.

VIII. Defense in Depth (DiD): Ein mehrschichtiger Sicherheitsansatz, der immer beliebter wird

Dieser mehrschichtige Sicherheitsansatz, der auf militärischen Taktiken basiert, soll Redundanz im Falle eines Systemausfalls oder einer Sicherheitsverletzung bieten. Der Kern von DiD besteht darin, dass mehrere Verteidigungsebenen das Risiko eines erfolgreichen Angriffs erheblich reduzieren können.

Die Defense-in-Depth-Strategie wird oft mit einer befestigten Burg verglichen, bei der mehrere Verteidigungsebenen, wie ein Wassergraben, Außenmauern und innere Festungen, aufeinanderfolgende Barrieren zum Schutz vor Angriffen bilden. Defense in Depth ergänzt die Zero-Trust-Architektur.

Die erste Ebene von DiD umfasst die Perimetersicherheit, zu der herkömmliche Firewalls und Intrusion-Detection-Systeme gehören. Wie in einem aktuellen Bericht erwähnt Artikel von CSO OnlinePerimetersicherheit bleibt ein grundlegender Aspekt von DiD, reicht jedoch aufgrund der Komplexität moderner Cyber-Bedrohungen allein nicht mehr aus. Der Artikel betont die Notwendigkeit, dass Unternehmen über die Perimeterverteidigung hinausgehen und fortschrittlichere Technologien wie KI-gesteuerte Bedrohungserkennungssysteme integrieren.

Im Inneren konzentriert sich die nächste Ebene auf die Netzwerksicherheit. Dazu gehört nicht nur die Trennung von Netzwerken, sondern auch die Überwachung und Steuerung des Netzwerkverkehrs. In einem Bericht des Infosecurity Magazine aus dem Jahr 2024 wurde die zunehmende Bedeutung der Netzwerksegmentierung bei DiD hervorgehoben, insbesondere um seitliche Bewegungen innerhalb eines Netzwerks durch Angreifer zu verhindern, die in den Perimeter eingedrungen sind.

Die dritte Ebene ist die Endpunktsicherheit. Wie in einem aktuellen Forbes-Artikel hervorgehoben, hat die Zunahme von Remote-Arbeit und BYOD-Richtlinien (Bring Your Own Device) die Bedrohungslandschaft erweitert und die Endpunktsicherheit wichtiger denn je gemacht. Diese Ebene umfasst den Einsatz von Antivirensoftware, persönlichen Firewalls und Patch-Management, um einzelne Geräte im Netzwerk zu schützen.

Eine weitere wichtige Ebene ist die Anwendungssicherheit, bei der es darum geht, sicherzustellen, dass Softwareanwendungen frei von Schwachstellen sind, die von Angreifern ausgenutzt werden könnten. Die Harvard Business Review veröffentlichte kürzlich eine Analyse zur wachsenden Bedeutung der Anwendungssicherheit in der DiD-Strategie, insbesondere im Zusammenhang mit der zunehmenden Abhängigkeit von cloudbasierten Anwendungen und Diensten.

Die letzte Ebene von DiD ist die Datensicherheit. Auf dieser Ebene werden die eigentlichen Daten durch Verschlüsselung, Zugriffskontrollen und Techniken zur Verhinderung von Datenverlust geschützt. Eine Studie des Journal of Cybersecurity Research aus dem Jahr 2024 unterstreicht die Bedeutung datenzentrierter Sicherheitsmaßnahmen bei DiD, insbesondere im Hinblick auf die Datenschutz-Grundverordnung (DSGVO) und andere Datenschutzgesetze.

Defense in Depth im Jahr 2024 stellt einen umfassenden und differenzierten Ansatz zur Cybersicherheit dar. Es wird anerkannt, dass keine einzelne Verteidigungsmaßnahme unfehlbar ist und dass ein mehrschichtiger, vielschichtiger Ansatz für eine robuste Sicherheit unerlässlich ist. Da sich Cyber-Bedrohungen ständig weiterentwickeln, müssen sich auch unsere Verteidigungsstrategien weiterentwickeln, was DiD in der aktuellen Cybersicherheitslandschaft relevanter denn je macht.

Weitere Infos zu DiD Hier.

IX. Der Fachkräftemangel und der Fachkräftemangel im Bereich Cybersicherheit

Im Jahr 2024 wird die Cybersicherheitslandschaft nicht nur durch technologische Fortschritte und neue Bedrohungen bestimmt, sondern auch durch den menschlichen Faktor – die Cybersicherheitsmitarbeiter. Die Branche kämpft weiterhin mit einem erheblichen Fachkräftemangel, einer Herausforderung, die sich auf die Fähigkeit von Unternehmen auswirkt, sich effektiv gegen Cyber-Bedrohungen zu verteidigen. A Studie zum Thema Cybersicherheit, herausgegeben von ISC2, beleuchtet aktuelle und zukünftige Herausforderungen für 2024.

1. Ausmaß des Arbeitskräftemangels

Der Mangel an Fachkräften im Bereich Cybersicherheit ist mehr als nur ein Zahlenproblem; es ist eine Frage des Fachwissens. Es besteht ein zunehmender Bedarf an qualifizierten Fachkräften, die sich in der komplexen und sich entwickelnden Landschaft der Cyber-Bedrohungen zurechtfinden. Bei diesem Mangel geht es nicht nur um die Besetzung von Stellen; Es geht darum, den Cybersicherheitssektor mit den richtigen Talenten auszustatten, die in der Lage sind, mit anspruchsvollen und sich weiterentwickelnden Bedrohungen umzugehen. Auf dem Weg ins Jahr 2024 zeigt dieser Trend keine Anzeichen einer Verlangsamung. Mit 5,5 Millionen Fachkräften erreichte die Zahl der Cybersicherheitsmitarbeiter im Jahr 2023 den höchsten Stand aller Zeiten. Trotz dieses Wachstums besteht jedoch nach wie vor ein erheblicher Mangel an Arbeitskräften, sodass eine jährliche Wachstumsrate von 12,61 TP8T erforderlich ist, um den Herausforderungen der Bedrohungslandschaft effektiv begegnen zu können. Leider betrug dieses Wachstum im Jahr 2023 nur 8,7%.

2. Behebung der Qualifikationslücke

Um dieser Herausforderung zu begegnen, konzentrieren sich Organisationen und Bildungseinrichtungen auf die Entwicklung von Talenten durch gezielte Schulungsprogramme, Cybersicherheitszertifizierungen und Sensibilisierungskampagnen. Der Schwerpunkt liegt darauf, Fachkräfte mit den Fähigkeiten auszustatten, die sie für den Umgang mit aktuellen und aufkommenden Cyber-Bedrohungen benötigen, einschließlich des Verständnisses fortschrittlicher Technologien wie KI und maschinelles Lernen.

3. Die Rolle von Automatisierung und KI

Auch Automatisierung und KI gelten als mögliche Lösungen für den Arbeitskräftemangel. Durch die Automatisierung von Routineaufgaben und den Einsatz von KI zur Bedrohungserkennung und -reaktion können sich Cybersicherheitsteams auf komplexere und strategischere Aspekte der Sicherheit konzentrieren. Diese technologische Hilfe ist jedoch kein Ersatz für menschliches Fachwissen, sondern vielmehr eine Ergänzung zu den Fähigkeiten von Cybersicherheitsexperten.

4. Vorbereitung auf den künftigen Personalbedarf

Mit Blick auf die Zukunft muss die Branche zukünftige Qualifikationsanforderungen antizipieren und ihre Personalentwicklungsstrategien entsprechend anpassen. Dazu gehört nicht nur technische Schulung, sondern auch die Förderung von Soft Skills wie Problemlösung, kritischem Denken und effektiver Kommunikation, die für den modernen Cybersicherheitsexperten unerlässlich sind.

X. Den Weg nach vorne festlegen: Abschließende Überlegungen zur Cybersicherheit im Jahr 2024

Wenn man diese Trends zusammenfasst, wird deutlich, dass der Weg nach vorne in der Cybersicherheit für 2024 und darüber hinaus darin liegt, Innovationen anzunehmen, die Zusammenarbeit zwischen Sektoren zu fördern und eine Kultur des kontinuierlichen Lernens und der Anpassung zu entwickeln. Unternehmen müssen nicht nur die neuesten technologischen Tools einsetzen, sondern auch ein tiefes Verständnis für die sich entwickelnde Bedrohungslandschaft und die Vernetzung digitaler Ökosysteme entwickeln. Die Reise durch das Terrain der Cybersicherheit ist komplex und voller Herausforderungen, doch mit einem strategischen, informierten und agilen Ansatz können wir diese Unsicherheiten bewältigen und angesichts der sich ständig weiterentwickelnden Cyber-Bedrohungen widerstandsfähiger werden.

Um tiefer in diese Trends einzutauchen, laden wir Sie ein, auch die neuesten Erkenntnisse von zu lesen G2-Forschung.