Offline-MFA und IAM für kritische Infrastrukturen für luftgestützte Sicherheit

Offline-MFA und IAM für kritische Infrastrukturen für Sicherheit aus der Luft

Abgeschirmte Netze - d. h. physisch von ungesicherten Netzen und dem Internet isolierte Netze - bleiben die letzte Bastion der Cybersicherheit für Unternehmen, bei denen ein Verstoß katastrophale Folgen haben könnte. air-gapped-Sicherheit ist zwar leistungsstark, aber nicht narrensicher. Insider-Bedrohungen, Wechselmedien und ein Mangel an granularer Zugriffsverwaltung stellen echte Schwachstellen dar. RCDevs bietet eine einzigartige, vor Ort installierte Identitäts- und Zugriffsmanagement- (IAM) und Offline-MFA-Lösung, die speziell für diese extremen Umgebungen entwickelt wurde, um sowohl hieb- und stichfeste Sicherheit als auch betriebliche Flexibilität zu gewährleisten.

Was ist ein air-gapped-Netz und warum ist air-gapped so wichtig?

Ein air-gapped-Netzwerk ist ein System oder ein Segment eines Netzwerks, das vollständig von allen nicht vertrauenswürdigen Netzwerken, insbesondere dem öffentlichen Internet, isoliert ist. Es bestehen keine drahtlosen, VPN- oder Cloud-Verbindungen. Air-Gapped-Sicherheit ist in der Praxis weit verbreitet:

- Kritische nationale Infrastruktur (Kraftwerke, Wasseraufbereitung, Versorgungsunternehmen)

- Industrielle Kontrollsysteme (ICS/OT, SCADA)

- Verteidigungs-, Regierungs- und Polizeinetzwerke

- Gesundheitswesen, Laboratorien und Forschungsumgebungen

- Finanzinstitute und hochsensible Datenspeicherung

Warum Unternehmen Air-Gapped Security einsetzen

- Um die Angriffsfläche zu verringern: Verhinderung von Cyberangriffen aus der Ferne durch physische Isolierung sensibler Systeme.

- Einhaltung der strengen Vorschriften: Rahmenwerke wie NIS2IEC 62443, CMMC und GDPR verlangen oft eine extreme Isolierung für bestimmte Umgebungen.

- Zum Schutz von geistigem Eigentum, Staatsgeheimnissen oder sicherheitskritischen Systemen.

Die Grenzen der air-gapped-Sicherheit allein

Selbst bei vollständiger Isolierung bleiben Risiken bestehen:

- Wechseldatenträger (USB, tragbare HDD): Nach wie vor der Hauptvektor für die Infiltration von Malware, wie die historische Stuxnet Angriff im Jahr 2010, der auf air-gapped-Industriesteuerungssysteme abzielte.

- Insider-Bedrohungen: Böswillige oder unvorsichtige Benutzer können physische Barrieren umgehen.

- Komplexe Zugangsverwaltung: Ohne geeignete kritische Infrastruktur ist es schwierig, granulare Richtlinien durchzusetzen oder Maßnahmen zu prüfen. IAM.

- Kein nativer Prüfpfad: Verfolgung, Untersuchung und Berichterstattung über die Einhaltung der Vorschriften sind äußerst begrenzt.

Warum traditionelle Sicherheit in air-gapped-Umgebungen versagt

- Keine externen MFA: Cloud-basierte Authentifizierungs- und Fernautorisierungssysteme funktionieren nicht mit Offline-MFA-Anforderungen.

- Begrenzte Überwachung: Ohne eine zentrale, vor Ort durchgeführte Protokollierung und intelligente Analyse ist die Erkennung verdächtiger Aktivitäten nahezu unmöglich.

- Mangel an Null Vertrauen: Die statische, physische Isolierung berücksichtigt keine kompromittierten Anmeldeinformationen, abtrünnige Insider oder Bewegungen nach der Kompromittierung.

RCDevs, eine 100% IAM- und Offline-MFA-Lösung für kritische Infrastrukturen vor Ort, entwickelt für air-gapped-Sicherheit

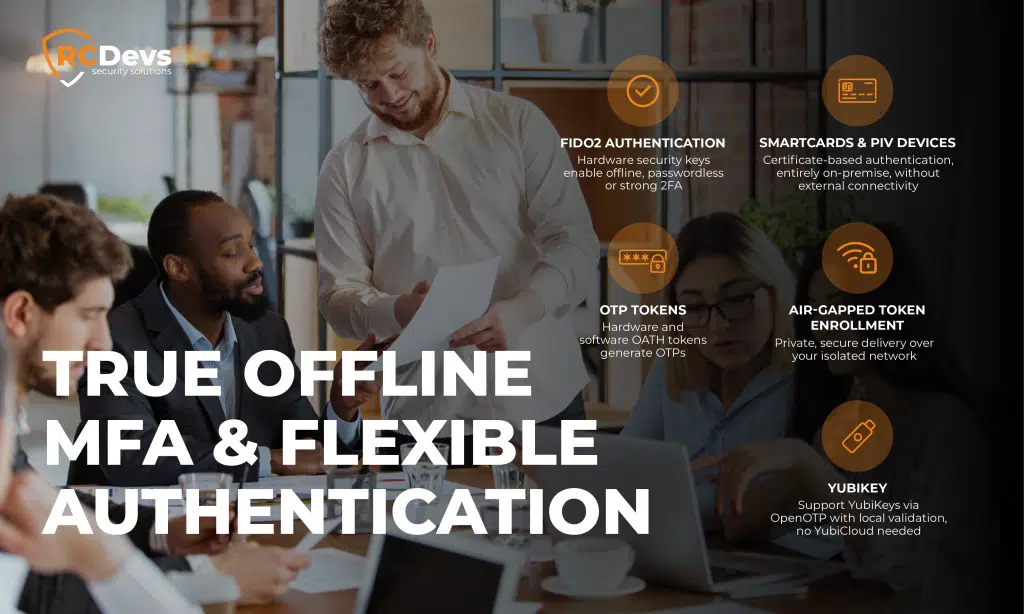

Echte Offline-MFA und flexible Authentifizierung

RCDevs OpenOTP Security Suite und WebADM IAM-Plattform kann vollständig vor Ort betrieben werden, keine Internet-Abhängigkeit, keine Cloud, keine Daten, die Ihren Standort verlassen. Das System unterstützt:

- FIDO2 Authentifizierung: Verwenden Sie Hardware-Sicherheitsschlüssel (z.B., YubiKey, Nitroschlüsselusw.) für passwortlose oder sichere Zwei-Faktor-Authentifizierung. Voll funktionsfähig im Offline-MFA-Modus, wobei alle Anmeldeinformationen lokal verwaltet werden.

- Smartcards und PIV-Geräte: Unterstützung für zertifikatsbasierte Authentifizierung, vollständig vor Ort, ohne externe Konnektivität.

- OTP tokens: Software und Hardware tokens kompatibel mit OATH, erzeugen OTP-Codes.

- Luftgekapselte token-Einschreibung: RCDevs ermöglicht die sichere Registrierung aller für Ihre Infrastruktur erforderlichen Authentifizierungsgeräte, die vollständig innerhalb eines isolierten Netzwerks erfolgt.

- YubiKey lokaler Schlüsselserver: RCDevs unterstützt YubiKeys mit OpenOTP Authentifizierungsserver (lokaler Schlüsselserver), der keine ausgehende Verbindung zu YubiCloud benötigt. Alle Authentifizierungsprozesse bleiben vollständig vor Ort.

Die gesamte Registrierung, Verteilung und Verwaltung von tokens wird lokal durchgeführt - keine Abhängigkeit von externen Diensten für vollständige air-gapped-Sicherheit.

Fortschrittliches IAM für kritische Infrastrukturen in isolierten Netzwerken

RCDevs' IAM-Plattform (WebADM):

- Erzwingt kontextbezogene Zugangsstrategien: Schränken Sie die Authentifizierung nach Benutzer, Rolle, Gerät, Zeit oder Netzwerksegment ein.

- Unterstützt die Zero-Trust-Architektur: Jede Verbindung, auch intern, muss authentifiziert und autorisiert werden.

- Gerätebasierte Zugangskontrollen (NAC): Definieren Sie Richtlinien, die nicht nur festlegen, wer, wann, wo und wie der Zugriff erlaubt ist, sondern auch mit welchem GerätSicherstellen, dass nur autorisierte Endpunkte (nach MAC-Adresse, Gerätezertifikat oder Geräte-ID) eine Verbindung herstellen dürfen (RCDevs NAC).

- Integriert mit lokalen Active Directory oder LDAP: Zentralisiert die Identität, ohne Ihre Infrastruktur externen Bedrohungen auszusetzen.

- Ermöglicht Self-Service Onboarding und Wiederherstellung: Benutzer verwalten tokens und Anmeldedaten über ein anpassbares, lokales Webportal - keine Cloud-Abhängigkeit, volle Kontrolle für Administratoren.

- Nahtlose Integration mit Ihrem PKI: RCDevs nutzt Ihre bestehende Public-Key-Infrastruktur für die Smartcard- und zertifikatsbasierte Authentifizierung und fügt optional MFA zusätzlich zur Smartcard-Authentifizierung hinzu.

- Unterstützung für HSM (Hardware-Sicherheitsmodul): Für Umgebungen, in denen ein maximaler Schutz kryptografischer Geheimnisse erforderlich ist, kann das RCDevs mit HSMs nach Industriestandard integriert werden.

- Umfassende API- und CLI-Automatisierung: Alle Funktionen - Bereitstellung, Durchsetzung von Richtlinien, Berichterstellung - sind über API oder Befehlszeile zugänglich und ermöglichen die vollständige Automatisierung von IAM-Prozessen, auch in Offline-/Industrieumgebungen.

Vollständige Prüfung, Rückverfolgbarkeit und Konformität für air-gapped-Sicherheit

- Umfassende lokale Protokollierung: Jedes Zugriffs- und Authentifizierungsereignis wird in Ihrer Infrastruktur aufgezeichnet.

- Revisionssichere Exporte: Alle Protokolle sind für die Einhaltung von Vorschriften (NIS2, GDPR, CMMC, IEC 62443 usw.) verfügbar und lassen sich vollständig in Ihr SIEM für ein zentralisiertes Sicherheitsmanagement integrieren.

- Detaillierte, unveränderliche Prüfpfade: Unverzichtbar für die Reaktion auf Vorfälle und die Überprüfung von Vorschriften.

- Offline-Lizenzverwaltung: Lizenzen können über Offline-Verfahren aktiviert und erneuert werden, wodurch wirklich isolierte Umgebungen unterstützt werden.

Häufige Fehler bei der Implementierung der air-gapped-Sicherheit

Dies sind einige IAM-Fallen, mit denen Unternehmen in kritischen Infrastrukturumgebungen häufig konfrontiert werden:

Ausschließlich auf physische Isolierung setzen

Irrtum: Wenn man davon ausgeht, dass die Luftabdichtung allein einen vollständigen Schutz bietet.

Die Realität: Insider-Bedrohungen und Wechselmedien stellen nach wie vor erhebliche Risiken dar.

Lösung: Implementieren Sie umfassende Offline-MFA und Zugriffskontrollen auf Geräteebene.

Unzureichende Authentifizierungsstandards

Irrtum: Verwendung gemeinsam genutzter Konten oder schwacher Passwortrichtlinien in isolierten Umgebungen.

Die Realität: Kompromittierte Anmeldedaten können zu Seitwärtsbewegungen innerhalb des air-gapped-Netzes führen.

Lösung: Setzen Sie starke Offline-MFA mit Hardware tokens und Biometrie ein.

Schlechte Geräteverwaltung

Irrtum: Erlaubt jedem Gerät, eine Verbindung herzustellen, sobald es sich innerhalb des Perimeters befindet.

Die Realität: Kompromittierte oder nicht autorisierte Geräte können zu Angriffsvektoren werden.

Lösung: Implementieren gerätebasierte NAC-Richtlinien die die Identität des Geräts überprüfen, bevor sie den Zugriff gewähren.

Unzureichende Prüfungsmöglichkeiten

Irrtum: Begrenzte Protokollierung und Überwachung in isolierten Umgebungen.

Die Realität: Ohne ordnungsgemäße Prüfpfade ist es nahezu unmöglich, Vorfälle zu erkennen und darauf zu reagieren.

Lösung: Umfassende Protokollierung und Überwachung vor Ort mit unveränderlichen Prüfprotokollen bereitstellen.

Handbuch token Verteilung

Irrtum: Komplexe, manuelle Verfahren zur Verteilung und Verwaltung von token-Authentifizierungen.

Die Realität: Manuelle Prozesse sind fehleranfällig und lassen sich nicht effektiv skalieren.

Lösung: Implementierung lokaler Selbstbedienungsportale für die Registrierung und Verwaltung von token.

Wer sollte RCDevs für air-gapped-Sicherheit verwenden?

- Betreiber kritischer nationaler Infrastrukturen (Versorgungsunternehmen, Strom, Wasser, Verkehr)

- Industriestandorte und OT/ICS-Netze

- Verteidigungs- und Geheimdienstorganisationen

- Banken, Versicherungen und hochsichere Datentresore

- Krankenhäuser, Forschungszentren und pharmazeutische Labors

- Jede Umgebung, in der ein Verlust oder ein Verstoß katastrophale Folgen hätte und die Einhaltung der Vorschriften zwingend erforderlich ist

Implementierungsplan: air-gapped-Sicherheit in sieben Schritten

- Identifizieren Sie alle Zugangspunkte und Grenzen (Verwaltungskonsolen, Server, SCADA, VPN, WiFi)

- Bereitstellung von RCDevs OpenOTP & WebADM auf isolierter Infrastruktur

- Wählen Sie geeignete Offline-MFA-Methoden (Hardware-Schlüssel, OTP, Smartcard, Biometrie)

- Definieren Sie Zugriffskontrollrichtlinien mit Zero Trust-Logik (wer, wann, wo, wie und mit welchem Gerät)

- Lokale Selbstbedienungsregistrierung und token-Verwaltung ermöglichen

- Aktivieren Sie umfassende lokale Protokollierung und Überwachung zur Einhaltung der Vorschriften

- Schulung des Personals, Überwachung von Ereignissen und regelmäßige Überprüfung aller Zugriffe

Die wichtigsten Vorteile von RCDevs für kritische air-gapped-Infrastrukturen

- Absolute Cloud-Unabhängigkeit: Keine Kommunikation verlässt Ihr Netzwerk, niemals.

- Umfassende Offline-MFA: Funktioniert mit jedem Endpunkt - Workstations, Server, OT oder IT.

- Zentralisiertes, vor Ort installiertes IAM für kritische Infrastrukturen: Einfache Verwaltung und Durchsetzung von Richtlinien.

- Durchsetzung des Zugriffs auf Geräteebene: Einschränkung des Zugriffs nach Endpunkt für granulare air-gapped-Sicherheit.

- Nahtlose Integration in bestehende und moderne Infrastrukturen, einschließlich vorhandener PKI und HSM.

- Vollständige API- und CLI-Automatisierung für industrielle und automatisierte Anwendungsfälle.

- Offline-Lizenzaktivierung und -Erneuerung für wirklich isolierte Umgebungen.

- Einhaltung von Vorschriften leicht gemacht: Mit umfassenden Prüfungs-, Berichts- und Datenschutzgarantien.

FAQ - RCDevs, offline MFA & air-gapped Sicherheitsumgebungen

Funktioniert RCDevs 100% offline?

Ja. Alle Software und Funktionen (OpenOTP, WebADM, SpanKey, Self-Service) sind vollständig einsatzbereit und können ohne Internetverbindung betrieben werden, um die Sicherheit von air-gapped zu gewährleisten.

Kann die Registrierung und Wiederherstellung von token lokal verwaltet werden?

Unbedingt. WebADM ermöglicht lokale Verwaltung und Selbstbedienung für alle Authentifizierungsfaktoren, ohne die air-gapped-Sicherheit zu beeinträchtigen.

Werden FIDO2, Smartcards und biometrische Daten ohne Cloud-Abhängigkeit unterstützt?

Ja, RCDevs unterstützt von Haus aus alle wichtigen Offline-MFA-Standards für air-gapped-Umgebungen, einschließlich Biometrie über FIDO2-kompatible Geräte.

Ist die Einhaltung von NIS2, GDPR, IEC 62443, CMMC, etc. möglich?

Ja, RCDevs bietet vollständige Protokollierungs-, Berichts- und Datenschutzfunktionen für die IAM-Konformität kritischer Infrastrukturen.

Kann ich neben der Benutzeridentität auch den Zugriff nach Gerät erzwingen?

Ja, RCDevs NAC ermöglicht Zugriffskontrollrichtlinien auf der Grundlage der Geräteidentität (MAC-Adresse oder Gerätezertifikat) und stellt sicher, dass nur autorisierte Endgeräte in air-gapped-Sicherheitsumgebungen eine Verbindung herstellen können.

Kann ich in air-gapped-Umgebungen Prozesse automatisieren oder in großem Umfang verwalten?

Ja, auf alle IAM- und MFA-Funktionen kann über API oder CLI zugegriffen werden, so dass eine groß angelegte oder industrielle Automatisierung auch ohne Netzwerkanbindung möglich ist.

Wie werden Lizenzen in einer nicht angeschlossenen Umgebung verwaltet?

RCDevs unterstützt die Offline-Lizenzaktivierung und -Erneuerung, um die Einhaltung von Vorschriften und die Kontinuität des Betriebs zu gewährleisten, ohne dass ein Internetzugang erforderlich ist.

Sind Sie bereit, Ihre kritische air-gapped-Infrastruktur zu sichern?

Lassen Sie nicht zu, dass unzureichende Authentifizierung Ihr schwächstes Glied ist. RCDevs bietet eine kostenlose air-gapped-Sicherheitsbewertung und Proof-of-Concept speziell für kritische Infrastrukturen zugeschnitten. Holen Sie sich Ihren Air-Gapped Security POC:

- Benutzerdefinierte Einsatzsimulation in Ihrer Umgebung

- Offline-MFA-Tests mit Ihrer bestehenden Infrastruktur

- Validierung von IAM-Richtlinien für kritische Infrastrukturen

Erzielen Sie echte Ausfallsicherheit mit Offline-IAM und MFA für air-gapped-Netzwerke

Air-Gapped Security bietet nur dann einen echten Mehrwert, wenn Zugriff, Identität, Geräte und Ereignisprüfung streng kontrolliert werden. RCDevs befähigt Unternehmen, Folgendes zu erreichen höchster Schutz mit IAM für kritische Infrastrukturen vor Ort, Offline-MFA und gerätebasierter NAC - speziell zugeschnitten auf kritische, isolierte Umgebungen.

Mit RCDevs bleiben Ihre sensibelsten Vorgänge sicher, regelkonform und vollständig unter Ihrer Kontrolle - selbst in den anspruchsvollsten und isoliertesten Infrastrukturen.